Pytanie 1

W jakiej modulacji zarówno fala nośna, jak i sygnał modulujący mają postać przebiegów analogowych?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

W jakiej modulacji zarówno fala nośna, jak i sygnał modulujący mają postać przebiegów analogowych?

Który z protokołów routingu wykorzystuje metodę wektora odległości?

Przy użyciu reflektometru OTDR nie da się określić w włóknach optycznych wartości

Jakie narzędzie należy wykorzystać do aktualizacji sterownika urządzenia w systemie MS Windows?

Z zamieszczonego fragmentu dokumentacji technicznej modułu ISDN centrali abonenckiej wynika, że pracuje on w standardzie

| Nominalne napięcie zasilania | 12V DC |

| Maksymalny pobór prądu | 500mA |

| Złącza: | złącze cyfrowe 2B+D |

| złącze analogowe do podłączenia analogowego urządzenia abonenckiego | |

| Protokoły: | DSS1 (Euro ISDN) V.110 |

| Zakres temperatur pracy: | +5° do +35°C |

| Masa | 1,03kg |

Czym charakteryzuje się partycja?

Programem umożliwiającym przechwytywanie i przeglądanie ruchu w sieci jest

Sygnał, który w każdym momencie jest określany zmienną losową posiadającą znane statystyki, jest sygnałem

Jakie zastosowanie ma oprogramowanie CAD w procesie?

Aby zrealizować telekomunikacyjną sieć abonencką w budynku wielorodzinnym, konieczne jest użycie kabla

W telekomunikacyjnych światłowodach z krzemionki, w których rdzeń jest domieszkowany germanem, tłumienność w trzecim oknie optycznym nie powinna przekraczać wartości

Wartość binarna 1000111110111 zapisana w systemie szesnastkowym to

Koncentrator (ang.hub) to urządzenie, które

Koszt płyty CD-ROM wynosi około 0,50 zł za sztukę, cena płyty DVD-R to około 1,50 zł za sztukę, cena pamięci flash o pojemności 4 GB to około 200 zł, a dysku twardego o pojemności 80 GB - około 250 zł. Który z wymienionych nośników będzie najtańszy do archiwizacji folderu o wielkości 10 GB?

Jakie cechy ma licencja oprogramowania Donationware?

Jak nazywa się procedura, która weryfikuje kluczowe komponenty komputera podczas jego uruchamiania?

Która z wymienionych czynności sprawi, że system operacyjny nie będzie odpowiednio zabezpieczony, mimo zainstalowanego oprogramowania antywirusowego?

Jakie narzędzie w systemie Windows 7 pozwala na zbadanie systemu plików pod kątem błędów związanych z integralnością danych?

Jak nazywa się metoda modulacji, w której nadajnik wykonuje próbki sygnału i następnie koduje różnicę między rzeczywistą próbką a przewidywaną?

Przed rozpoczęciem udzielania pierwszej pomocy osobie porażonej prądem elektrycznym, co powinno być zrobione w pierwszej kolejności?

Klient zamierza podpisać umowę abonamentową na zakup i korzystanie z telefonu komórkowego przez 12 miesięcy. Na podstawie informacji zamieszczonych w tabeli wskaż najtańszą ofertę.

| Taryfa abonamentowa | Cena brutto telefonu komórkowego | Miesięczny koszt abonamentu (z VAT) |

|---|---|---|

| I | 800,00 zł | 20,00 zł |

| II | 500,00 zł | 40,00 zł |

| III | 100,00 zł | 70,00 zł |

| IV | 1,00 zł | 90,00 zł |

Jaki protokół jest używany w sieci VPN (Virtual Private Network), w której tradycyjne trasowanie pakietów zostało zastąpione przez tzw. switching etykiet?

Jakie medium transmisyjne znajduje zastosowanie w sieciach SONET?

Gdy ruter stosuje mechanizmy równoważenia obciążenia (load balancing), to w tablicy routingu

Jaki symbol reprezentuje kabel światłowodowy?

Jaką wartość ma zysk energetyczny dla anteny izotropowej?

Jakie pasmo częstotliwości umożliwia antenie zachowanie określonych parametrów?

Klient centrali zgłasza wysoką wartość zakłóceń pochodzących z telefonu, takich jak: przydźwięk, przesłuchy oraz szumy. Jednym ze sposobów na określenie miejsca uszkodzenia jest wykonanie pomiaru

Jaką prędkość przesyłania danych oferuje modem wewnętrzny ISDN BRI, zainstalowany w slocie PCI komputera?

System oceniający i kontrolujący działanie dysku twardego to

Podczas ustawiania protokołu OSPF maska jest podawana w formie odwrotnej (wildcard mask). Jaką wartość ma maska odwrotna dla podsieci 255.255.252.0?

Na terenie osiedla znajduje się czterech dostawców telewizji kablowej, oferujących również szerokopasmowy dostęp do Internetu i telefonię cyfrową. Korzystając z tabeli wskaż najtańszego dostawcę.

| Dostawca | Pakiet telewizyjny | Internet | Pakiet telefoniczny |

|---|---|---|---|

| D1 | 30 zł | 50 zł | 40 zł |

| D2 | 60 zł | 40 zł | 60 zł |

| D3 | 50 zł | 30 zł | 50 zł |

| D4 | 90 zł | 20 zł | 30 zł |

Jaką prędkość transmisji oferuje karta sieciowa Gigabit LAN podczas przesyłania danych?

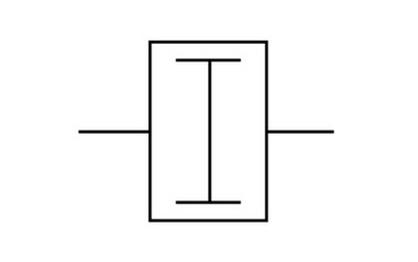

Przedstawiony symbol graficzny jest oznaczeniem

Na rysunku przedstawiono pole komutacyjne

Zbiór zasad oraz ich wyjaśnień, zapewniający zgodność stworzonych aplikacji z systemem operacyjnym, to

W telefonie komórkowym funkcję eliminacji dźwięków przechodzących z mikrofonu do słuchawki pełni

Co oznacza skrót PID w systemach operacyjnych obsługujących wiele zadań?

Czy kompresja cyfrowa sygnału prowadzi do

Kabel UTP Cat 6 jest to