Pytanie 1

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Który z protokołów przesyła pakiety danych użytkownika bez zapewnienia ich dostarczenia?

Jaką metodę należy zastosować, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Na podstawie tabeli ustal, ile kabli ekranowanych typu skrętka należy poprowadzić w listwie PCV typu LN 25x16.

| Typ listwy | Przewody | |||

|---|---|---|---|---|

| Przekrój czynny [mm²] | Ø 5,5 mm, np. FTP | Ø 7,2 mm, np. WDX pek 75-1,0/4,8 | Ø 10,6 mm, np. YDY 3 x 2,5 | |

| LN 20X10 | 140 | 2 | 1 | |

| LN 16X16 | 185 | 3 | 1 | 1 |

| LN 25X16 | 305 | 5 | 3 | 2 |

| LN 35X10.1 | 230 | 4 | 3 | |

| LN 35X10.2 | 115 + 115 | 4 | 1/1 | |

| LN 40X16.1 | 505 | 9 | 6 | 3 |

| LN 40X16.2 | 245 + 245 | 8 | 3/3 | 1/1 |

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Co oznacza skrót WAN?

Aby umożliwić komunikację pomiędzy sieciami VLAN, wykorzystuje się

Adresy IPv6 nie zawierają adresu typu

Podaj domyślny port, który służy do przesyłania poleceń w serwisie FTP.

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Adres IP (ang. Internet Protocol Address) to

Użytkownik, którego profil jest tworzony przez administratora systemu i przechowywany na serwerze, ma możliwość logowania na każdym komputerze w sieci oraz modyfikacji ustawień. Jak nazywa się ten profil?

AES (ang. Advanced Encryption Standard) to co?

Interfejs graficzny Menedżera usług IIS (Internet Information Services) w systemie Windows służy do ustawiania konfiguracji serwera

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Atak DDoS (ang. Distributed Denial of Service) na serwer spowoduje

Switch pełni rolę głównego elementu w sieci o topologii

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Jakie polecenie powinno być użyte w systemie Windows, aby uzyskać informacje o adresach wszystkich kolejnych ruterów przekazujących dane z komputera do celu?

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Która forma licencjonowania nie pozwala na korzystanie z programu bez opłat?

Administrator systemu Linux chce nadać plikowi dokument.txt uprawnienia tylko do odczytu dla wszystkich użytkowników. Jakiego polecenia powinien użyć?

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Usługi na serwerze konfiguruje się za pomocą

Do ilu sieci należą komputery o adresach IPv4 przedstawionych w tabeli?

| Nazwa | Adres IP | Maska |

|---|---|---|

| Komputer 1 | 10.11.161.10 | 255.248.0.0 |

| Komputer 2 | 10.12.161.11 | 255.248.0.0 |

| Komputer 3 | 10.13.163.10 | 255.248.0.0 |

| Komputer 4 | 10.14.163.11 | 255.248.0.0 |

Użytkownik korzysta z polecenia ipconfig /all w systemie Windows. Jaką informację uzyska po jego wykonaniu?

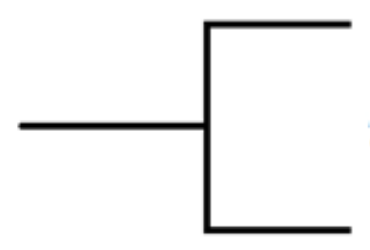

Symbol graficzny przedstawiony na rysunku oznacza

Ile punktów przyłączeniowych (2 x RJ45), według wymogów normy PN-EN 50167, powinno być w biurze o powierzchni 49 m2?

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

W jakiej warstwie modelu TCP/IP funkcjonuje protokół DHCP?

Narzędzie iptables w systemie Linux jest używane do

Przechwycone przez program Wireshark komunikaty, które zostały przedstawione na rysunku należą do protokołu

Queries> www.cke.edu.pl: type A, class IN |

Answers> www.cke.edu.pl: type A, class IN, addr 194.54.27.143 |

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

W zasadach grup włączono i skonfigurowano opcję "Ustaw ścieżkę profilu mobilnego dla wszystkich użytkowników logujących się do tego komputera":

| \\serwer\profile\%username% |

Protokół SNMP (Simple Network Management Protocol) służy do

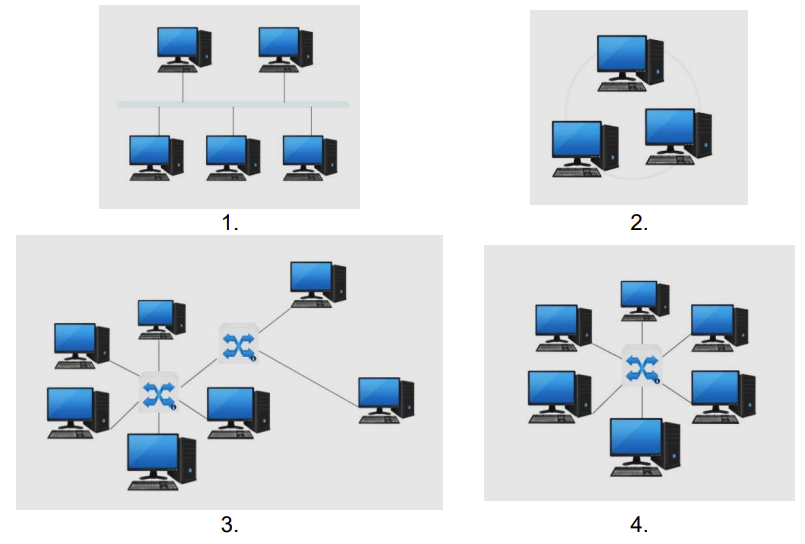

Na którym rysunku przedstawiono topologię gwiazdy?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?