Pytanie 1

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

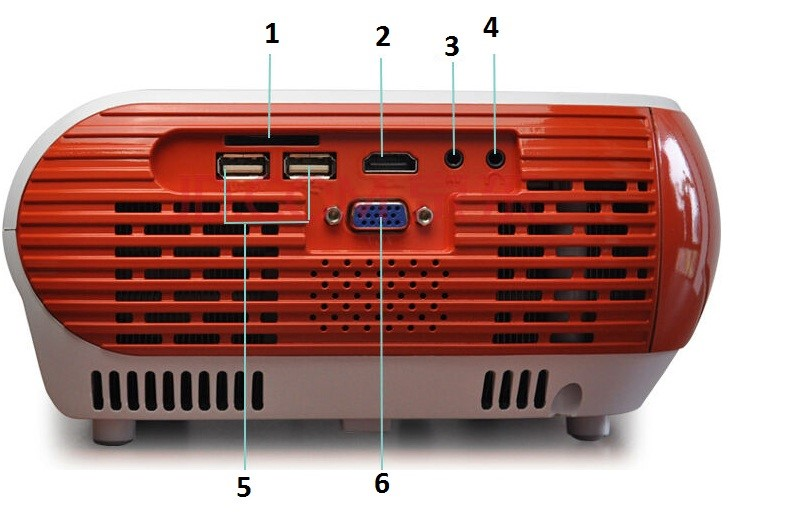

Na ilustracji zaprezentowane jest urządzenie do

Zamontowany w notebooku trackpoint jest urządzeniem wejściowym reagującym na

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Aby komputer osobisty współpracował z urządzeniami korzystającymi z przedstawionych na rysunku złącz, należy wyposażyć go w interfejs

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Aby za pomocą złącza DE-15F podłączyć przedstawiony projektor do laptopa, należy wykorzystać gniazdo oznaczone numerem

Okablowanie pionowe w sieci strukturalnej łączy się

Wymianę uszkodzonych kondensatorów karty graficznej umożliwi

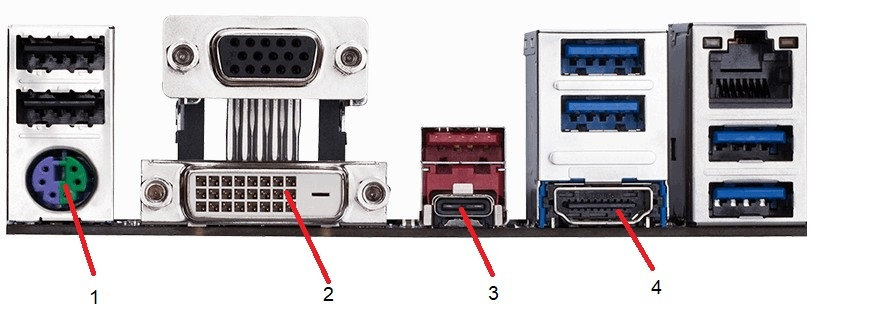

Urządzenie peryferyjne z interfejsem Mini-DIN podłącza się do gniazda oznaczonego na ilustracji

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Podczas zamykania systemu operacyjnego na ekranie pojawił się błąd, tak zwany bluescreen, 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN – niepowodzenie zamykania systemu, spowodowane brakiem pamięci. Błąd ten może wskazywać na

Zgodnie z przedstawionymi zaleceniami dla drukarki atramentowej, kolorowe dokumenty powinny być drukowane przynajmniej

„Czyszczenie głowicy drukarki …. ….. W tym przypadku najskuteczniejszym rozwiązaniem jest wyczyszczenie głowicy drukarki z zaschniętego tuszu. Z reguły wystarcza przetarcie głównego źródła problemu wilgotnym ręcznikiem. Jeżeli to nie pomoże należy zassać tusz do dysz, co pozwoli usunąć z nich powietrze. ….. Kiedy również i to nie pomoże należy przejść do ręcznego czyszczenia głowicy. Drukarka….. powinna być wyłączana na noc, ponieważ po każdym włączeniu przeprowadzane są mini cykle czyszczenia. Warto również pamiętać o wydrukowaniu przynajmniej raz w tygodniu kolorowego dokumentu, dzięki czemu zminimalizujemy prawdopodobieństwo zaschnięcia tuszu." Fragment instrukcji czyszczenia drukarki |

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Samodzielną strukturą sieci WLAN jest

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Na zdjęciu widoczny jest

W systemie Linux komenda tty pozwala na

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Jakie parametry mierzy watomierz?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Plik zajmuje 2KB. Jakie to jest?

Jakie są korzyści płynące z użycia systemu plików NTFS?

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Protokół, który konwertuje nazwy domen na adresy IP, to

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

W systemie Linux komenda tty pozwala na

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?