Pytanie 1

Polecenie tar w systemie Linux służy do

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Polecenie tar w systemie Linux służy do

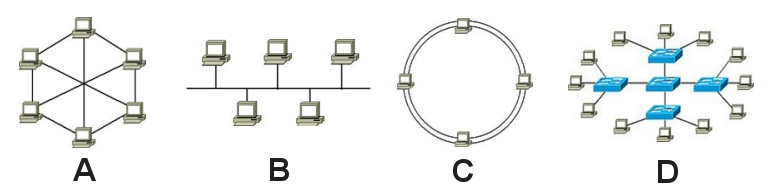

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Wskaż technologię stosowaną do dostarczania Internetu, która jest połączona z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego.

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

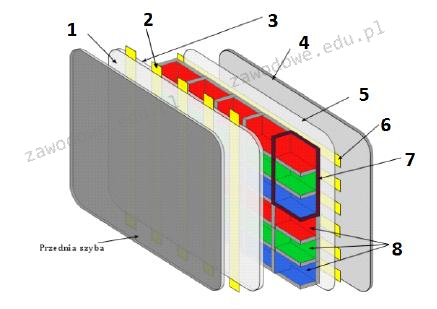

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Jakie cyfry należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** aby ustalić adres bramy domyślnej sieci?

| Aby wejść w tryb konfiguracji należy wprowadzić *** po podniesieniu słuchawki. | ||

| Tabela przedstawia wszystkie parametry oraz ich opis | ||

| Parametr | Informacja | Opcje |

|---|---|---|

| Menu główne po wprowadzeniu *** | Wejście w tryb programowania | - następna opcja + powrót do menu głównego Należy wybrać parametr 01-05, 07, 12-17, 47 lub 99 |

| 01 | „DHCP" lub „statyczny IP" | Używając cyfry „9" przełączanie pomiędzy : statycznym i dynamicznym adresem. |

| 02 | Statyczny adres IP | Zostanie wyemitowany komunikat z adresem IP Należy wprowadzić nowy adres 12 cyfrowy za pomocą klawiatury numerycznej. |

| 03 | Maska podsieci + adres | Tak samo jak w przypadku 02 |

| 04 | Brama domyślna + adres | Tak samo jak w przypadku 02 |

| 05 | Adres serwera DNS | Tak samo jak w przypadku 02 |

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

W skład sieci komputerowej wchodzą 3 komputery stacjonarne oraz drukarka sieciowa, połączone kablem UTP z routerem mającym 1 x WAN oraz 5 x LAN. Które z urządzeń sieciowych pozwoli na podłączenie dodatkowych dwóch komputerów do tej sieci za pomocą kabla UTP?

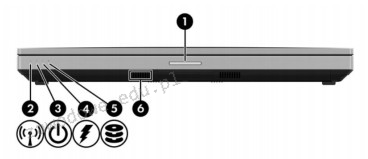

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Który adres IPv4 odpowiada adresowi IPv6 ::1?

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Jaką liczbę warstw określa model ISO/OSI?

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

RAMDAC konwerter przekształca sygnał

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Zaprezentowany komputer jest niepełny. Który z komponentów nie został wymieniony w tabeli, a jest kluczowy dla poprawnego funkcjonowania zestawu i powinien być dodany?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Cooler Master obudowa komputerowa CM Force 500W czarna |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, TRAY/OEM |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3,5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

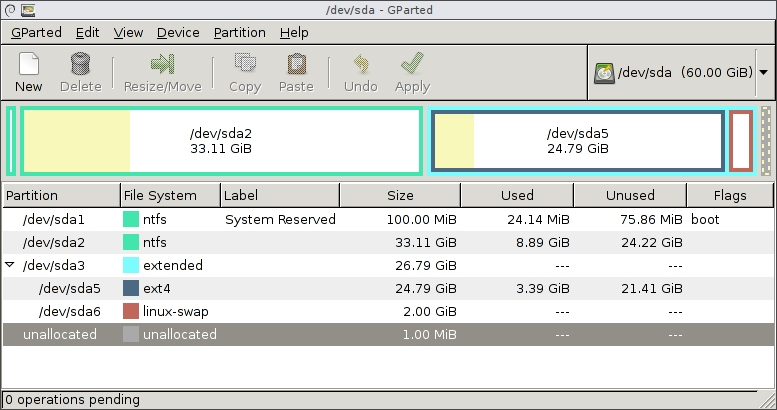

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować