Pytanie 1

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

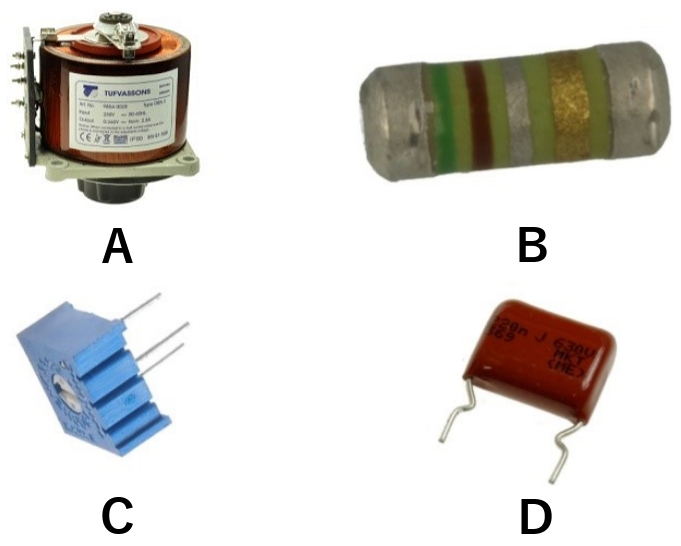

Wskaż ilustrację przedstawiającą kondensator stały?

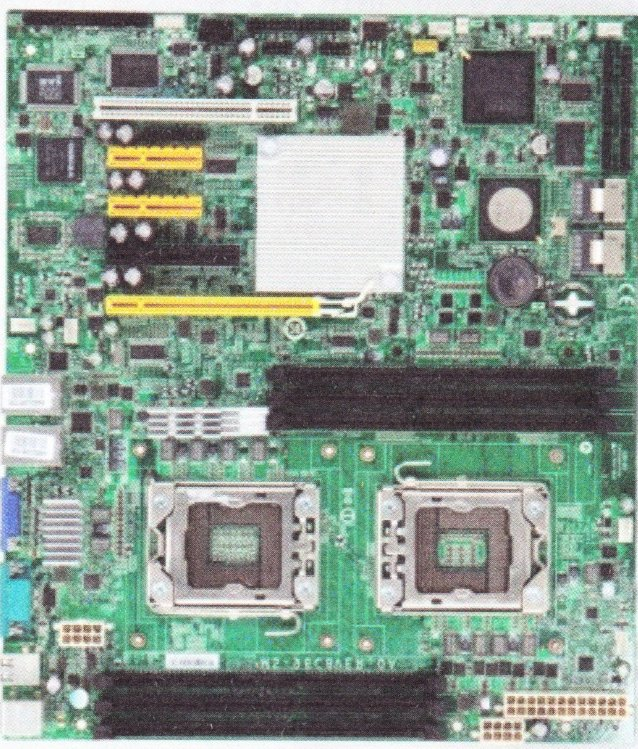

W komputerze użyto płyty głównej widocznej na obrazku. Aby podnieść wydajność obliczeniową maszyny, zaleca się

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

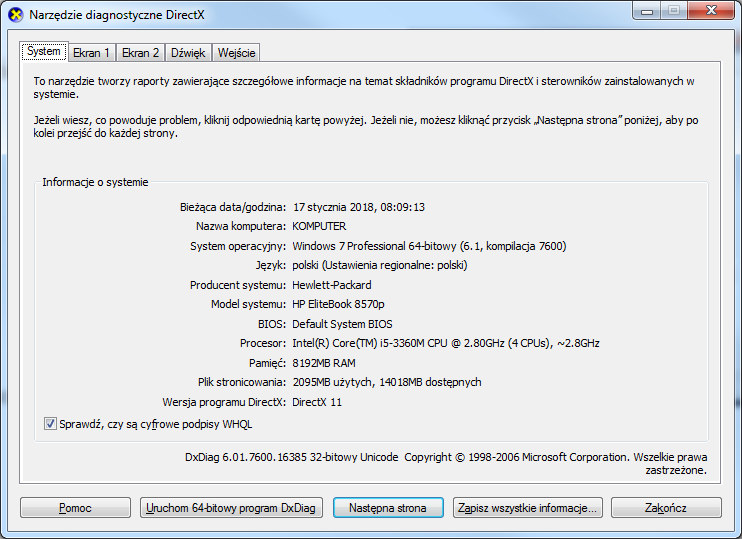

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

Tworzenie obrazu dysku ma na celu

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

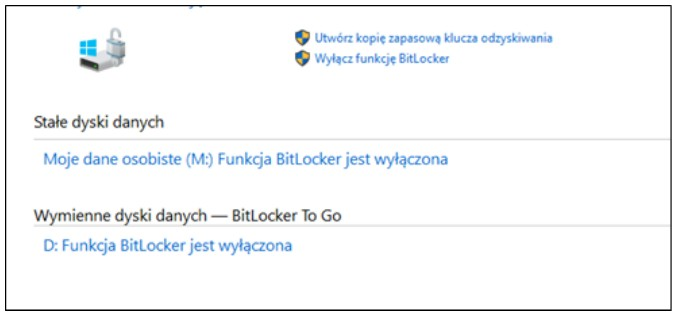

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Jakie urządzenie należy wykorzystać do zestawienia komputerów w sieci przewodowej o strukturze gwiazdy?

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

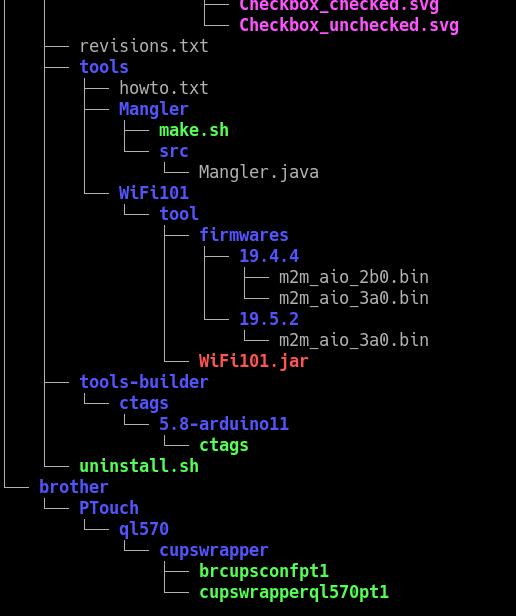

Obrazek ilustruje rezultat działania programu

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Switch jako kluczowy komponent występuje w sieci o strukturze

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

Liczba BACA zapisana w systemie heksadecymalnym odpowiada liczbie

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji