Pytanie 1

Jaką rolę odgrywa parametr boot file name w serwerze DHCP?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jaką rolę odgrywa parametr boot file name w serwerze DHCP?

Wskaż środek osobistej ochrony, który jest konieczny podczas wiercenia otworów w ścianach w trakcie montażu sieci teleinformatycznej w budynku?

Który kabel jest przedstawiony na rysunku?

Ile razy zestaw kluczy stosowanych w procesie uwierzytelniania abonenta oraz sieci może być wykorzystany podczas różnych połączeń w systemie UMTS (Universal Mobile Telecommunications System)?

Aby zmienić datę w systemie, należy z menu BIOS Setup wybrać opcję

Sygnał o częstotliwości (400 ÷ 450) Hz, który ma rytm: 50 ms sygnału i 50 ms przerwy, wysyłany do abonenta inicjującego w trakcie zestawiania połączenia, określany jest jako sygnał

Którą z opcji w menu głównym BIOS-u należałoby wybrać, aby skonfigurować datę systemową?

Na rysunku przedstawiono

Pole komutacyjne, w którym liczba wyjść jest mniejsza niż liczba wejść, określane jest jako pole komutacyjne

Jaki modem powinien być użyty do aktywacji usługi Neostrada z maksymalnymi prędkościami transmisji 2048/256 kbit/s?

Które z poniższych działań nie wpływa na bezpieczeństwo sieci?

Co oznacza komunikat w kodzie tekstowym Keybord is locked out – Unlock the key w procesie POST BIOS-u marki Phoenix?

Przystępując do udzielania pierwszej pomocy osobie, która została porażona prądem elektrycznym, co należy zrobić w pierwszej kolejności?

W systemach telefonicznych funkcja LCR (Least Cost Routing) jest wykorzystywana do

Jak nazywa się proces, który przetwarza sygnały o przepływności 64 kbit/s w jeden sygnał zbiorczy o przepływności 2,048 Mbit/s?

Jak nazywa się system zabezpieczeń, który pozwala na identyfikowanie ataków oraz skuteczne ich blokowanie?

Jak nazywa się technika modulacji impulsowej, w której następuje zmiana współczynnika wypełnienia sygnału nośnego?

W technologii xDSL, usługa POTS korzysta z naturalnego pasma przenoszenia w kanale o szerokości

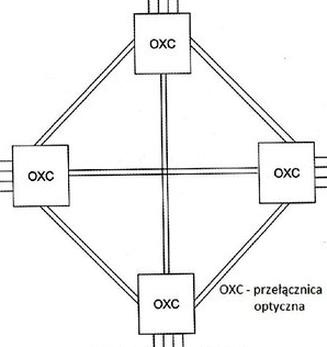

Którą strukturę sieci optycznej przedstawiono na rysunku?

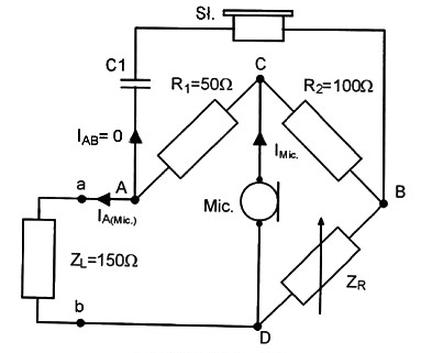

W warunkach zrównoważenia mostka (1AB=0) układu anty lokalnego, impedancja równoważnika ZR wynosi

Z jakiego surowca wykonane są żyły kabli telekomunikacyjnych przeznaczonych do stacji oraz miejscowych, a także skrętek symetrycznych w lokalnych sieciach komputerowych?

Jakim symbolem oznaczana jest jednostka transportowa systemu SDH o przepustowości 155,52 MB/s?

Sygnalizacja w określonym paśmie polega na transmetacji sygnałów prądu przemiennego o specyficznych częstotliwościach, które mieszczą się w zakresie

Aby zrealizować rejestrację telefonu VoIP w lokalnej sieci, trzeba ustawić na urządzeniu adres IP, który będzie zgodny z siecią ustaloną w serwerze telekomunikacyjnym oraz stworzyć i skonfigurować

Jakie są wysokości orbit klasyfikowanych jako LEO (Low Earth Orbit)?

Zgłoszenie z centrali jest sygnalizowane dla abonenta inicjującego połączenie sygnałem ciągłym o częstotliwości w zakresie

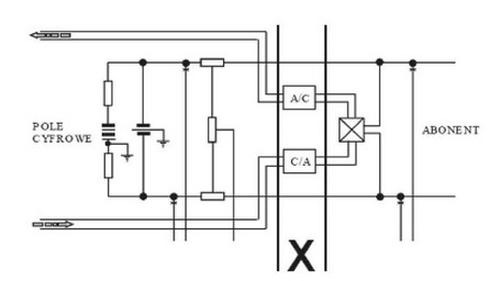

Fragment schematu oznaczony symbolem X na zamieszczonym schemacie abonenckiego zespołu liniowego AZL realizuje

Który z protokołów służy jako protokół sygnalizacyjny w technologii VoIP?

Sygnalizacja, która umożliwia komunikację między abonentem bądź terminalem abonenckim a systemem telekomunikacyjnym, występująca na liniach łączących abonenta z centralą, określana jest jako sygnalizacja

Który z poniższych adresów mógłby pełnić rolę adresu IP bramy domyślnej dla urządzenia o adresie 192.168.30.1/24?

Przyrząd TDR-410 jest stosowany do

Jaki jest podstawowy cel kodowania liniowego?

Jakie oprogramowanie powinno być wykorzystane do przeprowadzania obliczeń oraz tworzenia wykresów na podstawie danych przedstawionych w tabeli?

W jakim celu rutery wykorzystujące protokół OSPF komunikują się za pomocą pakietów Hello?

Zbiór urządzeń składający się z łącznicy, przełącznicy oraz urządzeń pomiarowych i zasilających to

Jaką licencję oprogramowania przypisuje się do płyty głównej danego komputera?

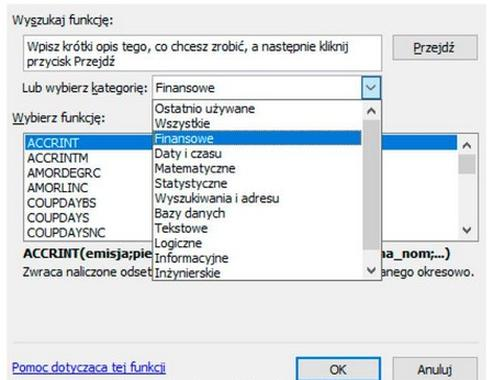

Który program Microsoft Office umożliwia wybór i wstawienie funkcji przedstawionych na rysunku?

Najjaśniejszą wartością częstotliwości, którą należy zastosować do próbkowania sygnału o ograniczonym pasmie, aby zachować kompletną informację o sygnale, określamy jako częstotliwość

Jaki protokół dynamicznego routingu służy do wymiany danych o sieciach pomiędzy autonomicznymi systemami?

Streamer rejestruje dane