Pytanie 1

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

PoE to norma

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Jaką cechę posiada przełącznik w sieci?

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

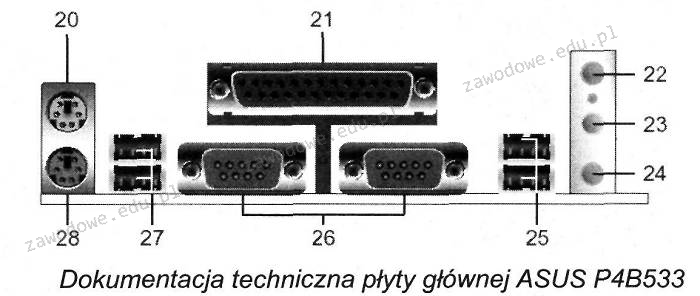

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Uszkodzenie czego może być przyczyną awarii klawiatury?

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Wskaż procesor współpracujący z przedstawioną płytą główną.

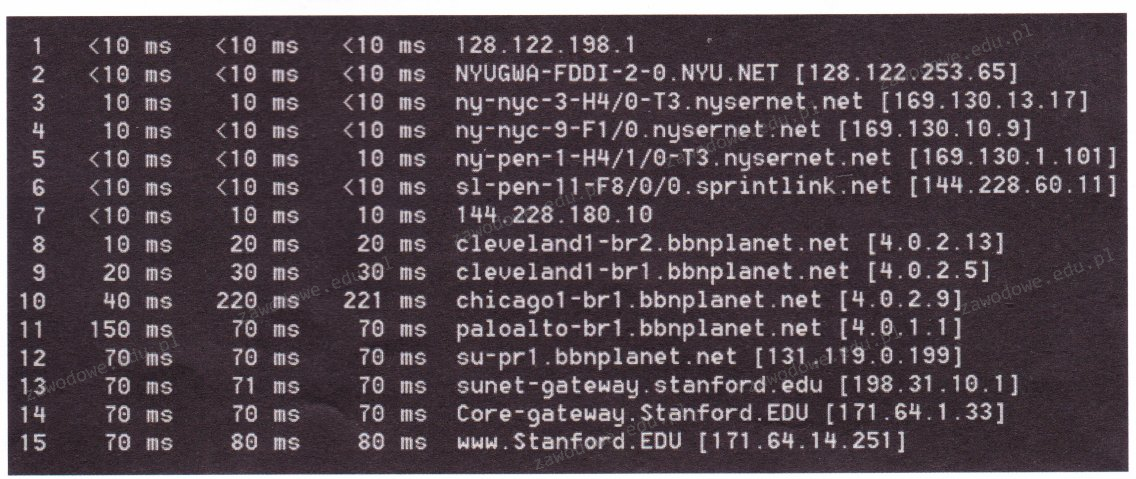

Dane przedstawione na ilustracji są rezultatem działania komendy

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Jaką funkcję pełni polecenie tee w systemie Linux?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Największą pojemność spośród nośników optycznych posiada płyta

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

ACPI to akronim, który oznacza