Pytanie 1

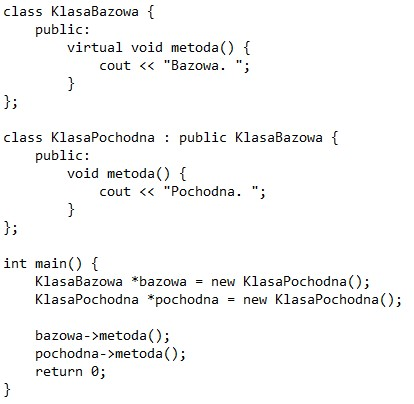

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jakie jest zastosowanie iteratora w zbiorach?

Co to jest Webpack?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Które narzędzie najlepiej nadaje się do analizy wydajności aplikacji JavaScript?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

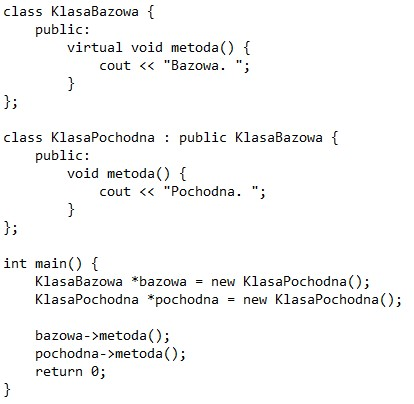

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Co to jest WebSockets?

Co to jest git rebase?

Jaki będzie wynik działania poniższego kodu Python?

| def fun(x, l=[]): l.append(x) return l print(fun(1)) print(fun(2)) print(fun(3, [])) print(fun(4)) |

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Co oznacza termin 'polimorfizm' w programowaniu obiektowym?

Co to jest Event Loop w JavaScript?

Co to jest CI/CD w kontekście rozwoju oprogramowania?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

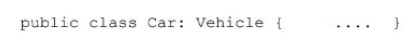

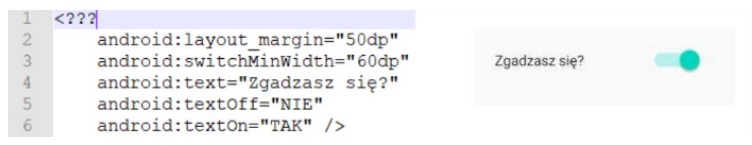

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

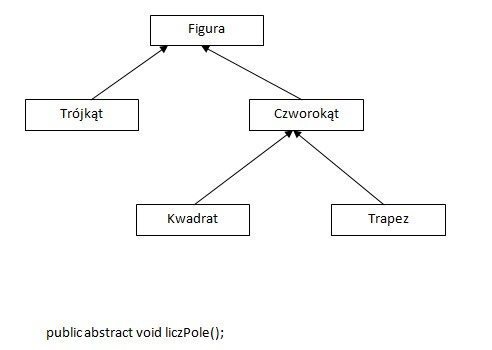

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Jaką cechą charakteryzuje się sieć asynchroniczna?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Co to jest SPA (Single Page Application)?

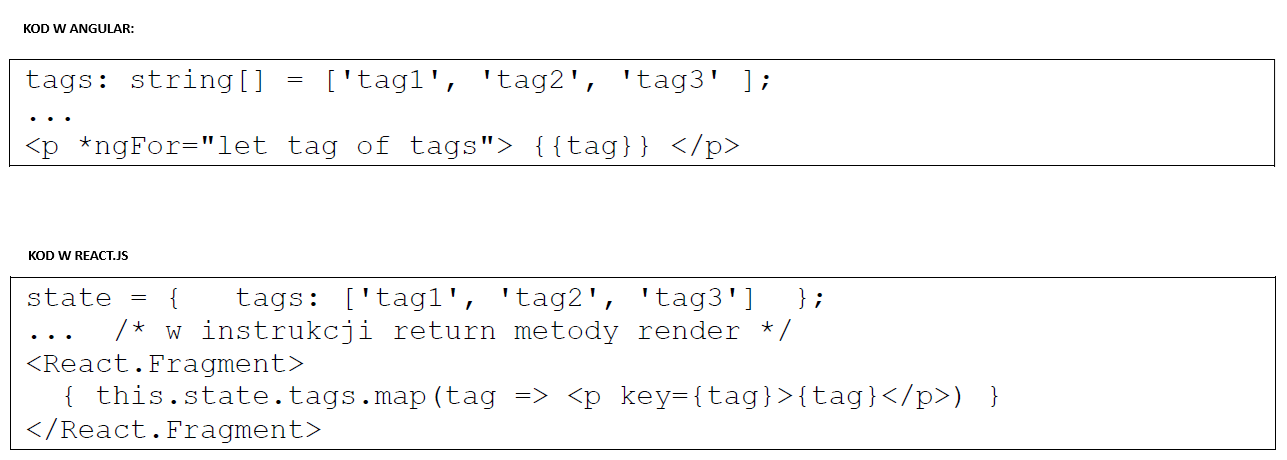

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Które z poniższych nie jest systemem kontroli wersji?

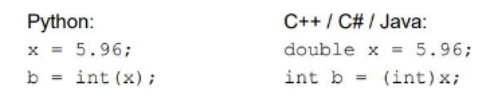

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?