Pytanie 1

W systemie Linux program top umożliwia

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux program top umożliwia

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Wynikiem działania funkcji logicznej XOR na dwóch liczbach binarnych \( 1010_2 \) i \( 1001_2 \) jest czterobitowa liczba

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Na rysunku znajduje się graficzny symbol

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Materiałem eksploatacyjnym, stosowanym w rzutniku multimedialnym, jest

Do konfiguracji i personalizacji środowiska graficznego GNOME w różnych systemach Linux należy wykorzystać program

ile bajtów odpowiada jednemu terabajtowi?

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma:

ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Licencja CAL (Client Access License) uprawnia użytkownika do

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

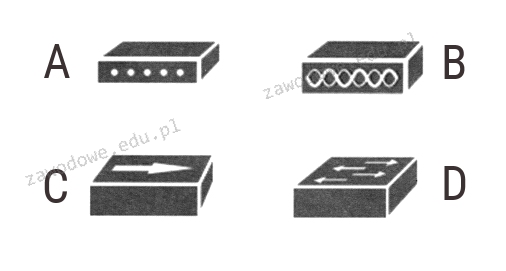

Który symbol reprezentuje przełącznik?

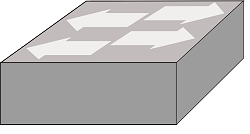

Wskaż porty płyty głównej przedstawione na ilustracji.

Oznaczenie CE wskazuje, że

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Podstawowym zadaniem mechanizmu Plug and Play jest:

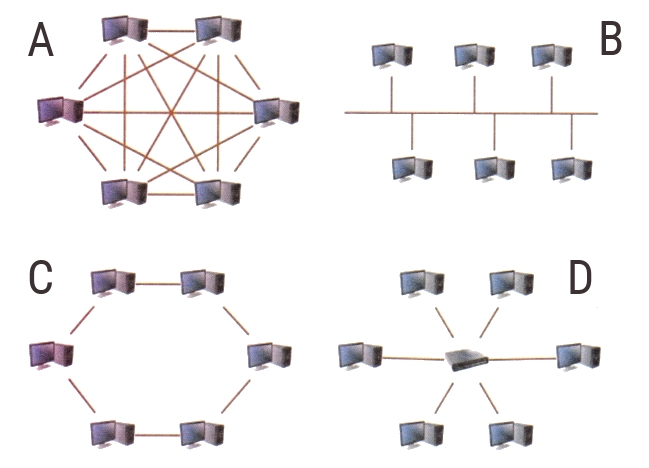

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

Tester strukturalnego okablowania umożliwia weryfikację

Podczas pracy wskaźnik przewodowej myszy optycznej nie reaguje na przesuwanie urządzenia po padzie, dopiero po odpowiednim ułożeniu myszy kursor zaczyna zmieniać położenie. Objawy te wskazują na uszkodzenie

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można stwierdzić, że pamięć ta

Jakiego protokołu używa polecenie ping?

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Rezultatem wykonania przedstawionego fragmentu skryptu jest:

#!/bin/sh mkdir kat1 touch kat1/plik.txt

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

Która z usług odnosi się do centralnego zarządzania tożsamościami, uprawnieniami oraz obiektami w sieci?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z