Pytanie 1

W języku JavaScript, w programowaniu obiektowym, zapis this.zawod w przedstawionym kodzie oznacza

| function Uczen(){ this.imie = ""; this.nazwisko = ""; this.technik = 'informatyk'; this.zawod = function(){ return this.technik; }; } |

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

W języku JavaScript, w programowaniu obiektowym, zapis this.zawod w przedstawionym kodzie oznacza

| function Uczen(){ this.imie = ""; this.nazwisko = ""; this.technik = 'informatyk'; this.zawod = function(){ return this.technik; }; } |

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

W systemie zarządzania bazami danych MySQL komenda CREATE USER pozwala na

W HTML 5 atrybut action jest wykorzystywany w znaczniku

Tabela o nazwie naprawy zawiera kolumny klient oraz czyNaprawione. Jakie polecenie należy wykonać, aby usunąć te rekordy, w których wartość w kolumnie czyNaprawione jest prawdziwa?

Jakie polecenie wydane w terminalu systemu operacyjnego, które zawiera w swojej składni opcję --repair, pozwala na naprawę bazy danych?

Kompresja bezstratna pliku graficznego zapewnia

Wymień dwa sposoby na zabezpieczenie bazy danych w Microsoft Access.

ALTER TABLE artykuły MODIFY cena float; Ta kwerenda ma na celu wprowadzenie zmian w tabeli artykuły.

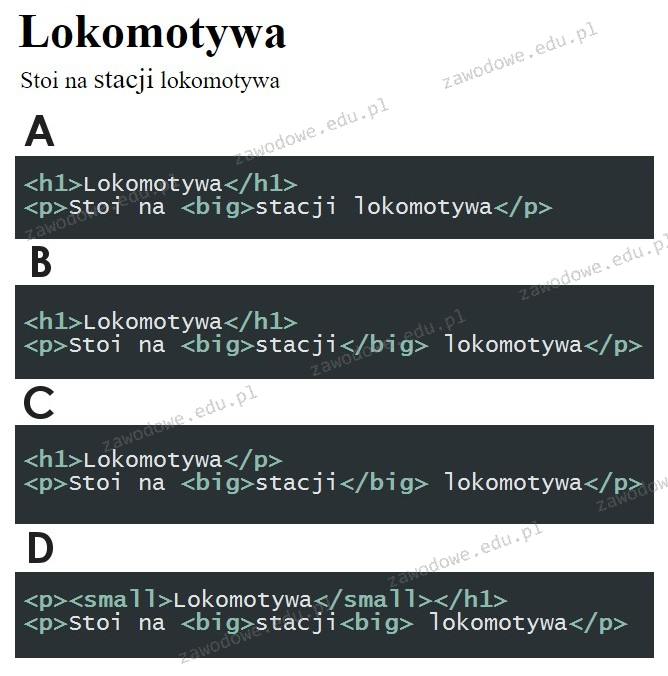

Który z poniższych fragmentów kodu HTML sformatuje tekst zgodnie z wymaganiami? (zauważ, że słowo "stacji" jest wyświetlane w większej czcionce niż pozostałe słowa w tej linii)

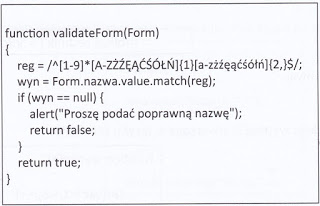

Jak należy poprawnie udokumentować wzorzec weryfikacji dla pola nazwa w kodzie aplikacji JavaScript?

Jakie dane zostaną pokazane w wyniku wykonania podanego zapytania SQL na 8 rekordach w tabeli zwierzeta?

| id | rodzaj | imie | wlasciciel | szczepienie | opis |

|---|---|---|---|---|---|

| 1 | 1 | Fafik | Adam Kowalski | 2016 | problemy z uszami |

| 2 | 1 | Brutus | Anna Wysocka | 2016 | zapalenie krtani |

| 4 | 1 | Saba | Monika Nowak | 2015 | antybiotyk |

| 5 | 1 | Alma | Jan Kowalewski | NULL | antybiotyk |

| 6 | 2 | Figaro | Anna Kowalska | NULL | problemy z uszami |

| 7 | 2 | Dika | Katarzyna Kowal | 2016 | operacja |

| 8 | 2 | Fuks | Jan Nowak | 2016 | antybiotyk |

Aby ustawić marginesy wewnętrzne dla elementu, gdzie margines górny wynosi 50px, dolny 40px, prawy 20px oraz lewy 30px, należy zastosować składnię CSS

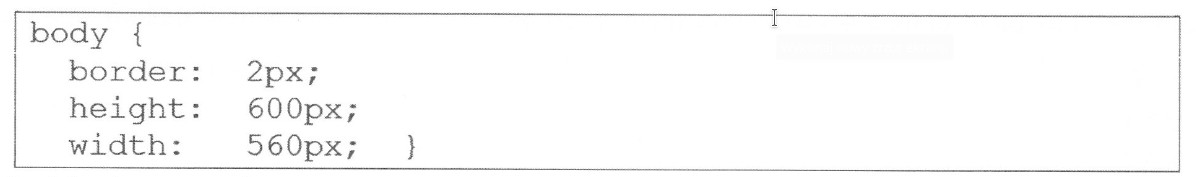

Zdefiniowano styl w języku CSS. Sekcja sformatowana tym stylem będzie miała obramowanie o szerokości

Która z metod komentowania kodu nie jest używana w PHP?

W systemie baz danych sklepu komputerowego znajduje się tabela o nazwie komputery. Aby stworzyć raport pokazujący dane z tabeli, obejmujący tylko komputery z co najmniej 8 GB pamięci oraz procesorem Intel, można wykorzystać kwerendę

Który model barw opisuje kolor za pomocą stożka przestrzeni barw?

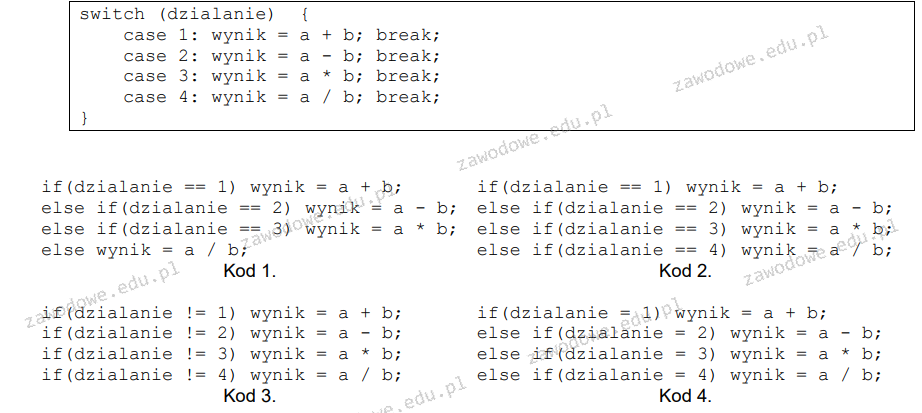

Jaką instrukcję w JavaScript można uznać za równoważną pod względem funkcjonalności do zaprezentowanej?

char str1[30] = 'Ala ma kota'; printf("%s", str1); Wskaż, w czym tkwi błąd w kodzie napisanym w języku C++?

Podczas tworzenia witryny internetowej zastosowano kod definiujący jej wygląd. Jaką szerokość przeznaczono na zawartość strony?

Jakie właściwości języka CSS mogą mieć wartości: underline, overline, line-through?

Jaką wartość zwróci funkcja ```empty($a);``` w języku PHP, gdy zmienna ```$a``` będzie miała wartość liczbową równą 0?

| char str1[30] = 'Ala ma kota'; printf("%s", str1); |

Aby poprawić prędkość ładowania strony z grafiką o wymiarach 2000 px na 760 px, konieczne jest zmniejszenie rozmiarów grafiki?

Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

Fragment kodu powyżej został napisany w języku JavaScript. Co należy umieścić w miejsce kropek, aby program przypisywał wartość 1 co trzeciemu elementowi w tablicy?

| for (i = 0; i < T.length; ...) { T[i] = 1; } |

Kolor określony kodem RGB, mający wartość rgb(255, 128, 16) w przedstawieniu szesnastkowym, przyjmie jaką wartość?

Aby przekształcić tekst „ala ma psa” na „ALA MA PSA”, jaka funkcja PHP powinna być zastosowana?

W aplikacji PHP do bazy danych została wysłana kwerenda SELECT przy pomocy funkcji mysqli_query. Jaką funkcję powinien wykorzystać użytkownik, aby ustalić, ile rekordów zostało zwróconych przez zapytanie?

Integralność encji w systemie baz danych będzie zapewniona, jeśli między innymi

Czego nie należy brać pod uwagę przy zabezpieczaniu serwera bazy danych przed atakami hakerskimi?

W bazie danych znajduje się tabela ksiazki, która zawiera pola: tytul, id_autora, data_wypoz oraz id_czytelnika. Co dzień generowany jest raport dotyczący książek wypożyczonych w danym dniu, który prezentuje tylko tytuły książek. Która z poniższych kwerend SQL będzie odpowiednia do utworzenia tego raportu?

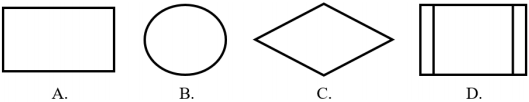

W którym z bloków powinien znaleźć się warunek pętli?

W katalogu www znajdują się foldery html oraz style, w których umieszczone są odpowiednio pliki o rozszerzeniu html i pliki o rozszerzeniu css. Aby dołączyć styl.css do pliku HTML, należy użyć

Co robi funkcja przedstawiona w kodzie JavaScript?

function tekst() {

var h = location.hostname;

document.getElementById("info").innerHTML = h;

}

W poniższym kodzie CSS czcionka zmieni kolor na żółty

| a[target="_blank"] { color: yellow; } |

Jaką metodę używa się w języku PHP do tworzenia komentarza obejmującego więcej niż jedną linijkę?

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

W dołączonym fragmencie kodu CSS kolor został przedstawiony w formie

Komenda skierowana do serwera bazy danych, która polega na zbieraniu, wyszukiwaniu lub zmienianiu danych w bazie, nosi nazwę