Pytanie 1

Podaj polecenie SQL, które pozwoli na dodanie kolumny miesiacSiewu do tabeli rośliny znajdującej się w bazie danych

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Podaj polecenie SQL, które pozwoli na dodanie kolumny miesiacSiewu do tabeli rośliny znajdującej się w bazie danych

Aby włączyć kaskadowy arkusz stylów zapisany w zewnętrznym pliku, należy zastosować poniższy fragment kodu HTML?

Fragment kwerendy SQL zaprezentowany w ramce ma na celu uzyskanie

SELECT COUNT(wartosc) FROM ...

Na podstawie tabeli Towar wykonano poniższe zapytanie SQL. Jaki będzie rezultat tej operacji?

| ID | nazwa_towaru | cena_katalogowa | waga | kolor |

|---|---|---|---|---|

| 1 | Papier ksero A4 | 11 | 2.3 | biel |

| 2 | Zeszyt A5 | 4.2 | 0.13 | wielokolorowy |

| 3 | Zeszyt A5 w linie | 3.5 | 0.12 | niebieski |

| 4 | Kredki 24 kolory | 9 | 0.3 | wielokolorowy |

| 5 | Plecak szkolny | 65.5 | 1.3 | zielony |

Jakie tabele będą weryfikowane przez podane polecenie?

CHECK TABLE pracownicy CHANGED;

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

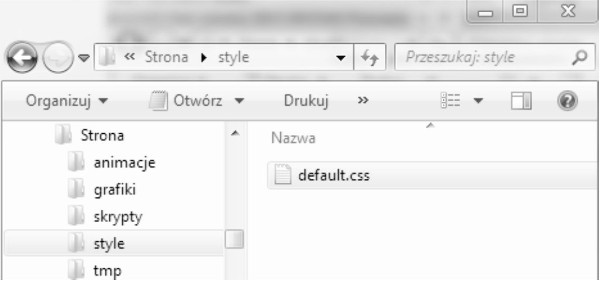

Określ, w jaki sposób należy odnosić się do pliku default.css, jeżeli index.html znajduje się bezpośrednio w folderze Strona?

W CSS określono styl dla stopki. Jak można zastosować to formatowanie do bloku oznaczonego znacznikiem div?

Aby umieścić aplikację PHP w sieci, należy przesłać jej pliki źródłowe na serwer przy użyciu protokołu

W podanym przykładzie pseudoklasa hover spowoduje, że styl pogrubiony zostanie przypisany

| a:hover { font-weight: bold; } |

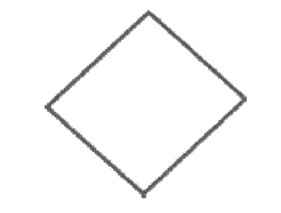

Która komenda algorytmu odpowiada graficznej wizualizacji bloku przedstawionego na ilustracji?

Jakie informacje można uzyskać z wyświetlonego przez stronę tekstu „test kolorów”?

Hermetyzacja to zasada programowania obiektowego, która wskazuje, że

Wskaż komendę, która dokonuje aktualizacji danych w tabeli?

Która z funkcji agregujących dostępnych w SQL służy do obliczania średniej z wartości znajdujących się w określonej kolumnie?

Co się stanie po kliknięciu w link z HTML zawierający znak #?

| <a href="#dane"> |

W SQL wykonano poniższe instrukcje GRANT. Kto będzie miał prawa do przeglądania oraz modyfikacji danych?

| GRANT ALL ON firmy TO 'admin'@'localhost'; GRANT ALTER, CREATE, DROP ON firmy TO 'anna'@'localhost'; GRANT SELECT, INSERT, UPDATE ON firmy TO 'tomasz'@'localhost'; |

Atrybut autor w tabeli ksiazka oznacza

| CREATE TABLE ksiazka ( id INT UNSIGNED NOT NULL AUTO_INCREMENT PRIMARY KEY, tytul VARCHAR(200), autor SMALLINT UNSIGNED NOT NULL, CONSTRAINT `dane` FOREIGN KEY (autor) REFERENCES autorzy(id) ); |

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

Graficzny interfejs użytkownika, który umożliwia wprowadzanie danych do bazy, to

Wskaż właściwą zasadę związaną z integralnością danych w bazie danych?

Podczas definiowania koloru w formacie RGBA, na przykład rgba(100, 40, 50, 0.2), ostatnia liczba odnosi się do

W JavaScript, funkcja matematyczna Math.pow() jest wykorzystywana do obliczania

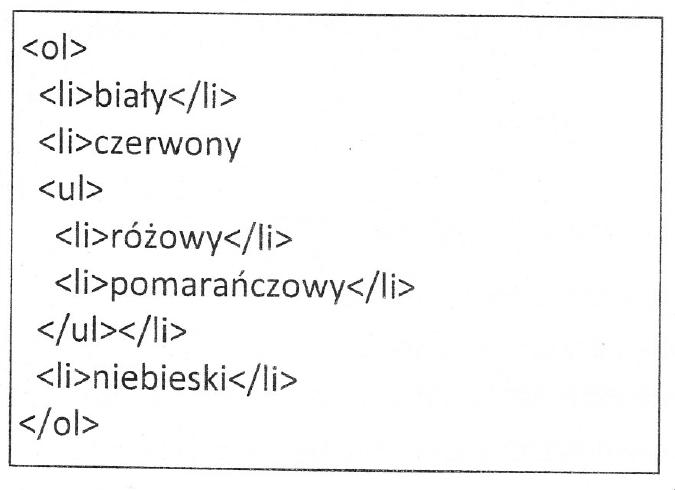

W języku HTML utworzono listę, która

W języku CSS wprowadzono poniższe formatowanie:

p > i { color: blue; }Oznacza to, że tekst w kolorze niebieskim będzie zapisany:

Jakie parametry trzeba przekazać do polecenia PHP, aby wprowadzić dane do bazy?

| mysqli_query($zm1, $zm2); |

Przedstawiona jest tabela pracownicy, w której umieszczono rekordy widoczne obok. Jaką wartość zwróci wykonanie umieszczonej w ramce kwerendy SQL?

| SELECT MAX(pensja) FROM pracownicy WHERE pensja < 3000; |

| id | imie | nazwisko | pensja |

|---|---|---|---|

| 1 | Anna | Kowalska | 3400 |

| 2 | Monika | Nowak | 1300 |

| 3 | Ewelina | Nowakowska | 2600 |

| 4 | Anna | Przybylska | 4600 |

| 5 | Maria | Kowal | 2200 |

| 6 | Ewa | Nowacka | 5400 |

W języku CSS zdefiniowano następujące formatowanie:

h1 i {color: red;} Kolorem czerwonym zostanie zapisanyW CSS zastosowano regułę: float:left; dla bloku. Jakie będzie jej zastosowanie?

Jakie znaczniki należy zastosować, aby w pliku z rozszerzeniem php umieścić kod napisany w języku PHP?

W bazie danych MySQL utworzono tabelę. Aby jednoznacznie zdefiniować, że pole ID jest kluczem głównym, należy dopisać

CREATE TABLE Osoby ( ID int NOT NULL, nazwisko varchar(255) NOT NULL, wiek int);

Jaką wartość w formacie heksadecymalnym będzie miała barwa określona kodem rgb(255, 10, 22)?

W relacyjnym modelu baz danych, termin krotka odnosi się do

Fragment kodu HTML z JavaScript spowoduje, że po kliknięciu przycisku

| <img src="obraz1.png"> <img src="obraz2.png" id="id1"> <button onclick="document.getElementById('id1').style.display='none'">Przycisk</button> |

Jakie uprawnienia są wymagane do tworzenia i przywracania kopii zapasowej bazy danych Microsoft SQL Server 2005 Express?

Zamieszczony kod w języku PHP

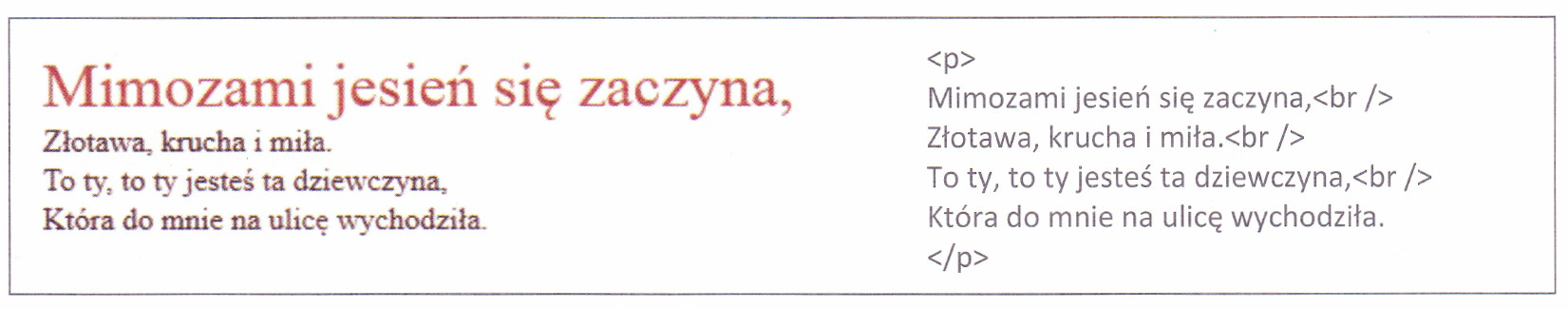

Zademonstrowano efekt stylizacji CSS oraz kod HTML. W jaki sposób należy ustawić styl, aby uzyskać takie formatowanie?

Jakie zasady dotyczące tworzenia sekcji w języku HTML są właściwe?

Która z poniższych zasad nie przyczyni się pozytywnie do poprawy czytelności kodu?

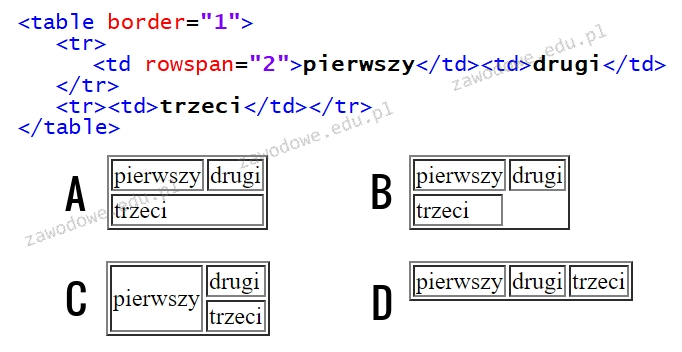

Który z obrazków ilustruje efekt działania podanego fragmentu kodu HTML?