Pytanie 1

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być dostępne z poziomu głównego programu poprzez odwołanie w formie nazwaObiektu.nazwaPola?

private int p1; private short p2; public string p3; protected string p4; protected float p5;

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Co to jest ESLint?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Co to jest algorytm QuickSort?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Jaką rolę odgrywa interpreter w kontekście programowania?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Co to jest local storage w kontekście aplikacji webowych?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jakie cechy posiada kod dopełniający do dwóch?

Pierwszym krokiem w procesie tworzenia aplikacji jest

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Co to jest GraphQL?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Co to jest Cypress?

Co to jest API w kontekście programowania?

W jakim języku został stworzony framework Angular?

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

|

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Metodyka zwinna (ang. agile) opiera się na

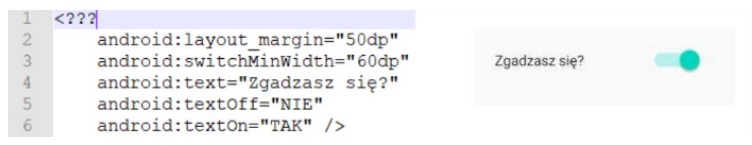

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Który element HTML5 służy do osadzania wideo na stronie?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

Która z wymienionych cech dotyczy klasy statycznej?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?