Pytanie 1

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Jaką maskę domyślną posiada adres IP klasy B?

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Na zdjęciu widoczny jest

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Adres IP serwera, na którym znajduje się domena www.wp.pl to 212.77.98.9. Jakie mogą być przyczyny sytuacji przedstawionej na zrzucie ekranu?

C:\>ping 212.77.98.9

Pinging 212.77.98.9 with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=8ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Ping statistics for 212.77.98.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 7ms, Maximum = 11ms, Average = 8ms

C:\>ping wp.pl

Ping request could not find host wp.pl. Please

check the name and try again.

Jakim sposobem zapisuje się dane na nośnikach BD-R?

W systemach Microsoft Windows komenda netstat -a pokazuje

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

Aktywne połączenia Protokół Adres lokalny Obcy adres Stan TCP 127.0.0.1:12295 Admin-Komputer:54013 CZAS_OCZEKIWANIA TCP 127.0.0.1:53778 Admin-Komputer:54015 CZAS_OCZEKIWANIA TCP 127.0.0.1:53778 Admin-Komputer:53779 USTANOWIONO TCP 127.0.0.1:53779 Admin-Komputer:53778 USTANOWIONO TCP 127.0.0.1:53780 Admin-Komputer:53781 USTANOWIONO TCP 127.0.0.1:53781 Admin-Komputer:53780 USTANOWIONO TCP 127.0.0.1:53786 Admin-Komputer:53787 USTANOWIONO TCP 127.0.0.1:53787 Admin-Komputer:53786 USTANOWIONO TCP 127.0.0.1:53796 Admin-Komputer:53797 USTANOWIONO TCP 127.0.0.1:53797 Admin-Komputer:53796 USTANOWIONO TCP 127.0.0.1:53974 Admin-Komputer:53975 USTANOWIONO TCP 127.0.0.1:53976 Admin-Komputer:53975 USTANOWIONO

Komenda dsadd pozwala na

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Ile bitów zawiera adres MAC karty sieciowej?

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Wirus komputerowy to aplikacja, która

Na ilustracji ukazana jest karta

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Na ilustracji przedstawiono sieć komputerową w danej topologii

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Atak typu hijacking na serwer internetowy charakteryzuje się

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

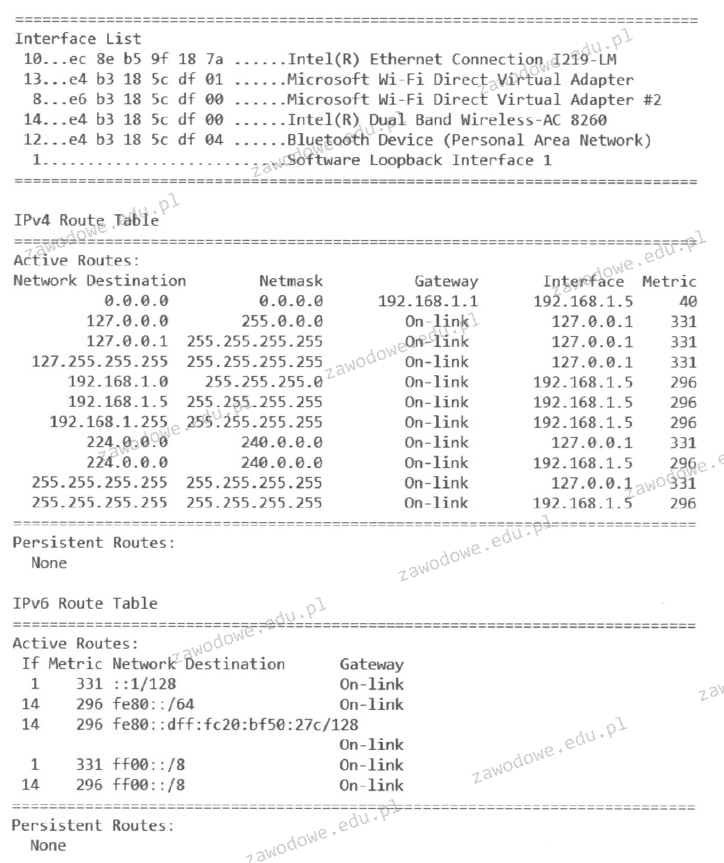

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Jaki protokół posługuje się portami 20 oraz 21?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Jaki element sieci SIP określamy jako telefon IP?

Czym jest dziedziczenie uprawnień?

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Jakie zagrożenie nie jest eliminowane przez program firewall?