Pytanie 1

Jakie typy routerów powinny być używane do łączenia różnych systemów autonomicznych?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakie typy routerów powinny być używane do łączenia różnych systemów autonomicznych?

Tester do sieci LAN RJ-45 może być użyty do weryfikacji kabli

Który protokół routingu jest stosowany w ramach systemu autonomicznego?

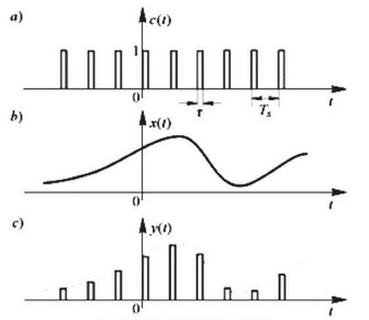

Jaką modulację przedstawiają wykresy, na którym są zamieszczone przebiegi sygnału nośnego (rys. a), sygnału modulującego (rys. b) i sygnału zmodulowanego (rys. c)?

Tor sygnałowy o długości 3 km składa się z 3 segmentów kabla światłowodowego. Tłumienność na jednostkę długości użytego światłowodu wynosi 0,2 dB/km. Jakie jest całkowite tłumienie toru, jeśli w miejscu spawu tłumienie wynosi 0,01 dB?

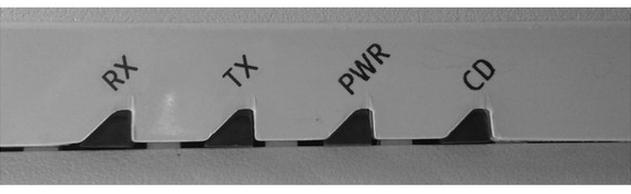

Dioda, która na obudowie modemu zewnętrznego sygnalizuje nadawanie danych oznaczona jest symbolem literowym

Szyb telekomunikacyjny (rękaw) służy do transportu kabli

Z dokumentacji technicznej stacjonarnego telefonu wynika, że posiada on funkcję CLIP w systemie FSK/DTMF. Czym jest ta funkcja?

W tabeli zamieszczono fragment dokumentacji technicznej przełącznika. Jaka jest maksymalna prędkość transmisji tego przełącznika?

| The front panel of the Switch consists of LED indicators for Power, Console, Link/Act and Speed, 16 Fast-Ethernet ports and a 100BASE-FX Ethernet port. Also, the front panel has a RS-232 communication port. |

Na stanowisku komputerowym szerokość oraz głębokość blatu powinny umożliwiać umieszczenie klawiatury z zachowaniem odpowiedniej przestrzeni pomiędzy klawiaturą a przednią krawędzią blatu. Ta odległość musi wynosić

Jakie polecenie należy wykorzystać w trakcie aktualizacji określonych dystrybucji systemu Linux?

Metoda filtrowania datagramów, stosowana do ochrony sieci lokalnej przed nieautoryzowanym dostępem z zewnątrz, to

Jakie jest pasmo przenoszenia kanału telefonicznego w systemie PCM 30/32?

Numeracja DDI (Direct Dial-In) w telefonicznych centralach z linią ISDN polega na tym, że wewnętrzny numer telefonu jest

Utworzenie fizycznego łącza transmisyjnego między abonentami, przed rozpoczęciem przesyłania danych, jest wymagane w przypadku komutacji

Wartość rezystancji jednostkowej, symetrycznej pary linii długiej przedstawionej w formie schematu zastępczego, zależy m.in. od

W jakiej generacji telefonii komórkowej wprowadzono standard transmisji danych LTE (ang. Long Term Evolution)?

Który modem oferuje najwyższe prędkości łącza internetowego przy wykorzystaniu jednej pary przewodów telekomunikacyjnych?

Aliasing to

Jaką maksymalną wartość tłumienności światłowodu jednomodowego dla długości fali 1310 nm podaje norma G.652.C?

Który z protokołów sygnalizacyjnych nie jest stosowany w VoIP?

Jak nazywa się funkcja centrali abonenckiej odpowiedzialna za naliczanie kosztów połączeń w zależności od typu połączenia, czasu trwania oraz strefy?

Aplikacja Sysprep.exe w systemie Windows 7 Professional pozwala na

Jaki modem powinien być użyty w sieciach dostępowych zaprojektowanych w technologii kabli miedzianych w architekturze punkt-punkt, który nie współpracuje z usługą POTS?

Której metody kodowania dotyczy podany opis?

| Na początku sygnał przyjmuje stan odpowiadający jego wartości binarnej, w środku czasu transmisji bitu następuje zmiana sygnału na przeciwny. Dla zera poziom zmienia się z niskiego na wysoki, dla jedynki – z wysokiego na niski. Konwencja ta została wprowadzona przez G. E. Thomasa w 1949 roku. |

Jaki program jest używany do monitorowania ruchu w sieci?

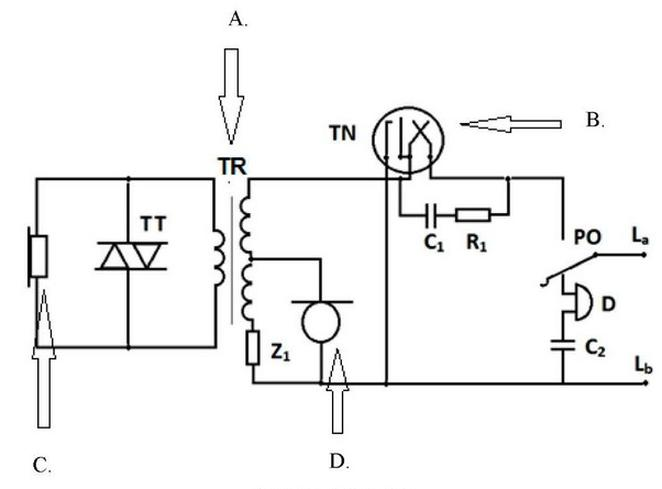

Element przetwarzający sygnały elektryczne na falę akustyczną na schemacie aparatu telefonicznego oznaczono literą

Jaki port służy do realizacji wysyłania i odbierania zapytań w protokole SNMP?

Aby ustawić telefon IP do działania w podłączonej sieci, adres nie jest konieczny

Jaką prędkość transmisji oferuje karta sieciowa Gigabit LAN podczas przesyłania danych?

Które parametry charakteryzują specyfikację techniczną modemu ADSL (Asymmetric Digital Subscriber Line)?

| Szybkość transmisji do abonenta | Szybkość transmisji do sieci | Wybrane zastosowania | |

|---|---|---|---|

| A. | 1,544 Mbps | 2,048 Mbps | linia T1/E1, dostęp do sieci LAN, dostęp do sieci WAN |

| B. | 1,5 – 9 Mbps | 16 ÷ 640 kbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne |

| C. | 60 – 7600 kbps | 136 ÷ 1048 kbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne przy lepszym wykorzystaniu pasma transmisyjnego |

| D. | 13 – 52 Mbps | 1,5 ÷ 2,3 Mbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne, HDTV |

Aby obliczyć binarną przepustowość systemu plezjochronicznego El, należy

W kablach telekomunikacyjnych typu skrętka, zjawisko, w którym energia elektryczna przenika z jednej pary do drugiej, nazywane jest

Klient zamierza podpisać umowę abonamentową na zakup i korzystanie z telefonu komórkowego przez 12 miesięcy. Na podstawie informacji zamieszczonych w tabeli wskaż najtańszą ofertę.

| Taryfa abonamentowa | Cena brutto telefonu komórkowego | Miesięczny koszt abonamentu (z VAT) |

|---|---|---|

| I | 800,00 zł | 20,00 zł |

| II | 500,00 zł | 40,00 zł |

| III | 100,00 zł | 70,00 zł |

| IV | 1,00 zł | 90,00 zł |

Podaj częstotliwość sygnału związanej z powiadomieniem z centrali.

Oblicz koszt 2-godzinnego połączenia z Internetem za pomocą modemu ISDN w godzinach szczytu uwzględniając poniższe ceny za połączenia.

| 0,35 gr za 6 min. - w godzinach 18.00 do 8.00 0,35 gr za 3 min. - w godzinach szczytu 8.00 do 18.00 |

Który protokół routingu jest używany do wymiany danych dotyczących dostępności sieci pomiędzy autonomicznymi systemami?

Jaką impedancję falową ma kabel koncentryczny oznaczony jako RG58?

Który element osprzętu światłowodowego został przedstawiony na rysunku?

Usługa pozwalająca na bezpośrednie dzwonienie na numer wewnętrzny abonenta korzystającego z MSN w sieci publicznej to