Pytanie 1

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

Adres IP serwera, na którym jest zainstalowana domena http://www.wp.pl to 212.77.98.9. Co jest przyczyną sytuacji przedstawionej na zrzucie ekranowym?

Wynik wykonania którego polecenia widoczny jest na fragmencie zrzutu z ekranu?

| Network Destination | Netmask | Gateway | Interface | Metric |

|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.65 | 50 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 |

| 127.0.0.1 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 127.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 169.254.0.0 | 255.255.0.0 | On-link | 169.254.189.240 | 281 |

| 169.254.189.240 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 169.254.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 192.168.0.0 | 255.255.255.0 | On-link | 192.168.0.65 | 306 |

| 192.168.0.65 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.0.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.56.0 | 255.255.255.0 | On-link | 192.168.56.1 | 281 |

| 192.168.56.1 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 192.168.56.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 127.0.0.1 | 331 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.0.65 | 306 |

| 224.0.0.0 | 240.0.0.0 | On-link | 169.254.189.240 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 255.255.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Fragment pliku httpd.conf serwera Apache wygląda następująco:

Listen 8012

Server Name localhost:8012

Aby zweryfikować prawidłowe funkcjonowanie strony WWW na serwerze, należy wprowadzić w przeglądarkę

Najbardziej popularny kodek audio używany przy ustawianiu bramki VoIP to

Administrator zauważa, że jeden z komputerów w sieci LAN nie może uzyskać dostępu do Internetu, mimo poprawnie skonfigurowanego adresu IP. Który parametr konfiguracji sieciowej powinien sprawdzić w pierwszej kolejności?

Jakie są powody wyświetlania na ekranie komputera informacji, że system wykrył konflikt adresów IP?

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

Jakie numery portów są domyślnie wykorzystywane przez protokół poczty elektronicznej POP3?

Jak nazywa się protokół używany do komunikacji za pomocą terminala tekstowego?

Którego z poniższych zadań nie wykonują serwery plików?

Domyślnie dostęp anonimowy do zasobów serwera FTP pozwala na

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Jakie polecenie służy do analizy statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych rodziny Windows?

W wtyczce 8P8C, zgodnie z normą TIA/EIA-568-A, w sekwencji T568A, para przewodów biało-pomarańczowy/pomarańczowy jest przypisana do styków

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

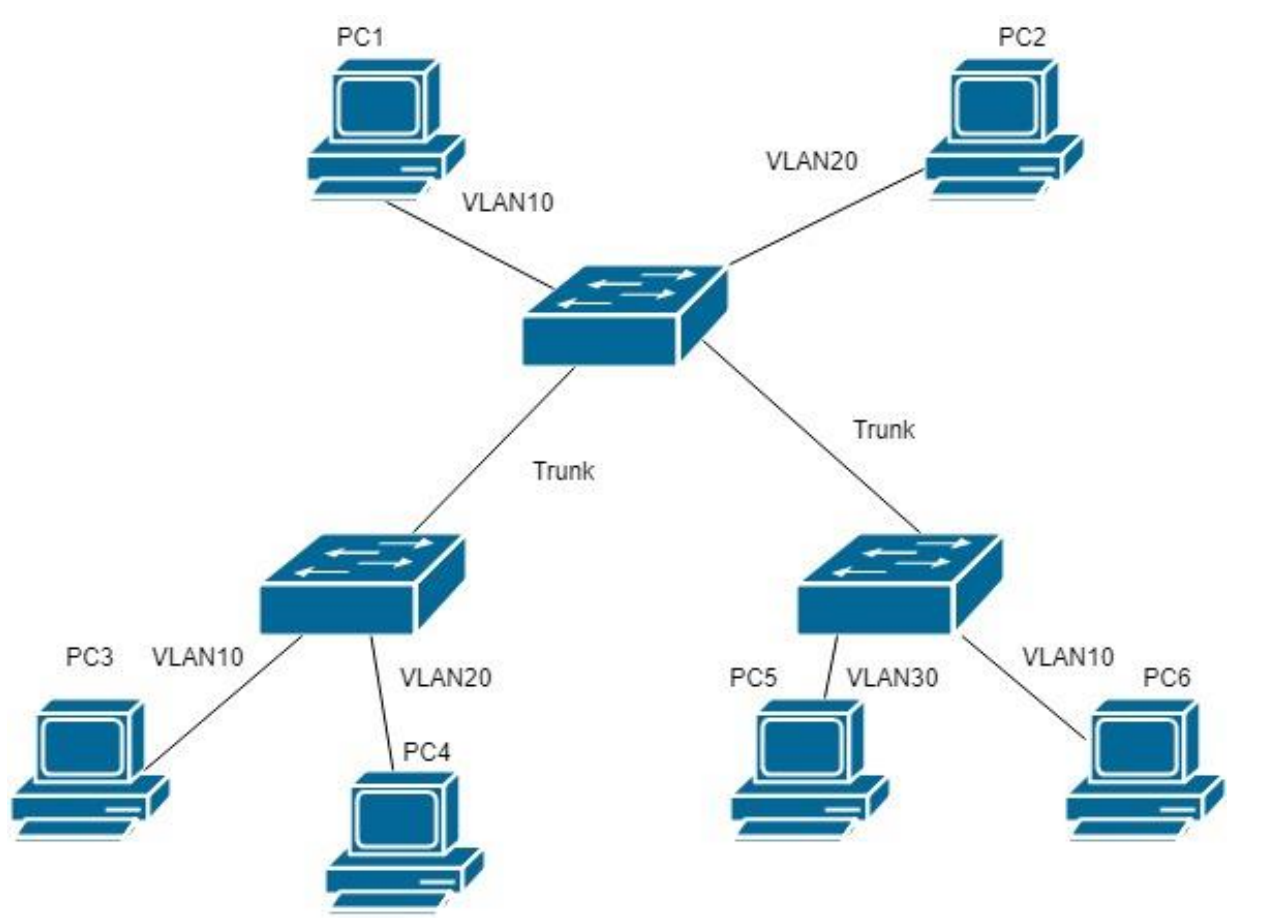

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach długości fali 1310 nm oraz 1550 nm, powinno się wykorzystać

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Które urządzenie w sieci lokalnej nie segreguje obszaru sieci komputerowej na domeny kolizyjne?

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

AES (ang. Advanced Encryption Standard) to co?

W topologii fizycznej gwiazdy wszystkie urządzenia działające w sieci są

Poniżej przedstawiono wynik polecenia ipconfig /all Jaką bramę domyślną ma diagnozowane połączenie?

Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Karta Intel(R) PRO/1000 MT Desktop Adapter #2 Physical Address. . . . . . . . . : 08-00-27-69-1E-3D DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::d41e:56c7:9f70:a3e5%13(Preferred) IPv4 Address. . . . . . . . . . . : 70.70.70.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.0.0.0 IPv4 Address. . . . . . . . . . . : 172.16.0.100(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 70.70.70.70 DHCPv6 IAID . . . . . . . . . . . : 319291431 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-28-11-7D-57-08-00-27-EB-E4-76 DNS Servers . . . . . . . . . . . : 8.8.8.8 NetBIOS over Tcpip. . . . . . . . : Enabled

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Jakie protokoły są częścią warstwy transportowej w modelu ISO/OSI?

Hosty A i B nie komunikują się z hostem C, między hostami A i B komunikacja jest prawidłowa. Co jest przyczyną braku komunikacji między hostami A i C oraz B i C?

Jak nazywa się RDN elementu w Active Directory, którego pełna nazwa DN to O=pl,DC=firma,OU=pracownik,CN=jkowalski?

Adres sieci 172.16.0.0 zostanie podzielony na równe podsieci, z których każda obsługiwać będzie maksymalnie 510 użytecznych adresów. Ile podsieci zostanie stworzonych?

Rezultatem wykonania komendy ```arp -a 192.168.1.1``` w systemie MS Windows jest przedstawienie

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od gniazda abonenckiego do lokalnego punktu dystrybucyjnego wynosi 10 m. Jaki będzie szacunkowy koszt nabycia kabla UTP kategorii 5e, przeznaczonego do budowy sieci lokalnej, jeśli cena brutto 1 m kabla UTP kategorii 5e to 1,60 zł?

Do zdalnego administrowania stacjami roboczymi nie używa się

Jakie są właściwe przewody w wtyku RJ-45 według standardu TIA/EIA-568 dla konfiguracji typu T568B?

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600 m?

Narzędzie przedstawione na zdjęciu to