Pytanie 1

Urządzenie pokazane na ilustracji to

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie pokazane na ilustracji to

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Który z podanych adresów IP jest adresem publicznym?

Funkcja narzędzia tracert w systemach Windows polega na

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Na ilustracji przedstawiono końcówkę wkrętaka typu

W systemie Linux polecenie chmod służy do

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Komenda dsadd pozwala na

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

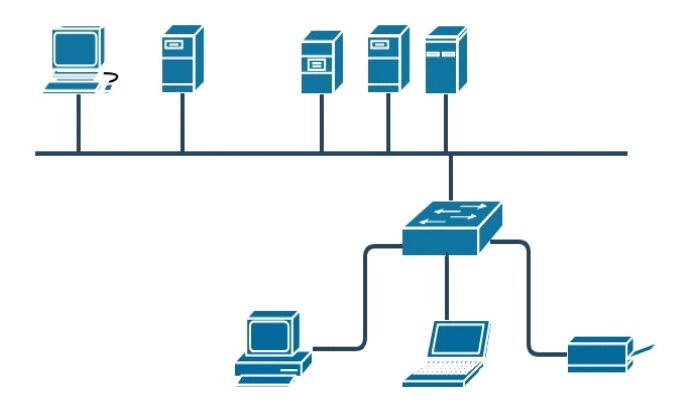

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

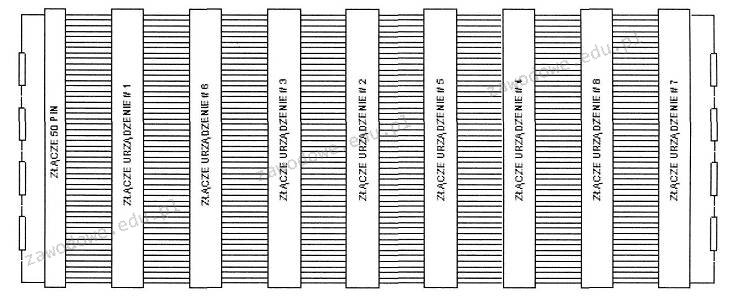

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Każdy następny router IP na drodze pakietu

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

PoE to norma

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Czym charakteryzuje się technologia Hot swap?

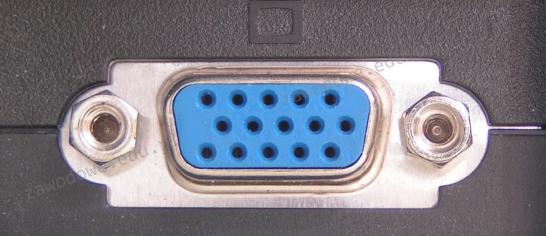

Złącze widoczne na ilustracji służy do podłączenia

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Element obliczeń zmiennoprzecinkowych to

Jaką inną formą można zapisać 2^32 bajtów?

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być