Pytanie 1

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

Aby poprawić organizację plików na dysku i przyspieszyć działanie systemu, co należy zrobić?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Norma TIA/EIA-568-B.2 definiuje szczegóły dotyczące parametrów transmisji

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Jakie elementy wspierają okablowanie pionowe w sieci LAN?

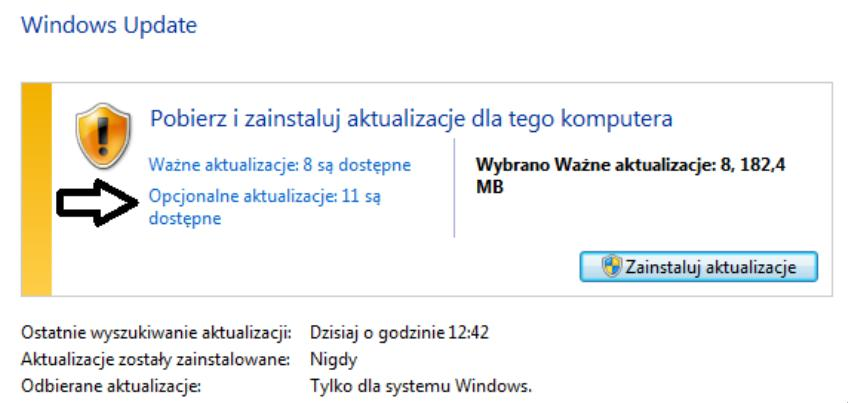

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

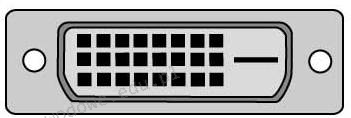

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

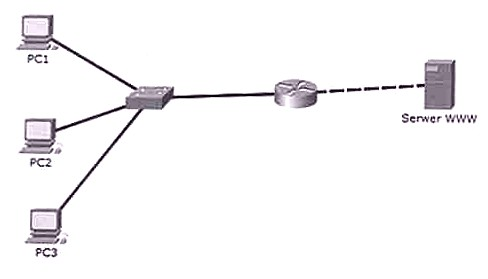

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

Jaką postać ma liczba dziesiętna 512 w systemie binarnym?

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Jak określana jest transmisja w obie strony w sieci Ethernet?

Symbol przedstawiony na ilustracji oznacza produkt

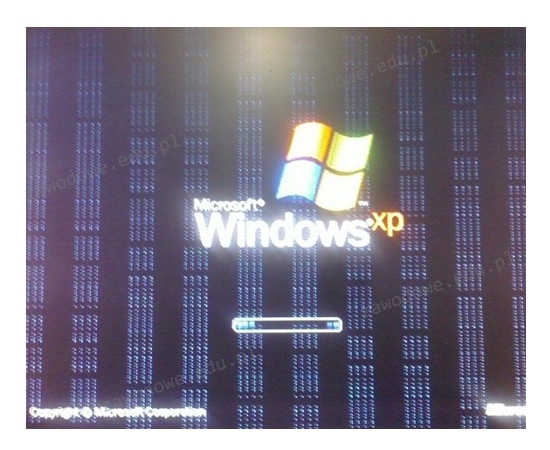

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Który z protokołów jest używany w komunikacji głosowej przez internet?

Do konfiguracji i personalizacji środowiska graficznego GNOME w różnych systemach Linux należy wykorzystać program

Jaką rolę pełni usługa NAT działająca na ruterze?

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Przerzutnik bistabilny pozwala na przechowywanie bitu danych w pamięci

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

Na zdjęciu przedstawiono

Polecenie uname -s w systemie Linux jest wykorzystywane do sprawdzenia

Jakie urządzenia dotyczą terminy SLI?

Usługi na serwerze są konfigurowane za pomocą