Pytanie 1

Aby zapobiec pętli sieciowej w topologii sieci LAN, używa się protokołu

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aby zapobiec pętli sieciowej w topologii sieci LAN, używa się protokołu

Jaki program jest używany do monitorowania ruchu w sieci?

Aby przesłać strumień wideo za pomocą jednej linii abonenckiej, należy użyć modemu, który wspiera standard

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak określa się kopię zapasową, która zabezpiecza tylko te pliki, które zostały zmienione od ostatniego utworzenia kopii?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Aliasing to

Jakie są relacje między impedancją wejściową Zwe a rezystancją wejściową Rwe w antenie rezonansowej?

Kable w sieciach teleinformatycznych powinny być wprowadzane oraz wyprowadzane z głównych tras pod kątem

Jaką charakterystykę ma przepustowość wynosząca 64 kbit/s?

Jak określa się stację do nadawania i odbierania sygnału, która zapewnia użytkownikom końcowym łączność radiową z siecią telefonii komórkowej GSM?

Parametry sygnału zmierzone w linii abonenckiej to:

- częstotliwość 15 Hz

- napięcie 90 V ± 15 V

- rytm nadawania: emisja 1,2 s, przerwa 4 s sugerują, że mamy do czynienia z sygnałem

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wartość rezystancji jednostkowej pary symetrycznej przedstawionej w formie schematu zastępczego linii długiej jest uzależniona między innymi od

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W kablach telekomunikacyjnych typu skrętka, zjawisko, w którym energia elektryczna przenika z jednej pary do drugiej, nazywane jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Substancja używana pomiędzy mikroprocesorem a radiatorami to

Wykonanie w terminalu Windows polecenia ```net user Marcinkowski /times:Pn-Pt,6-17```

Właściwością charakterystyczną lokalnej wirtualnej sieci, znanej jako sieć natywna, jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Z czego wykonane są żyły kabla UTP Cat 5e?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaką maksymalną liczbę komputerów da się bezpośrednio połączyć z modemem ADSL2+?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

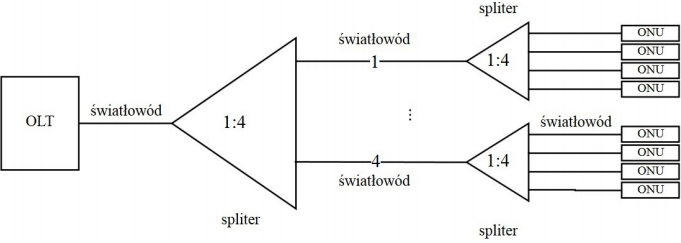

Na rysunku przedstawiono schemat blokowy sieci

Po uruchomieniu komputera system BIOS przerwał start systemu i wyemitował kilka krótkich dźwięków o wysokiej częstotliwości, co oznacza

Jaką liczbę punktów komutacyjnych posiada pojedynczy komutator prostokątny z pełnym dostępem, mający 8 wejść i 4 wyjścia?

Norma IEEE 802.11 odnosi się do sieci

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Który element centrali telefonicznej pozwala na fizyczne zestawienie połączeń pomiędzy łączami podłączonymi do węzła komutacyjnego?

Jakie urządzenie pomiarowe wykorzystuje się do określenia poziomu mocy sygnału w cyfrowej sieci telekomunikacyjnej?

Jakie kodowanie jest używane na styku S w ISDN BRA?

Do jakiego rodzaju przesyłania komunikatów odnosi się adres IPv4 224.232.154.225?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Kontroler RAID 1 umieszczony na płycie głównej serwera