Pytanie 1

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

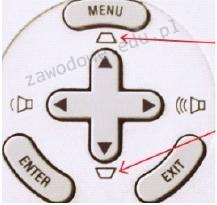

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

Jak nazywa się interfejs wewnętrzny w komputerze?

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Co to jest urządzenie sieciowe most (ang. bridge)?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

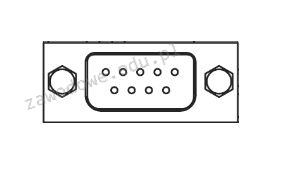

Który z interfejsów stanowi port równoległy?

Licencja grupowa na oprogramowanie Microsoft należy do typu

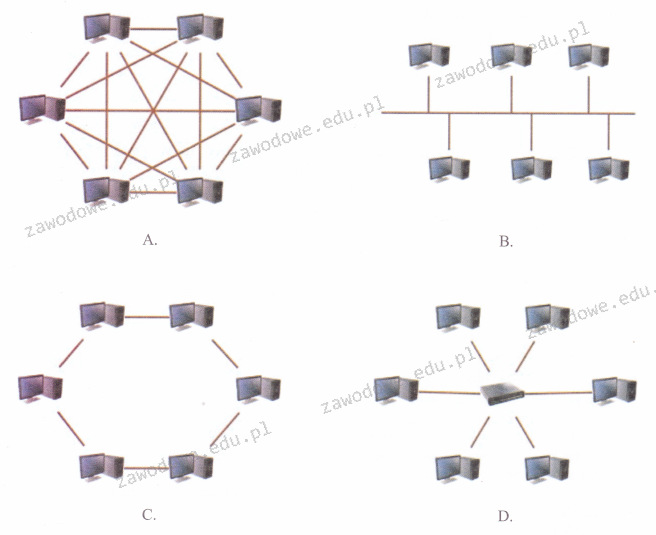

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

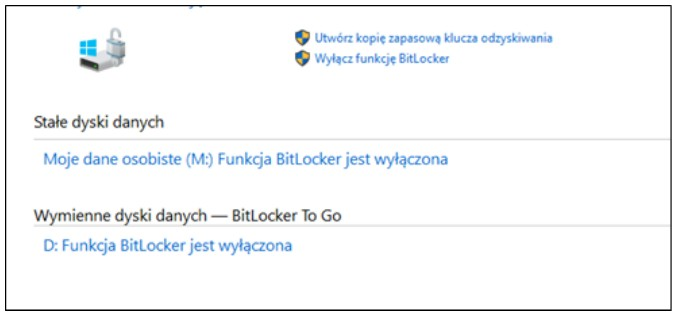

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

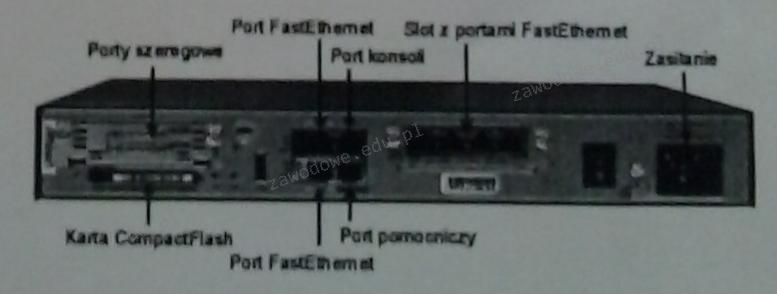

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Obrazek ilustruje rodzaj złącza

W przypadku sieci strukturalnej rekomendowane jest zainstalowanie jednego punktu abonenckiego na obszarze wynoszącym

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Jaka jest podstawowa funkcja protokołu SMTP?