Filtrowanie pytań

Tworzenie i administrowanie s…

A. lokalną

B. abstrakcyjną

C. rozproszoną

D. relacyjną

Tworzenie i administrowanie s…

Badania dotyczące skalowalności oprogramowania mają na celu sprawdzenie, czy aplikacja

A. jest chroniona przed nieautoryzowanymi operacjami, takimi jak dzielenie przez zero

B. jest odpowiednio opisana dokumentacją

C. jest w stanie funkcjonować przy przewidzianym oraz większym obciążeniu

D. posiada właściwą funkcjonalność

Tworzenie i administrowanie s…

Jakie polecenie należy zastosować, aby cofnąć uprawnienia przyznane użytkownikowi?

A. GRANT NO PRIVILEGES

B. REMOVE

C. REVOKE

D. DROP PRIVILEGES

Tworzenie i administrowanie s…

Jakiego typu mechanizm zabezpieczeń dotyczący uruchamiania aplikacji jest obecny w środowisku wykonawczym platformy .NET Framework?

A. Mechanizm uruchamiania aplikacji realizowany przez funkcję Windows API (Application Programming Interface)

B. Mechanizm uruchamiania aplikacji oparty na uprawnieniach kodu (CAS - Code Access Security) i na rolach (RBS - Role-Based Security)

C. Mechanizm uruchamiania aplikacji realizowany przez frameworki aplikacji internetowych (ASP.NET)

D. Mechanizm uruchamiania aplikacji dla bibliotek klas

Tworzenie i administrowanie s…

Czego nie należy brać pod uwagę przy zabezpieczaniu serwera bazy danych przed atakami hakerskimi?

A. Zamykanie portów związanych z bazą danych

B. Aktywacja zapory

C. Defragmentacja dysków

D. Używanie skomplikowanych haseł do bazy

Tworzenie i administrowanie s…

Podczas zapisywania hasła użytkownika w serwisie WWW, na przykład w bankowości internetowej, aby zabezpieczyć je przed odczytaniem, zazwyczaj stosuje się funkcję

A. mieszających

B. klucza

C. abstrakcyjnych

D. cyklometrycznych

Tworzenie i administrowanie s…

Jak nazywa się metoda udostępniania bazy danych w programie Microsoft Access, która dotyczy wszystkich obiektów bazy umieszczonych na dysku sieciowym i wykorzystywanych jednocześnie przez kilku użytkowników?

A. serwera bazy danych

B. folderu sieciowego

C. dzielonej bazy danych

D. witryny programu SharePoint

Tworzenie i administrowanie s…

Przy założeniu, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL nada użytkownikowi anna uprawnienia wyłącznie do GRANT SELECT, INSERT, UPDATE ON klienci TO anna;

A. wybierania, wstawiania oraz aktualizacji danych w tabeli o nazwie klienci

B. wybierania, dodawania kolumn oraz zmiany struktury tabeli o nazwie klienci

C. wybierania, wstawiania oraz aktualizacji danych we wszystkich tabelach w bazie o nazwie klienci

D. wybierania, dodawania kolumn oraz zmiany struktury wszystkich tabel w bazie o nazwie klienci

Tworzenie i administrowanie s…

Przed przystąpieniem do tworzenia kopii zapasowej bazy danych, aby była ona poprawna i zdatna do późniejszego przywrócenia, konieczne jest sprawdzenie

A. poprawności składni zapytań

B. uprawnień dostępu do serwera bazy danych

C. spójności bazy danych

D. opcji udostępnienia bazy danych

INF.03 Pytanie 10

Tworzenie i administrowanie s…

Jakie są odpowiednie kroki w odpowiedniej kolejności, które należy podjąć, aby nawiązać współpracę pomiędzy aplikacją internetową po stronie serwera a bazą danych SQL?

A. wybór bazy, zapytanie do bazy, nawiązanie połączenia z serwerem baz danych, wyświetlenie na stronie WWW, zamknięcie połączenia

B. nawiązanie połączenia z serwerem baz danych, wybór bazy, zapytanie do bazy - wyświetlane na stronie WWW, zamknięcie połączenia

C. zapytanie do bazy, wybór bazy, wyświetlenie na stronie WWW, zamknięcie połączenia

D. wybór bazy danych, nawiązanie połączenia z serwerem baz danych, zapytanie do bazy - wyświetlane na stronie WWW, zamknięcie połączenia

Tworzenie i administrowanie s…

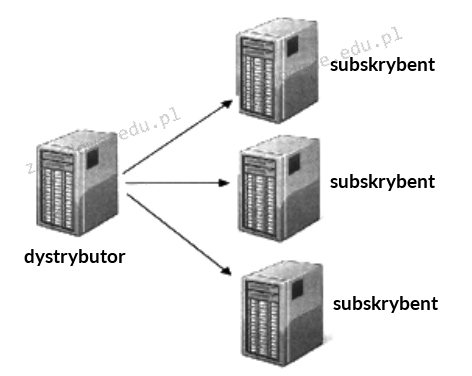

Model fizyczny replikacji bazy danych pokazany na ilustracji to model

A. rozproszony

B. równorzędny

C. centralnego wydawcy

D. centralnego subskrybenta

Tworzenie i administrowanie s…

Który z protokołów umożliwia publikację strony internetowej na serwerze?

A. NNTP

B. ICMP

C. SMTP

D. FTP

Tworzenie i administrowanie s…

Instrukcja w języku SQL GRANT ALL PRIVILEGES ON klienci TO pracownik

A. przyznaje wszystkie uprawnienia do tabeli klienci użytkownikowi pracownik

B. przyznaje uprawnienie grupie klienci dla tabeli pracownik

C. cofa wszystkie uprawnienia pracownikowi do tabeli klienci

D. przeniesie uprawnienia z grupy klienci do użytkownika pracownik

Tworzenie i administrowanie s…

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

A. wybierania, wstawiania oraz aktualizacji danych tabeli o nazwie klienci

B. wybierania, wstawiania oraz modyfikacji danych w wszystkich tabelach w bazie o nazwie klienci

C. wybierania, dodawania pól oraz modyfikacji struktury wszystkich tabel w bazie o nazwie klienci

D. wybierania, dodawania pól oraz modyfikacji struktury tabeli o nazwie klienci

Tworzenie i administrowanie s…

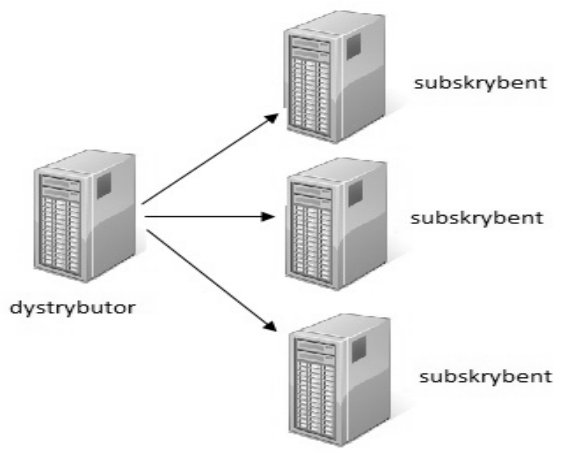

Model fizyczny replikacji bazy danych pokazany na ilustracji jest modelem

A. równorzędnym

B. centralnego subskrybenta

C. rozproszonym

D. centralnego wydawcy

INF.03 Pytanie 16

Tworzenie i administrowanie s…

Jaki typ komunikatu jest zawsze przesyłany wyłącznie w kierunku w dół, to jest od kierownika do pracownika?

A. Poszukiwanie rozwiązań.

B. Uwagi dotyczące polityki organizacji.

C. Zgłaszanie.

D. Powierzenie zadania.

Tworzenie i administrowanie s…

W SQL przeprowadzono zapytanie, jednak jego realizacja nie powiodła się, co skutkowało błędem: #1396 - Operation CREATE USER failed for 'anna'@'localhost'. Możliwą przyczyną takiego zachowania bazy danych może być CREATE USER 'anna'@'localhost' IDENTIFIED BY '54RTu8';

A. istnienie użytkownika anna w bazie

B. niewystarczające hasło dla konta anna

C. nieznane polecenie CREATE USER

D. błędna składnia polecenia CREATE USER

Tworzenie i administrowanie s…

Który protokół jest stosowany do przesyłania plików na serwer WWW?

A. POP3

B. DHCP

C. FTP

D. DNS

Tworzenie i administrowanie s…

Po wydaniu polecenia użytkownik Jacek będzie mógł

GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';

A. zmieniać strukturę tabeli i wstawiać nowe dane.

B. usuwać tabelę i tworzyć nową.

C. przeglądać dane w tabeli i wstawiać nowe dane.

D. usuwać dane z tabeli i przeglądać dane.

Tworzenie i administrowanie s…

Jakie uprawnienia posiada użytkownik jan po wykonaniu poniższych poleceń na bazie danych? GRANT ALL PRIVILEGES ON klienci TO jan;

REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;

GRANT ALL PRIVILEGES ON klienci TO jan;REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;A. Będzie miał możliwość zmiany struktury tabeli klienci

B. Będzie miał możliwość wyszukiwania danych w tabeli klienci

C. Będzie miał możliwość usuwania rekordów z tabeli klienci

D. Będzie miał możliwość wstawiania rekordów do tabeli klienci

Tworzenie i administrowanie s…

W SQL, aby uniemożliwić stworzenie konta przy wykonywaniu kwerendy CREATE USER, gdy konto już istnieje, można zastosować następującą składnię

A. CREATE USER IF NOT EXISTS 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

B. CREATE OR REPLACE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

C. CREATE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

D. CREATE USER OR DROP 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

Tworzenie i administrowanie s…

W MySQL nadanie roli DBManager użytkownikowi pozwala na uzyskanie praw umożliwiających

A. wszelkie operacje na bazach danych serwera

B. nadzorowanie serwera

C. wszystkie działania na bazach danych oraz użytkownikach serwera

D. tworzenie kont użytkowników na serwerze oraz przypisywanie im haseł

Tworzenie i administrowanie s…

Plik konfiguracyjny, który umożliwia ustalenie parametrów PHP dla całego serwera, to

A. php.ini

B. httpd.conf

C. config.inc.php

D. my.ini

Tworzenie i administrowanie s…

Po zrealizowaniu polecenia użytkownik Jacek będzie miał możliwość GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';

GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';A. usuwać rekordy z tabeli i przeglądać informacje

B. modyfikować strukturę tabeli oraz dodawać nowe dane

C. usuwać tabelę i zakładać nową

D. przeglądać dane w tabeli i wstawiać nowe dane

Tworzenie i administrowanie s…

Testy aplikacji webowej, mające na celu ocenę wydajności aplikacji oraz bazy danych, a także architektury serwera i konfiguracji, noszą nazwę testów

A. użyteczności

B. kompatybilności

C. bezpieczeństwa

D. funkcjonalnych

Tworzenie i administrowanie s…

Osobistym środkiem ochrony dla oczu i twarzy może być

A. przyłbica

B. osłona pleksi pomiędzy stanowiskami pracy

C. sprzęt filtrujący powietrze

D. fartuch ochronny

Tworzenie i administrowanie s…

Wśród technik rozwiązywania problemów w przedsiębiorstwie znajdują się: ignorowanie, separacja, arbitraż oraz kompromis. Wskaż metodę, która szczególnie może być niebezpieczna i prowadzić do zaostrzenia konfliktu w firmie?

A. ignorowanie

B. separacja

C. kompromis

D. arbitraż

Tworzenie i administrowanie s…

W języku SQL zrealizowano polecenia GRANT przedstawione w ramce. Kto uzyska prawo do przeglądania oraz modyfikowania danych?

| GRANT ALL ON frmy TO 'adam'@'localhost'; GRANT ALTER, CREATE, DROP ON frmy TO 'anna'@'localhost'; GRANT SELECT, INSERT, UPDATE ON frmy TO 'tomasz'@'localhost'; |

A. Tomasz oraz Anna

B. Jedynie Tomasz

C. Adam oraz Anna

D. Tomasz i Adam

Tworzenie i administrowanie s…

Do jakiego celu służy polecenie mysqldump?

A. naprawy niespójnej bazy

B. sprawdzenia integralności bazy

C. optymalizacji bazy

D. stworzenia kopii zapasowej bazy

Tworzenie i administrowanie s…

Podczas zapisywania hasła użytkownika w serwisie internetowym (np. w bankowości online), w celu zabezpieczenia go przed ujawnieniem, zazwyczaj stosuje się funkcję

A. abstrakcyjnych

B. cyklometrycznych

C. klucza

D. mieszających

Tworzenie i administrowanie s…

Uprawnienia obiektowe przyznawane użytkownikom serwera bazy danych mogą umożliwiać lub ograniczać

A. wykonywać polecenia, takie jak tworzenie kopii zapasowej

B. zmieniać role i konta użytkowników

C. realizować operacje na bazie, takie jak wstawianie lub modyfikowanie danych

D. przechodzić uprawnienia

Tworzenie i administrowanie s…

Jaką metodę przesyłania danych za pomocą formularza do kodu PHP należy uznać za najbardziej bezpieczną dla poufnych informacji?

A. Metoda POST, przy użyciu protokołu HTTPS

B. Metoda GET, przy użyciu protokołu HTTPS

C. Metoda POST, przy użyciu protokołu HTTP

D. Metoda GET, przy użyciu protokołu HTTP

Tworzenie i administrowanie s…

Zamieszczone poniżej zapytanie SQL przyznaje uprawnienie SELECT

|

A. do wszystkich kolumn w tabeli hurtownia

B. do wszystkich tabel w bazie danych hurtownia

C. dla konta root na serwerze sprzedawca

D. dla konta root na serwerze localhost

Tworzenie i administrowanie s…

Jaki System Zarządzania Bazą Danych jest standardowo używany w pakiecie XAMPP?

A. Oracle

B. PostgreSQL

C. Firebird

D. MariaDB

Tworzenie i administrowanie s…

W MS SQL Server komenda RESTORE DATABASE jest używana do

A. przywrócenia bazy danych z kopii zapasowej

B. rekonstrukcji bazy danych na podstawie danych buforowanych

C. usunięcia bazy danych z serwera centralnego subskrybenta

D. zaktualizowania bazy danych z weryfikacją więzów integralności

Tworzenie i administrowanie s…

Jakie polecenie przywróci do działania uszkodzoną tabelę w SQL?

A. REGENERATE TABLE tbl_name

B. ANALYZE TABLE tbl_name

C. OPTIMIZE TABLE tbl_name

D. REPAIR TABLE tblname

Tworzenie i administrowanie s…

Jakie polecenie wykonane w systemowej konsoli umożliwi przywrócenie bazy danych?

A. mysqldump -u root -p baza > kopia.sql

B. mysqldump -u root -p baza < kopia.sql

C. mysql -u root -p baza < kopia.sql

D. mysql -u root -p baza > kopia.sql

Tworzenie i administrowanie s…

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

A. Projektanci i programiści Systemu Zarządzania Bazą Danych

B. Administratorzy serwerów oraz sieci komputerowych

C. Administratorzy systemu bazy danych

D. Twórcy narzędzi dla deweloperów

Tworzenie i administrowanie s…

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające wykonywanie działań na bazie danych, są związane z tematyką zarządzania kontami, użytkownikami oraz ich uprawnieniami?

A. Z zasadami

B. Z właściwościami

C. Z przywilejami obiektowymi

D. Z przywilejami systemowymi

Tworzenie i administrowanie s…

W programie Microsoft Access mechanizmem ochrony danych związanym z tabelą i kwerendą jest

A. określanie zakresu tabel

B. przypisanie uprawnień

C. wykorzystanie makr

D. ustalanie limitów przestrzeni na dysku