Filtrowanie pytań

INF.08 Pytanie 1

Eksploatacja i konfiguracja o…

A. BGP (Border Gateway Protocol)

B. RIP (Routing Information Protocol)

C. OSPF (Open Shortest Path First)

D. EIGRP (Enhanced Interior Gateway Routing Protocol)

Eksploatacja i konfiguracja o…

Aby zweryfikować poprawność systemu plików na dysku w Windows, należy wykorzystać komendę

A. chcp

B. convert

C. chkdsk

D. comp

Eksploatacja i konfiguracja o…

Wskaż aplikację, która w systemie operacyjnym Windows sprawdza logiczną integralność systemu plików na dysku twardym.

A. df

B. fsck

C. chkdsk

D. regedit

Montaż i konfiguracja lokalny…

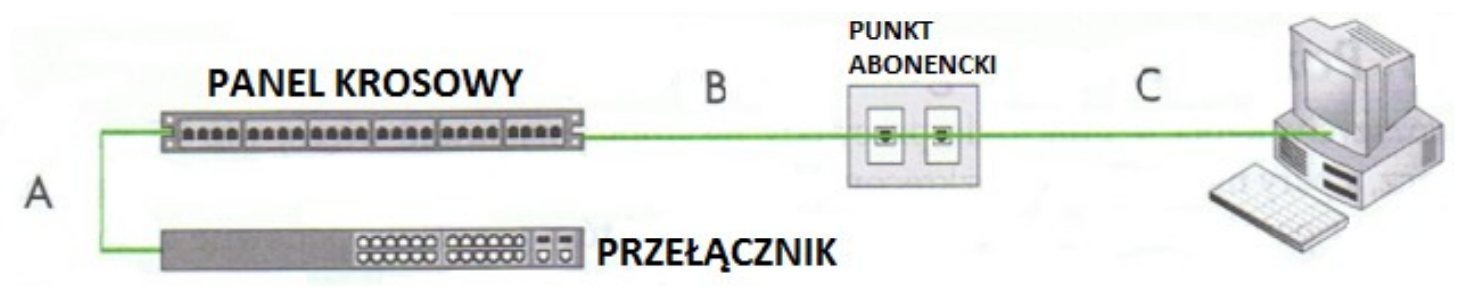

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

A. 3 m

B. 5 m

C. 10 m

D. 6 m

Eksploatacja i konfiguracja o…

Standard nie definiuje kodowania dźwięku

A. G.721

B. SS7

C. G.711

D. iLBC

Eksploatacja i konfiguracja o…

W celu ochrony urządzeń teleinformatycznych przed nagłymi skokami napięcia wykorzystuje się

A. ogranicznik przepięć

B. wyłącznik nadprądowy

C. bezpiecznik

D. wyłącznik różnicowoprądowy

Eksploatacja i konfiguracja o…

W jakim standardzie dane są przesyłane w postaci komórek zawierających nagłówek o długości

5 bajtów oraz pole informacyjne o długości 48 bajtów?

A. ATM (Asynchronous Transfer Mode)

B. PSTN (Public Switched Telephone Network)

C. DSL (Digital Subscriber Line)

D. FR (FrameRelay)

Eksploatacja i konfiguracja o…

Na rysunku przedstawiono symbol graficzny

A. multiplekser.

B. filtr.

C. ogranicznik amplitudy.

D. tłumik.

Eksploatacja i konfiguracja o…

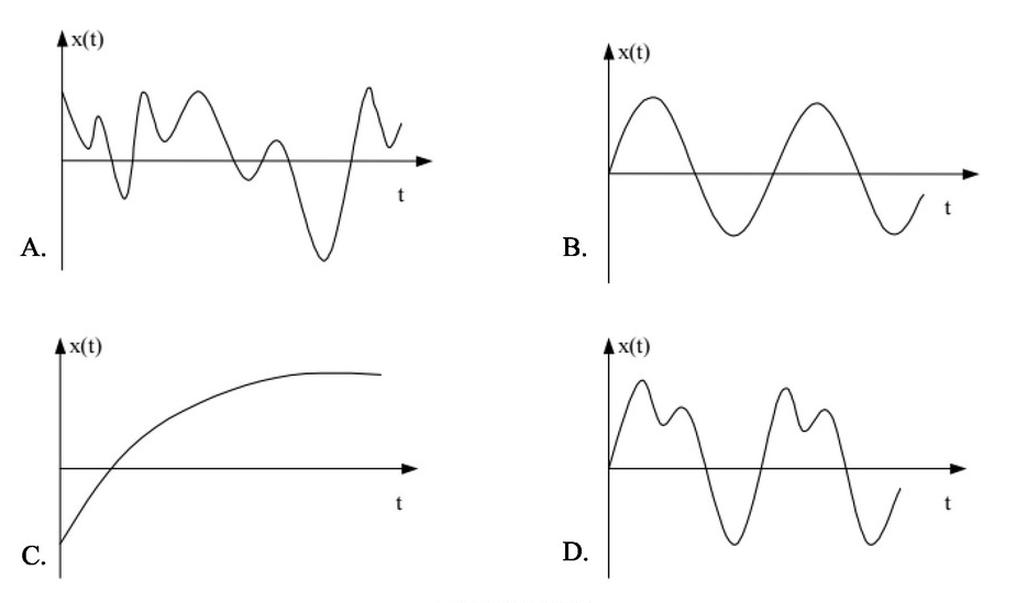

Przebieg sygnału harmonicznego przedstawiono na rysunku

A. D.

B. B.

C. C.

D. A.

Montaż i konfiguracja lokalny…

Organizacja zajmująca się standaryzacją na poziomie międzynarodowym, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

A. IEEE (Institute of Electrical and Electronics Engineers)

B. EN (European Norm)

C. ISO (International Organization for Standardization)

D. TIA/EIA (Telecommunications Industry Association/Electronic Industries Association)

Montaż i konfiguracja lokalny…

Jaki adres wskazuje, że komputer jest częścią sieci o adresie IP 192.168.10.64/26?

A. 192.168.10.50

B. 192.168.10.100

C. 192.168.10.1

D. 192.168.10.200

Eksploatacja i konfiguracja o…

W światłowodach jednomodowych sygnał doświadcza dyspersji chromatycznej, która jest wynikiem dwóch zjawisk:

A. dyspersja materiałowa i falowodowa

B. zakłócenia elektromagnetyczne i absorpcja

C. absorpcja i dyspersja modowa

D. dyspersja modowa i falowodowa

Eksploatacja i konfiguracja o…

Jak długo trwa ramka STM-1 w technologii SDH przy przepływności 155 Mbit/s?

A. 1024 µs

B. 512 µs

C. 125 µs

D. 2018 µs

Montaż i konfiguracja lokalny…

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

L2 Features • MAC Address Table: 8K

• Flow Control

• 802.3x Flow Control

• HOL Blocking Prevention

• Jumbo Frame up to 10,000 Bytes

• IGMP Snooping

• IGMP v1/v2 Snooping

• IGMP Snooping v3 Awareness

• Supports 256 IGMP groups

• Supports at least 64 static multicast addresses

• IGMP per VLAN

• Supports IGMP Snooping Querier

• MLD Snooping

• Supports MLD v1/v2 awareness

• Supports 256 groups

• Fast Leave

• Spanning Tree Protocol

• 802.1D STP

• 802.1w RSTP • Loopback Detection

• 802.3ad Link Aggregation

• Max. 4 groups per device/8 ports per group (DGS-1210-08P)

• Max. 8 groups per device/8 ports per group (DGS-1210-

16/24/24P)

• Max. 16 groups per device/8 ports per group (DGS-1210-48P)

• Port Mirroring

• One-to-One, Many-to-One

• Supports Mirroring for Tx/Rx/Both

• Multicast Filtering

• Forwards all unregistered groups

• Filters all unregistered groups

• LLDP, LLDP-MED

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

A. Ruter.

B. Przełącznik.

C. Zapora sieciowa.

D. Koncentrator.

Eksploatacja i konfiguracja o…

Jaki protokół służy do przesyłania formatów PCM, GSM, MP3 (audio) oraz MPEG i H263 (wideo)?

A. PPoE

B. SSL

C. HELO

D. RTP

Eksploatacja i konfiguracja o…

Licencja umożliwiająca darmowe udostępnianie oprogramowania zawierającego elementy reklamowe to

A. adware

B. freeware

C. trialware

D. shareware

Montaż i konfiguracja lokalny…

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

A. pierścienia

B. gwiazdy

C. siatki

D. magistrali

Eksploatacja i konfiguracja o…

Metoda filtrowania datagramów, stosowana do ochrony sieci lokalnej przed nieautoryzowanym dostępem z zewnątrz, to

A. modem

B. firewall

C. hub

D. switch

Eksploatacja i konfiguracja o…

Która technika modulacji jest używana do przedstawiania sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych?

A. ASK (Amplitude-Shift Keying)

B. PCM (Pulse-Code Modulation)

C. PAM (Pulse-Amplitude Modulation)

D. FSK (Frequency-Shift Keying)

Eksploatacja i konfiguracja o…

Deformacje tłumieniowe są następstwem

A. nieliniowości charakterystyk prądowo-napięciowych elementów aktywnych

B. przenikania energii elektrycznej pomiędzy różnymi kanałami

C. różnego tłumienia sygnałów o różnych częstotliwościach w pasmie przenoszenia

D. przenoszenia składników sygnału z różnymi prędkościami

Eksploatacja i konfiguracja o…

Dla jakiej długości fali tłumienność światłowodu osiąga najniższą wartość?

A. 950 nm

B. 1 310 nm

C. 1 550 nm

D. 850 nm

Eksploatacja i konfiguracja o…

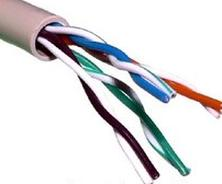

Skretka przedstawiona na rysunku, zgodnie z normą ISO/IEC 11801:2002, jest oznaczana symbolem

A. S/UTP

B. U/FTP

C. U/UTP

D. F/UTP

Eksploatacja i konfiguracja o…

Zanim przystąpimy do wymiany pamięci RAM w komputerze, powinniśmy

A. odłączyć komputer od zasilania

B. zdjąć zasilacz

C. usunąć system operacyjny

D. wyłączyć komputer przyciskiem POWER znajdującym się na panelu przednim

Eksploatacja i konfiguracja o…

Skokowy przyrost tłumienia spowodowany punktowymi wtrąceniami według norm ISO/IEC dotyczących światłowodów nie może przekraczać wartości

A. 0,30 dB

B. 0,10 dB

C. 0,20 dB

D. 0,25 dB

Eksploatacja i konfiguracja o…

Przedstawiony na rysunku komunikat, który pojawił się na ekranie monitora podczas uruchomienia komputera, informuje o awarii

Hard Disk Error

Please run the Hard Disk Test in System Diagnostics.

Hard Disk # (XXX)

F2 - System Diagnostics

For more information, please visit:

http://www.hp.com/go/techcenter/startup

Please run the Hard Disk Test in System Diagnostics.

Hard Disk # (XXX)

F2 - System Diagnostics

For more information, please visit:

http://www.hp.com/go/techcenter/startup

A. płyty głównej.

B. dysku twardego.

C. karty sieciowej.

D. portu szeregowego.

Eksploatacja i konfiguracja o…

Jaka licencja dotyczy oprogramowania, które umożliwia korzystanie w tym samym czasie przez liczbę użytkowników określoną w umowie?

A. Licencję bezpłatnego oprogramowania

B. Licencję na ograniczoną liczbę uruchomień

C. Licencję dostępu jednoczesnego

D. Licencję współpracy

Eksploatacja i konfiguracja o…

Co to jest system sygnalizacji CCS (Common Channel Signaling)?

A. działa w specjalnie wydzielonym kanale, który obsługuje wiele kanałów rozmównych

B. jest stosowany wyłącznie w sieciach analogowych

C. jest na stałe powiązany z określonym kanałem użytkownika i przesyła w nim dane sygnalizacyjne

D. jest uznawany za sygnalizację w paśmie

INF.08 Pytanie 28

Eksploatacja i konfiguracja o…

Jakie polecenie w systemach Unix wykorzystywane jest do monitorowania ruchu w sieci?

A. iptables

B. ifconfig

C. traceroute

D. tcpdump

Montaż i konfiguracja lokalny…

Planowanie wykorzystania przestrzeni dyskowej komputera do przechowywania i udostępniania informacji, takich jak pliki i aplikacje dostępne w sieci oraz ich zarządzanie, wymaga skonfigurowania komputera jako

A. serwer DHCP

B. serwer plików

C. serwer terminali

D. serwer aplikacji

Montaż i konfiguracja lokalny…

Która z warstw modelu ISO/OSI określa protokół IP (Internet Protocol)?

A. Warstwa sieci

B. Warstwa transportowa

C. Warstwa danych łącza

D. Warstwa fizyczna

Eksploatacja i konfiguracja o…

Zasady dotyczące tzw. silnych haseł użytkowników w systemie Windows można ustawić za pomocą narzędzia

A. Ustawienia systemowe

B. Firewall systemu Windows

C. Zarządzanie komputerem

D. Zasady zabezpieczeń lokalnych

Eksploatacja i konfiguracja o…

Zidentyfikuj modulację analogową.

A. ASK (Amplitude Shift Keying)

B. PSK (Phase Shift Keying)

C. SSB (Single Sideband)

D. FSK (Frequency-Shift Keying)

Eksploatacja i konfiguracja o…

Technik instaluje wewnętrzny system telefoniczny w małej firmie. Urządzenia telefoniczne powinien podłączyć do zacisków centrali abonenckiej oznaczonych

A. LM1, LM2

B. BRA-S1-BRA-S8

C. USB1, USB2

D. LW1-LW8

Eksploatacja i konfiguracja o…

Które z poniższych stwierdzeń dotyczących strategii tworzenia kopii zapasowych według zasady Wieży Hanoi jest słuszne?

A. Nośnik A inicjuje cykl rotacji i jest stosowany w sposób powtarzalny co drugi dzień.

B. Na nośniku B zapisujemy kopię w trzecim dniu, kiedy nośnik A nie był używany.

C. Najświeższe kopie danych są przechowywane na nośnikach o najdłuższym czasie zapisu.

D. Nośnik C jest wykorzystywany cyklicznie co cztery dni.

INF.08 Pytanie 35

Eksploatacja i konfiguracja o…

Jakie typy routerów powinny być używane do łączenia różnych systemów autonomicznych?

A. Core

B. Edge

C. Regionalne

D. Internal

Montaż i konfiguracja lokalny…

Rekord typu MX w serwerze DNS

A. mapuje nazwę domeny na adres IP

B. przechowuje nazwę serwera

C. przechowuje alias dla nazwy domeny

D. mapuje nazwę domenową na serwer pocztowy

Eksploatacja i konfiguracja o…

Która z anten ma zysk energetyczny równy 0 dBi?

A. Dipola półfalowego pętlowego

B. Bezstratnej anteny izotropowej

C. Pięcioelementowej anteny Uda-Yagi

D. Dipola półfalowego prostego

Eksploatacja i konfiguracja o…

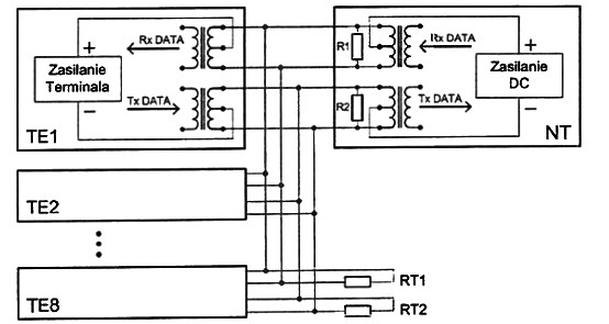

Rysunek przedstawia strukturę elektryczną w dostępie abonenckim sieci ISDN styku

A. U

B. S

C. V

D. Z

Eksploatacja i konfiguracja o…

Który rodzaj złącza światłowodowego (kolor niebieski) przedstawia rysunek?

A. SC

B. E2000

C. ST

D. FC

Eksploatacja i konfiguracja o…

Które urządzenie jest przedstawione na rysunku?

A. Media konwerter.

B. Wzmacniacz sygnału.

C. Mufa światłowodowa.

D. Przełącznik światłowodowy.