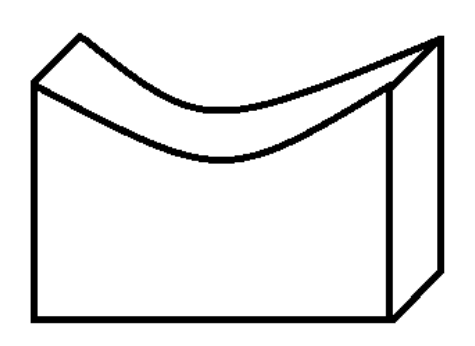

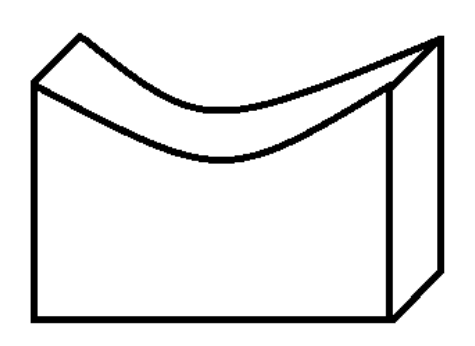

Symbol graficzny przedstawiony na rysunku jest charakterystyczny dla mostu sieciowego, który odgrywa kluczową rolę w architekturze sieci komputerowych. Mosty sieciowe są używane do łączenia dwóch segmentów sieci, co pozwala na efektywniejsze zarządzanie ruchem danych. Działają one na poziomie warstwy łącza danych modelu OSI, co oznacza, że operują na ramkach danych, a ich głównym zadaniem jest filtrowanie i przekazywanie pakietów w oparciu o adresy MAC. Przykładem zastosowania mostu może być sytuacja, w której organizacja ma dwa oddzielne segmenty sieciowe, które muszą współpracować. Most sieciowy pozwala na ich połączenie, co zwiększa przepustowość i redukuje kolizje. Dodatkowo, mosty mogą być używane do segregacji ruchu w dużych sieciach, co przyczynia się do lepszej wydajności oraz bezpieczeństwa. Znajomość tych mechanizmów jest kluczowa dla administratorów sieci, którzy chcą optymalizować infrastrukturę i zapewniać sprawne działanie usług sieciowych.

Wybór odpowiedzi innej niż mostu prowadzi do fundamentalnych błędów w rozumieniu architektury sieci komputerowych oraz funkcjonalności poszczególnych urządzeń. Ruter, jako urządzenie operujące na warstwie sieciowej modelu OSI, jest zaprojektowany do kierowania pakietów między różnymi sieciami, a więc jego symbol graficzny różni się zasadniczo od symbolu mostu. Rutery posiadają zdolność do analizy adresów IP i podejmowania decyzji dotyczących najlepszej trasy dla przesyłanych danych. Kolejnym urządzeniem jest przełącznik, który działa na warstwie łącza danych, ale jego zadaniem jest głównie przekazywanie ramek w obrębie tej samej sieci, co również różni się od funkcji mostu, który łączy różne segmenty. Koncentrator, z kolei, jest urządzeniem bardziej podstawowym, które nie filtruje ani nie analizuje ruchu, co sprawia, że jego zastosowanie jest ograniczone w porównaniu do mostu. Zrozumienie tych różnic jest kluczowe dla efektywnego projektowania i zarządzania sieciami komputerowymi. Typowe błędy myślowe prowadzące do niepoprawnych odpowiedzi obejmują mylenie funkcji poszczególnych urządzeń oraz nierozróżnianie ich ról w architekturze sieci, co może skutkować nieefektywnym zarządzaniem zasobami sieciowymi oraz potencjalnymi problemami z bezpieczeństwem.