Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. 192.168.0.96

B. 192.168.0.128

C. 192.168.0.64

D. 192.168.0.160

Eksploatacja i konfiguracja o…

Na podstawie poniższej tabeli określ koszt połączenia komputera do switch'a Ethernet 10/100Mb/s, oddalonego o 20 m

| Element sieci | cena | |

|---|---|---|

| Karta sieciowa Wi-Fi IEEE 802.11b/g | szt.1 | 112,00 zł |

| Karta sieciowa Ethernet 10/100Mb/s | szt.1 | 29,00 zł |

| Skrętka UTP kat.5, | długości 25 m | 20,00 zł |

| Ethernet gruby, | długości 25 m | 39,00 zł |

| Ethernet cienki, | długości 25 m | 35,00 zł |

| Wtyczki RJ-45 | szt.2 | 1,00 zł |

| Wtyki BNC | szt.2 | 2,00 zł |

A. 51 PLN

B. 70 PLN

C. 66 PLN

D. 50 PLN

Montaż i konfiguracja lokalny…

Punkty abonenckie są rozmieszczone w równych odstępach, do nawiązania połączenia z najbliższym punktem wymagane jest 4 m kabla, a z najdalszym - 22 m. Koszt zakupu 1 m kabla wynosi 1 zł. Jaką kwotę trzeba przeznaczyć na zakup kabla UTP do połączenia 10 podwójnych gniazd abonenckich z punktem dystrybucyjnym?

A. 130 zł

B. 80 zł

C. 260 zł

D. 440 zł

INF.08 Pytanie 4

Eksploatacja i konfiguracja o…

Nawiązanie połączenia pomiędzy urządzeniami końcowymi przed przesłaniem informacji odbywa się w przypadku komutacji

A. wiadomości

B. pakietów w trybie datagram

C. łączy

D. ramek

Eksploatacja i konfiguracja o…

Zbiór zasad oraz ich wyjaśnień, zapewniający zgodność stworzonych aplikacji z systemem operacyjnym, to

A. DMA (Direct Memory Access)

B. IRQ (Interrupt ReQuest)

C. API (Application Programming Interface)

D. ACAPI (Advanced Configuration and Power Interface)

Montaż i konfiguracja lokalny…

Najbardziej popularny kodek audio używany przy ustawianiu bramki VoIP to

A. GSM

B. A.512

C. G.711

D. AC3

Eksploatacja i konfiguracja o…

Średni czas dostępu to miara czasu

A. wyszukiwania informacji w wyszukiwarce internetowej

B. uruchamiania systemu operacyjnego

C. wyszukiwania danych na dysku twardym

D. uruchamiania dysku twardego

Montaż i konfiguracja lokalny…

Kabel skręcany o czterech parach, w którym każdy z przewodów jest otoczony ekranem foliowym, a ponadto wszystkie pary są dodatkowo zabezpieczone siatką, to kabel

A. U/UTP

B. S/FTP

C. F/UTP

D. SF/UTP

Eksploatacja i konfiguracja o…

W światłowodach jednomodowych sygnał doświadcza dyspersji chromatycznej, która wynika z zjawisk

A. dyspersji materiałowej i falowodowej

B. dyspersji modowej oraz falowodowej

C. zakłóceń elektromagnetycznych i absorpcji

D. absorpcji i dyspersji modowej

Eksploatacja i konfiguracja o…

Który kabel jest przedstawiony na rysunku?

A. Optotelekomunikacyjny kabel z włóknami w ścisłej tubie.

B. Optotelekomunikacyjny kabel z włóknami w tubie centralnej.

C. Kabel telekomunikacyjny miejscowy, samonośny.

D. Kabel telekomunikacyjny stacyjny.

Eksploatacja i konfiguracja o…

Jakie urządzenie pomiarowe wykorzystuje się do określenia poziomu mocy sygnału w cyfrowej sieci telekomunikacyjnej?

A. Tester linii telekomunikacyjnej

B. Uniwersalny miernik cyfrowy

C. Miernik wartości szczytowych

D. Tester przewodów RJ45/RJ11

Eksploatacja i konfiguracja o…

Aby stacje podłączone do routera mogły automatycznie otrzymać konfigurację sieciową (np. adres IP, adres bramy), należy w tym samym segmencie sieci, gdzie znajdują się stacje oraz router, zainstalować i uruchomić serwer

A. DNS

B. DHCP

C. FTP

D. HTTP

Eksploatacja i konfiguracja o…

Efektywność energetyczna anteny to stosunek

A. impedancji anteny do charakterystycznej impedancji linii

B. mocy emitowanej przez antenę do mocy zasilającej tę antenę

C. mocy promieniowania izotropowego w stosunku do mocy w kierunku maksymalnego promieniowania rzeczywistej anteny

D. mocy fali padającej do mocy fali odbitej

Eksploatacja i konfiguracja o…

Usługa ISDN, która umożliwia abonentowi składającemu połączenie zobaczenie numeru abonenta, z którym nawiązano faktyczne połączenie, to

A. CFB

B. COLR

C. COLP

D. CFU

Eksploatacja i konfiguracja o…

W systemie Windows 7 operacje związane z partycjonowaniem oraz formatowaniem dysków twardych można wykonać za pomocą narzędzia

A. menedżer sprzętu

B. zarządzanie systemem plików

C. aktualizacja systemu Windows

D. zarządzanie dyskami

Eksploatacja i konfiguracja o…

Algorytm rotacyjny (Round Robin) polega na przydzieleniu na każdy dzień tygodnia jednego dysku do zapisywania kopii zapasowej. Dyski mają oznaczenia: poniedziałek, wtorek, środa, czwartek, piątek, sobota, niedziela. Każdego dnia na przypisany dysk jest zapisywana pełna kopia wszystkich danych przeznaczonych do kopiowania. Jaki jest maksymalny czas, w jakim zaprezentowana metoda tworzenia kopii zapasowych pozwala na odzyskanie danych?

A. Kwartału

B. Tygodnia

C. Miesiąca

D. Dnia

Eksploatacja i konfiguracja o…

Jakie pasmo częstotliwości umożliwia antenie zachowanie określonych parametrów?

A. impedancja wejściowa anteny

B. pasmo przenoszenia

C. charakterystyka promieniowania anteny

D. zysk kierunkowy

Eksploatacja i konfiguracja o…

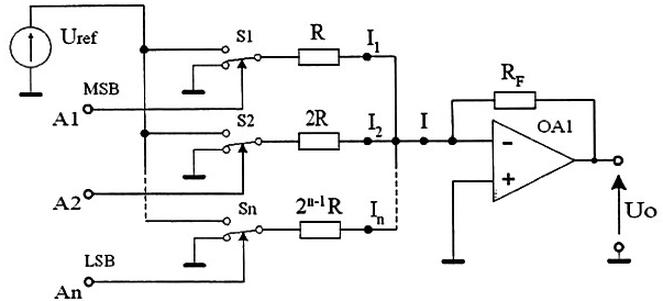

Rysunek przedstawia schemat blokowy przetwornika

A. a/c równoległego typu Flash.

B. c/a z drabinką rezystorów R-2R.

C. c/a z rezystorami wagowymi.

D. a/c z wyjściem napięciowym.

Eksploatacja i konfiguracja o…

Jakie jest podstawowe zadanie układu antylokalnego w telefonie?

A. Konwertuje sygnał akustyczny z mowy na sygnał elektryczny

B. Tłumi sygnał przechodzący z mikrofonu do słuchawki tego samego urządzenia

C. Przekształca sygnał elektryczny w dźwięki o danej częstotliwości

D. Przesyła informację adresową identyfikującą pożądanego abonenta

Eksploatacja i konfiguracja o…

Który z programów służy do ustanawiania połączeń VPN (Virtual Private Network)?

A. Avast

B. Visio

C. Wireshark

D. Hamachi

Eksploatacja i konfiguracja o…

Na rysunku przedstawiono

A. reflektometr.

B. miernik uniwersalny.

C. oscyloskop.

D. tester RJ.

Eksploatacja i konfiguracja o…

Komutacja pakietów w trybie datagramowym polega na

A. przydzielaniu wybranemu połączeniu ustalonej sekwencji połączonych kanałów od terminala źródłowego do terminala docelowego

B. tworzeniu na żądanie stałego połączenia pomiędzy dwoma lub więcej urządzeniami, które jest utrzymywane do momentu jego rozłączenia

C. dzieleniu wiadomości na segmenty o stałej długości, a następnie przesyłaniu ich przez łącza komunikacyjne między węzłami sieci, gdzie każdy pakiet jest trasowany osobno

D. przesyłaniu informacji od urządzenia inicjującego do końcowego w formie wiadomości, które mogą być przechowywane przez pewien czas w węzłach komutacyjnych w sieci

Eksploatacja i konfiguracja o…

Który kabel przedstawiony jest na rysunku?

A. Skrętka.

B. Współosiowy.

C. Prosty.

D. Światłowodowy.

Eksploatacja i konfiguracja o…

Na wyjściu dekodera DTMF otrzymano dwie wartości częstotliwości: 852 Hz i 1336 Hz. Wskazują one na wciśnięcie w klawiaturze wybierczej klawisza o numerze

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

A. 4

B. 8

C. 1

D. 7

Eksploatacja i konfiguracja o…

DCE (Data Communication Equipment) to urządzenie

A. komunikacyjne, które kończy obwód danych, umożliwiające urządzeniom końcowym dostęp do łączy telekomunikacyjnych

B. dostępowym, który znajduje się poza infrastrukturą sieci, pełniącym funkcje terminala do przesyłania danych

C. końcowym elementem transmisji danych

D. realizujące rolę źródła danych

Montaż i konfiguracja lokalny…

Jakie medium transmisyjne w sieciach LAN wskazane jest do używania w obiektach historycznych?

A. Fale radiowe

B. Światłowód

C. Kabel typu "skrętka"

D. Kabel koncentryczny

Eksploatacja i konfiguracja o…

Jaką maksymalną liczbę hostów można przydzielić w sieci z prefiksem /26?

A. 26 hostów

B. 62 hosty

C. 510 hostów

D. 254 hosty

Eksploatacja i konfiguracja o…

Złącze AGP na płycie głównej komputera jest przeznaczone do podłączenia

A. karty dźwiękowej

B. karty ethernetowej

C. modemu dial-up

D. karty graficznej

Montaż i konfiguracja lokalny…

Z powodu uszkodzenia kabla typu skrętka zanikło połączenie pomiędzy przełącznikiem a komputerem stacjonarnym. Jakie urządzenie pomiarowe powinno zostać wykorzystane do identyfikacji i naprawy usterki, aby nie było konieczne wymienianie całego kabla?

A. Urządzenie do pomiaru mocy.

B. Spektrum analizer.

C. Reflektometr TDR

D. Wielofunkcyjny miernik.

Eksploatacja i konfiguracja o…

Która z poniższych właściwości światłowodów wpływa na ich wybór podczas projektowania sieci informatycznych?

A. Odporność na zakłócenia elektromagnetyczne

B. Zaszumienie sygnału informacyjnego spowodowane wibracjami fizycznymi

C. Prostota montażu oraz łączenia kabli

D. Niska cena kabli oraz urządzeń współpracujących

Eksploatacja i konfiguracja o…

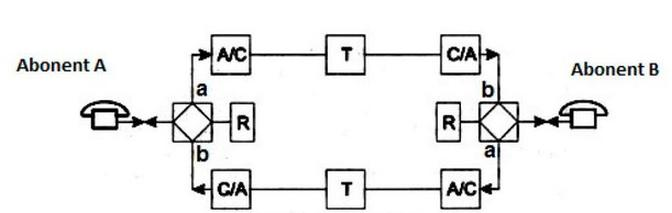

Na rysunku przedstawiono schemat połączenia między abonentami analogowymi A i B. Jakim symbolem na rysunku oznaczone jest czasowe pole komutacyjne?

A. R

B. T

C. A/C

D. C/A

Montaż i konfiguracja lokalny…

Aby zarejestrować i analizować pakiety przesyłane w sieci, należy wykorzystać aplikację

A. WireShark

B. CuteFTP

C. FileZilla

D. puTTy

Eksploatacja i konfiguracja o…

Główną właściwością protokołów routingu wykorzystujących metrykę stanu łącza (ang. link state) jest

A. rutowanie najkrótszą trasą, określaną liczbą przeskoków

B. przesyłanie pakietów przez ścieżki o najmniejszym koszcie

C. przesyłanie pakietów przez węzły ustalone przez administratora sieci

D. rutowanie najdłuższą trasą, określaną liczbą przeskoków

Eksploatacja i konfiguracja o…

Jaką maksymalną przepływność osiąga system ISDN z pierwotnym dostępem PRA przeznaczony dla użytkowników końcowych?

A. 1984 kbps

B. 16 kbps

C. 64 kbps

D. 144 kbps

Montaż i konfiguracja lokalny…

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

A. Usługi pulpitu zdalnego

B. Serwer DHCP

C. Usługi udostępniania plików

D. Serwer telnet

Eksploatacja i konfiguracja o…

System komunikacji sygnalizacyjnej, powszechnie używany m. in. w sieciach szerokopasmowych, mobilnych i IP, to

A. SS7

B. R1

C. SS9

D. R2

Eksploatacja i konfiguracja o…

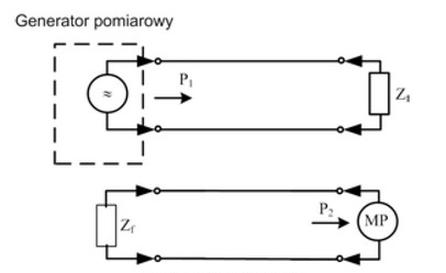

Rysunek przedstawia układ do pomiaru

A. przeników zdalnych.

B. przeników zbliżnych.

C. przeników wzajemnych.

D. samoprzeników.

Eksploatacja i konfiguracja o…

Odległość wzroku od ekranu monitora powinna znajdować się w zakresie

A. 40 - 70 cm

B. 80 - 100 cm

C. 5 - 15 cm

D. 20 - 35 cm

Eksploatacja i konfiguracja o…

Który z podanych adresów IP stanowi adres pętli zwrotnej dla komputera?

A. 127.0.0.1

B. 192.168.0.1

C. 255.255.255.255

D. 0.0.0.0

Eksploatacja i konfiguracja o…

Jaki będzie efekt wykonania w systemie Windows pliku wsadowego o podanej składni?

| @echo off cd C: del C:KAT1*.txt pause |

A. Wyświetli wszystkie pliki z rozszerzeniem txt z katalogu bieżącego

B. Wyświetli wszystkie pliki z rozszerzeniem txt z katalogu KAT1

C. Usunie wszystkie pliki z rozszerzeniem txt z katalogu bieżącego

D. Usunie wszystkie pliki z rozszerzeniem txt z katalogu KAT1