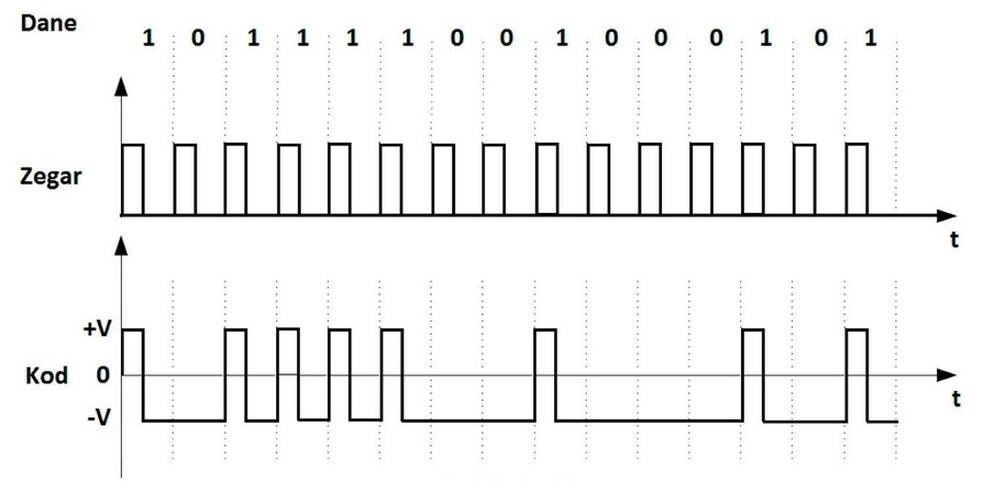

Który kod zastosowano do przekształcenia danych zgodnie z przebiegami przedstawionymi na rysunku?

| ITEM | DOWNSTREAM (RECEIVER) | UPSTREAM (TRANSMITTER) | |||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Frequency Range | 88MHz ~ 860MHz | 5MHz ~ 42MHz | |||||||||||||||||||||||||||

| Channel Bandwidth | DOCSIS: 6MHz | 200K, 400K, 800K, 1.6M, 3.2MHz | |||||||||||||||||||||||||||

| Modulation | 64QAM/256QAM | QPSK/16QAM | |||||||||||||||||||||||||||

| Symbol Rate | 5.057/5.361 Msymbols/sec | 160, 320, 640, 1280, 2560 Ksymbols/sec | |||||||||||||||||||||||||||

| Data Rate | 30Mbits/sec (64QAM) 43Mbits/sec (256QAM) | 0.32 ~ 5.12Mbs (QPSK) 0.64 ~ 10.24Mbs (16QAM) | |||||||||||||||||||||||||||

| Input Output Power | -15dBmV ~ +15dBmV | +8dBmV ~ +58dBmV (QPSK) +8dBmV ~ +55dBmV (16QAM) | |||||||||||||||||||||||||||

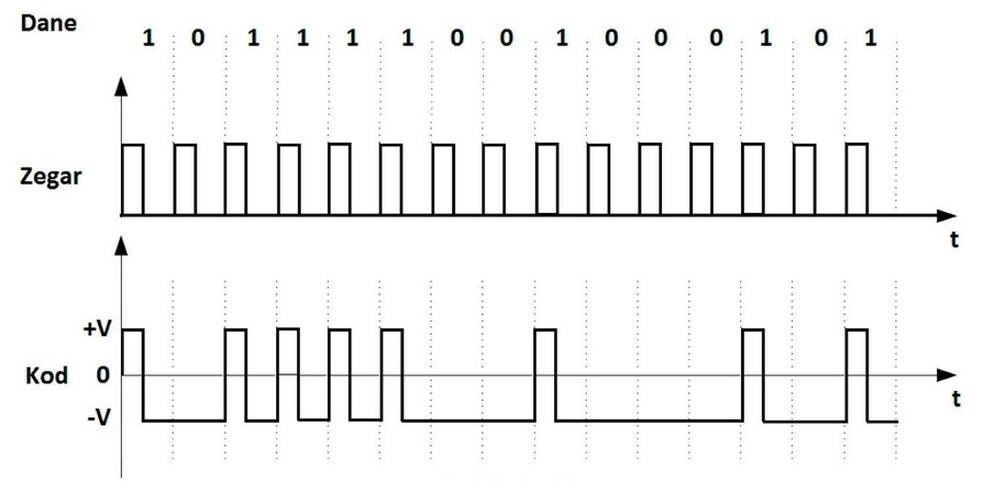

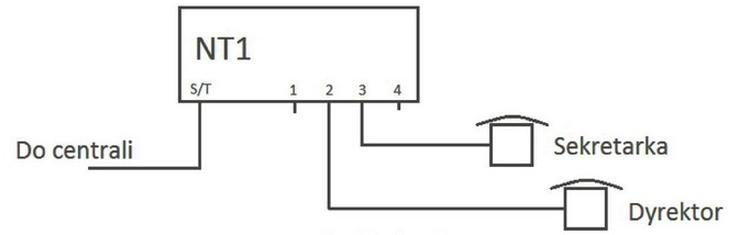

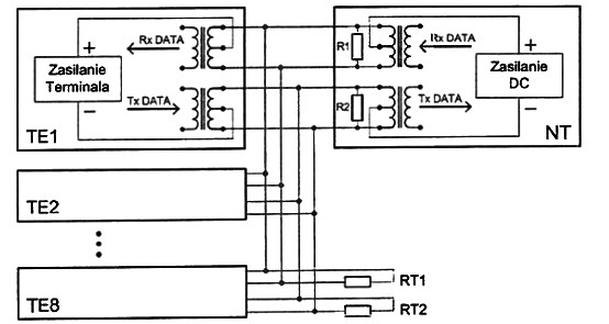

| Carrier To Noise Ratio @BER<10 -8 64QAM: 23.5dB, 256QAM: 30dB | RF Cable Interface | 75Ω F-type female connector | PC Host Interface | Ethernet or USB cable | Power Dissipation | < 6 Watts | A. modemu kablowego. B. przełącznika sieciowego. C. krosownicy. D. centrali telefonicznej. INF.08 Pytanie 455 Eksploatacja i konfiguracja o… Czym jest VPN?A. organizowaniem wideokonferencji za pośrednictwem sieci komputerowej B. witryną internetową z elementami multimedialnymi C. wirtualną siecią prywatną D. transmisją głosu przez Internet INF.08 Pytanie 456 Eksploatacja i konfiguracja o… Programem umożliwiającym przechwytywanie i przeglądanie ruchu w sieci jestA. Hijacking B. Wireshark C. IP Spoofing D. ARP Spoofing Eksploatacja i konfiguracja o… Standard telefonii komórkowej, który jest uznawany za rozwinięcie GSM1 i GSM2, stanowiący system szerokopasmowy z wdrożoną technologią WCDMA (Wideband Code Division Multiple Access), toA. UMTS (Universal Mobile Telecommunications System) B. GPRS (General Packet Radio Service) C. EDGE (Enhanced Data Rates for Global Evolution) D. HSDPA (High Speed Downlink Packet Access) Montaż i konfiguracja lokalny… Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?A. Adapter LAN B. Kabel połączeniowy C. Organizer kabli D. Przepust szczotkowy Montaż i konfiguracja lokalny… Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?A. Punkt dostępowy (Access Point) B. Repeater (regenerator sygnału) C. Switch D. Router Eksploatacja i konfiguracja o… Jaką prędkość przesyłania danych oferuje modem wewnętrzny ISDN BRI, zainstalowany w slocie PCI komputera?A. 56 kb/s B. 115 bit/s C. 128 kb/s D. 33,6 kb/s Eksploatacja i konfiguracja o… Jaki protokół jest używany w sieci VPN (Virtual Private Network), w której tradycyjne trasowanie pakietów zostało zastąpione przez tzw. switching etykiet?A. SNMP (Simple Network Managment Protocol) B. RIP (Routing Information Protocol) C. EGP (Exterior Gateway Protocol) D. MPLS (Multiprotocol Label Switching) Montaż i konfiguracja lokalny… Który z poniższych adresów jest adresem prywatnym zgodnym z dokumentem RFC 1918?A. 171.0.0.1 B. 172.16.0.1 C. 172.32.0.1 D. 172.0.0.1 Eksploatacja i konfiguracja o… Jaką funkcję pełni zapora systemu Windows?A. Weryfikuje nazwę konta użytkownika oraz hasło podczas logowania do systemu B. Nadzoruje wszystkie operacje na komputerze w celu zabezpieczenia przed złośliwym oprogramowaniem C. Uniemożliwia dostęp do wybranych ustawień systemowych osobom bez uprawnień administratora D. Chroni komputer, blokując nieautoryzowanym użytkownikom dostęp do systemu przez sieć LAN lub Internet Eksploatacja i konfiguracja o… Jak nazywa się pole komutacyjne, w którym liczba wyjść jest mniejsza niż liczba wejść?A. Pole z rozdziałem B. Pole z ekspansją C. Pole z kompresją D. Pole z detekcją Eksploatacja i konfiguracja o… Jakie urządzenia są wymagane do pomiaru strat mocy optycznej w światłowodzie?A. źródło światła oraz poziomoskop B. generator funkcyjny oraz poziomoskop C. generator funkcyjny oraz miernik mocy optycznej D. źródło światła oraz miernik mocy optycznej Eksploatacja i konfiguracja o… Sygnalizacja, która umożliwia komunikację między abonentem bądź terminalem abonenckim a systemem telekomunikacyjnym, występująca na liniach łączących abonenta z centralą, określana jest jako sygnalizacjaA. międzynarodowa B. abonencka C. zarządzająca D. międzycentralowa Eksploatacja i konfiguracja o… Który sygnał jest przedstawiony na rysunku? A. Zajętości. B. Wywołania. C. Przekazania. D. Nieosiągalności. Eksploatacja i konfiguracja o… Suma kontrolna umieszczona w ramce ma na celuA. sprawdzanie długości danych w ramce B. weryfikację poprawności przesyłanych danych C. przypisanie adresu docelowego ramki D. szyfrowanie informacji w ramce Eksploatacja i konfiguracja o… Na podstawie fragmentu instrukcji podaj, w jaki sposób sygnalizowany jest stan, w którym do centrali prawidłowo podłączono zasilanie z sieci energetycznej oraz zespół zasilania awaryjnego.

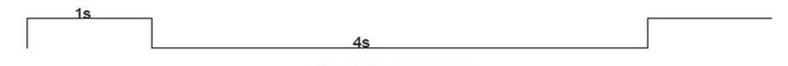

A. Dioda "Bateria" jest zgaszona, dioda "Sieć" świeci na zielono. B. Dioda "Bateria" świeci na zielono, dioda "Sieć" świeci na zielono lub jest zgaszona. C. Dioda "Bateria" jest zgaszona, dioda "Sieć" jest zgaszona. D. Dioda "Bateria" świeci na żółto lub zielono, dioda "Sieć" świeci na zielono. Eksploatacja i konfiguracja o… Dysk twardy w komputerze uległ uszkodzeniu i wymaga wymiany. Aby chronić informacje przed dostępem niepożądanych osób, należyA. wymienić elektronikę na nową oraz usunąć istotne pliki z dysku twardego B. przeprowadzić proces formatowania dysku C. zniszczyć wyłącznie elektronikę dysku twardego D. fizycznie uszkodzić dysk twardy, nieodwracalnie niszcząc tarcze magnetyczne Eksploatacja i konfiguracja o… Do którego gniazda urządzenia wielofunkcyjnego należy podłączyć analogowy aparat telefoniczny? A. LINE B. USB C. RJ45 D. EXT Eksploatacja i konfiguracja o… Po załączeniu zasilania komputer uruchomił się, wygenerował jeden sygnał dźwiękowy, na ekranie obraz pozostał czarny. Co jest najbardziej prawdopodobną przyczyną zaistniałej sytuacji?A. Uszkodzony dysk twardy B. Brak zainstalowanego systemu operacyjnego na dysku C. Brak połączenia komputera z monitorem D. Uszkodzona pamięć RAM Eksploatacja i konfiguracja o… Aby sprawdzić ciągłość kabla UTP Cat 5e oraz wykrywać odwrócone i skrzyżowane pary, należy użyćA. reflektometr optyczny OTDR B. oscyloskop cyfrowy C. tester okablowania D. mikroskop światłowodowy Eksploatacja i konfiguracja o… Rysunek przedstawia schemat podłączenia aparatów telefonicznych do zakończenia NT1 terminala ISDN centrali. Na podstawie rysunku można stwierdzić, że dwa aparaty A. analogowe są błędnie podłączone do zakończenia NT1 centrali. B. cyfrowe są poprawnie podłączone do zakończenia NT1 centrali. C. cyfrowe są błędnie podłączone do zakończenia NT1 centrali. D. analogowe są poprawnie podłączone do zakończenia NT1 centrali. Eksploatacja i konfiguracja o… Rysunek przedstawia strukturę elektryczną w dostępie abonenckim sieci ISDN styku A. U B. V C. Z D. S Eksploatacja i konfiguracja o… Jaki port służy do realizacji wysyłania i odbierania zapytań w protokole SNMP?A. Port 23 protokołu TCP B. Port 80 protokołu TCP C. Port 443 protokołu UDP D. Port 161 protokołu UDP Eksploatacja i konfiguracja o… Do wzmacniacza optycznego wprowadzono sygnał o mocy 0,1 mW, natomiast na wyjściu uzyskano moc sygnału równą 10 mW. Jakie jest wzmocnienie tego wzmacniacza wyrażone w decybelach?A. 40 dB B. 20 dB C. 100 dB D. 10 dB Eksploatacja i konfiguracja o… Do zamontowania przewodów telefonicznych w przedstawionej na rysunku łączówce należy użyć A. wkrętaka płaskiego. B. noża monterskiego. C. noża uderzeniowego. D. szczypiec do końcówek telefonicznych. Montaż i konfiguracja lokalny… W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosiA. 250 m B. 100 m C. 1000 m D. 500 m Eksploatacja i konfiguracja o… Jakim protokołem przesyła się formaty takie jak PCM, GSM, MP3 (audio) oraz MPEG i H263 (wideo)?A. PPPoE B. RTP C. HELO D. SSL | ||||||||||||||||||||||