Filtrowanie pytań

Montaż i konfiguracja lokalny…

A. Warstwa sieci

B. Warstwa danych łącza

C. Warstwa fizyczna

D. Warstwa transportowa

Eksploatacja i konfiguracja o…

Jaka jest prędkość przesyłu danych kanału D w systemie PRA dla sieci ISDN?

A. 64 kbit/s

B. 32 kbit/s

C. 16 kbit/s

D. 128 kbit/s

Eksploatacja i konfiguracja o…

Wstrzymanie funkcjonowania łącza abonenckiego, spowodowane znacznym obniżeniem rezystancji pętli abonenckiej, może sugerować

A. zwarcie żył

B. uszkodzenie izolacji jednej z żył

C. zatrzymanie jednej z żył

D. zatrzymanie obu żył

Eksploatacja i konfiguracja o…

Do kluczowych parametrów czwórnika, które są zależne tylko od jego budowy wewnętrznej, zalicza się tłumienność?

A. niedopasowania

B. skuteczna

C. wtrąceniowa

D. falowa

Eksploatacja i konfiguracja o…

Termin software odnosi się do

A. oprogramowanie

B. typ licencji

C. rodzaj pamięci

D. złośliwe oprogramowanie

Eksploatacja i konfiguracja o…

Streamer rejestruje dane

A. na taśmie z powłoką ferromagnetyczną

B. na warstwie barwnika nałożonego na krążek z poliwęglanu

C. na aluminiowym krążku z cienką powłoką magnetyczną

D. na krążku polietylenowym z ferromagnetycznym pokryciem

Eksploatacja i konfiguracja o…

Sprzętowa realizacja komutacji pozwala na szybką transmisję danych w niewielkich paczkach o stałej wielkości 53 bajty?

A. łączy

B. komórek

C. kanałów

D. ramek

Montaż i konfiguracja lokalny…

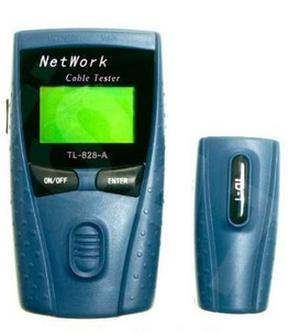

Które z urządzeń służy do testowania okablowania UTP?

A. 1.

B. 3.

C. 4.

D. 2.

Eksploatacja i konfiguracja o…

Który z wymienionych adresów IPv4 jest poprawny?

A. 171.125.76.30

B. 134.256.67.85

C. 276.154.13.12

D. EA:CC:7:43

Eksploatacja i konfiguracja o…

Pod jaką licencją dostępny jest system operacyjny Linux?

A. Original Equipment Manufacture

B. Open source

C. Shareware

D. Netscape Public License

Montaż i konfiguracja lokalny…

Internet Relay Chat (IRC) to protokół wykorzystywany do

A. transmisji dźwięku przez sieć

B. przesyłania wiadomości na forum dyskusyjnym

C. wysyłania wiadomości e-mail

D. realizacji czatów za pomocą interfejsu tekstowego

Eksploatacja i konfiguracja o…

Jak określa się kopię zapasową, która zabezpiecza tylko te pliki, które zostały zmienione od ostatniego utworzenia kopii?

A. Różnicowa

B. Normalna

C. Pełna

D. Przyrostowa

Eksploatacja i konfiguracja o…

Związek częstotliwości f [Hz] z okresem T[s] sygnału o charakterze okresowym przedstawia wzór

A. f = 1*T

B. f = 10/T

C. f = 10*T

D. f = 1/T

Eksploatacja i konfiguracja o…

Na podstawie oferty cenowej pewnej telefonii satelitarnej zaproponuj klientowi, dzwoniącemu średnio 1 000 minut miesięcznie, najtańszą taryfę.

| Plany taryfowe | Taryfa A | Taryfa B | Taryfa C | Taryfa D |

| Taryfa miesięczna | 50 € | 100 € | 250 € | 300 € |

| Pakiet tanszych minut | 100/m | 200/m | 800/m | 1 000/m |

| Opłata za minutę w pakiecie | 0,70 € | 0,50 € | 0,30 € | 0,20 € |

| Opłata za dodatkowe minuty | 1,50 € | 1,00 € | 0,50 € | 0,40 € |

A. Taryfa D

B. Taryfa C

C. Taryfa B

D. Taryfa A

Eksploatacja i konfiguracja o…

Czym jest współczynnik fali stojącej WFS?

A. charakterystyka kierunkowości anteny

B. układ anteny w odniesieniu do powierzchni Ziemi

C. umiejętność anteny do rozróżniania zakłóceń

D. poziom dopasowania impedancyjnego anteny do przewodu zasilającego tę antenę

Eksploatacja i konfiguracja o…

Jakie urządzenie pomiarowe umożliwia zidentyfikowanie uszkodzenia światłowodu?

A. Tester okablowania strukturalnego

B. Oscyloskop dwu-kanalowy

C. Miernik mocy światłowodowej

D. Reflektometr OTDR

Eksploatacja i konfiguracja o…

Jaki adres sieciowy odpowiada hostowi 10.132.171.25/18?

A. 10.0.0.0/18

B. 10.132.128.0/18

C. 10.128.0.0/18

D. 10.132.0.0/18

Eksploatacja i konfiguracja o…

Konfiguracja w centrali abonenckiej usługi, która pozwala na wykonywanie połączeń na numer wewnętrzny bez pomocy telefonistki, polega na właściwym ustawieniu

A. funkcji automatycznej dystrybucji ruchu ACD

B. karty PRA (30B+D) w tej centrali

C. funkcji DISA w tej centrali

D. czasów wykonywania upgrade karty SYS

Eksploatacja i konfiguracja o…

Jaki powinien być minimalny promień zgięcia kabla UTP CAT-5?

A. dwukrotnością promienia kabla

B. sześciokrotnością promienia kabla

C. dwukrotnością średnicy kabla

D. czterokrotnością średnicy kabla

Montaż i konfiguracja lokalny…

Symbol graficzny przedstawiony na rysunku oznacza

A. otwarty kanał kablowy.

B. główny punkt dystrybucyjny.

C. gniazdo telekomunikacyjne.

D. zamknięty kanał kablowy.

Montaż i konfiguracja lokalny…

Jaką prędkość transmisji określa standard Ethernet IEEE 802.3z?

A. 1 Gb

B. 100 GB

C. 10 Mb

D. 100 Mb

Eksploatacja i konfiguracja o…

Który symbol używany jest w formule arkusza kalkulacyjnego do oznaczania bezwzględnego adresu komórki?

A. % np. %A%1

B. $ np. $A$1

C. & np. &A&1

D. # np. #A#1

Eksploatacja i konfiguracja o…

Przypisanie wartości sygnału skwantowanego do słów binarnych to

A. modulacja

B. próbkowanie

C. demodulacja

D. kodowanie

Eksploatacja i konfiguracja o…

Który rodzaj adresowania jest obecny w protokole IPv4, ale nie występuje w IPv6?

A. Multicast

B. Broadcast

C. Unicast

D. Anycast

Montaż i konfiguracja lokalny…

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

A. umożliwiająca jednoczesne łączenie przełączników przy użyciu wielu łącz

B. pozwalająca ograniczyć przepustowość na wyznaczonym porcie

C. pozwalająca na równoczesne przesyłanie danych z wybranego portu do innego portu

D. umożliwiająca zdalne połączenie z urządzeniem

Eksploatacja i konfiguracja o…

Przyrząd przedstawiony na rysunku jest stosowany do

A. lokalizacji trasy i ewentualnego przerwania kabla ziemnego.

B. detekcji błędów okablowania strukturalnego.

C. pomiaru rezystancji izolacji kabla miedzianego.

D. pomiaru rezystancji pętli abonenckiej.

Eksploatacja i konfiguracja o…

Jakiej nazwy używa się do określenia pliku wsadowego?

A. test.doc

B. test.txt

C. test.bat

D. test.obj

Eksploatacja i konfiguracja o…

Aby oddzielić sygnał ADSL od telefonii POTS działających na jednej linii, należy zastosować filtr

A. górnoprzepustowy pomiędzy linią a aparatem POTS

B. dolnoprzepustowy pomiędzy linią a aparatem POTS

C. pasmowo zaporowy pomiędzy linią a modemem ADSL

D. dolnoprzepustowy pomiędzy linią a modemem ADSL

Montaż i konfiguracja lokalny…

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2019?

A. Hyper-V

B. Virtual Box

C. VMware

D. Virtual PC

Eksploatacja i konfiguracja o…

Który z protokołów sygnalizacyjnych nie jest stosowany w VoIP?

A. SIP

B. IAX

C. DSSI

D. H323

Eksploatacja i konfiguracja o…

Modulacja amplitudy impulsowej jest określana skrótem

A. FM (Frequency Modulation)

B. PAM (Pulse Amplitude Modulation)

C. AM (Amplitude Modulation)

D. FSK (Frequency Shift Keying)

Eksploatacja i konfiguracja o…

Urządzenie na obudowie którego znajduje się symbol przedstawiony na rysunku

A. nie wymaga koordynacji ze środkami ochrony zastosowanymi w obwodzie zasilającym.

B. jest zasilane napięciem bardzo niskim, czyli 50 V prądu przemiennego i 120 V nietętniącego prądu stałego.

C. nie ma zacisku do połączenia z przewodem ochronnym.

D. ma zacisk do połączenia z przewodem ochronnym.

Eksploatacja i konfiguracja o…

Jakie będą koszty pobrania 2 GB danych przez telefon komórkowy, jeżeli cena pakietu 50 MB wynosi 6 gr brutto?

A. 3,6 zł

B. 2,4 zł

C. 1,2 zł

D. 3,0 zł

INF.08 Pytanie 514

Eksploatacja i konfiguracja o…

Jakie polecenie w systemach Unix wykorzystywane jest do monitorowania ruchu w sieci?

A. tcpdump

B. traceroute

C. ifconfig

D. iptables

Montaż i konfiguracja lokalny…

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

A. RP-SMA

B. 8P8C

C. SC

D. RJ-11

Eksploatacja i konfiguracja o…

Jaka licencja dotyczy oprogramowania, które umożliwia korzystanie w tym samym czasie przez liczbę użytkowników określoną w umowie?

A. Licencję współpracy

B. Licencję na ograniczoną liczbę uruchomień

C. Licencję bezpłatnego oprogramowania

D. Licencję dostępu jednoczesnego

Eksploatacja i konfiguracja o…

Który z poniższych algorytmów nie należy do grupy algorytmów sprawiedliwego kolejkowania?

A. SFQ (ang. Stochastic Fairness Queuing)

B. DRR (ang. Deficit Round Robin)

C. WFQ (ang. Weighted Fair Queuing)

D. PQ (ang. Priority Queuing)

Eksploatacja i konfiguracja o…

Aby urządzenia w serwerowni działały prawidłowo, nie jest potrzebna kontrola

A. natężenia oświetlenia

B. temperatury

C. poziomu zanieczyszczenia powietrza

D. wilgotności

Eksploatacja i konfiguracja o…

Jakie medium transmisyjne gwarantuje największy zasięg sygnału?

A. Światłowód jednomodowy

B. Kabel UTP

C. Światłowód wielomodowy

D. Kabel koncentryczny

Eksploatacja i konfiguracja o…

Jaki jest standardowy dystans administracyjny używany w protokole OSPF (ang. Open Shortest Path First)?

A. 115

B. 120

C. 140

D. 110