Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. kierunkowości anteny

B. zysku energetycznego anteny

C. impedancji anteny

D. zastępczej mocy promieniowanej izotropowo

Montaż i konfiguracja lokalny…

Podczas konfigurowania oraz instalacji serwera DHCP w systemach z rodziny Windows Server można wprowadzać zastrzeżenia dotyczące adresów, które określą

A. konkretne adresy IP przydzielane urządzeniom na podstawie ich adresu MAC

B. adresy początkowy i końcowy zakresu serwera DHCP

C. adresy MAC, które nie będą przydzielane w obrębie zakresu DHCP

D. adresy IP, które będą przydzielane w ramach zakresu DHCP dopiero po ich autoryzacji

Montaż i konfiguracja lokalny…

Który z poniższych adresów IP należy do sieci o adresie 10.16.0.0/13?

A. 10.22.0.45 /13

B. 10.31.234.32 /13

C. 10.24.88.67 /13

D. 10.15.0.112 /13

Eksploatacja i konfiguracja o…

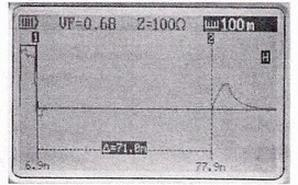

Na którym urządzeniu wynik pomiaru jest przedstawiany w sposób pokazany na rysunku?

A. Na mierniku bitowej stopy błędów.

B. Na multimetrze cyfrowym.

C. Na reflektometrze TDR.

D. Na szukaczu par przewodów.

Eksploatacja i konfiguracja o…

Jakie zasady działania ma przetwornik A/C typu delta-sigma?

A. jednoczesnego zestawienia wartości napięcia wejściowego z serią napięć odniesienia przy użyciu szeregu komparatorów analogowych

B. porównywania wartości napięcia wejściowego z napięciem odniesienia generowanym przez przetwornik cyfrowo-analogowy w iteracyjnym procesie kontrolowanym przez układ sterujący

C. zliczania impulsów z generatora wzorcowego o dużej częstotliwości, względem czasu pomiaru, w czasie proporcjonalnym do napięcia wejściowego

D. kwantowania pochodnej sygnału, co oznacza przetwarzanie różnicy wartości sygnału pomiędzy następującymi próbkami na jednobitowe słowo cyfrowe

Eksploatacja i konfiguracja o…

Kategoryzacja światłowodów na skokowe i gradientowe jest powiązana

A. ze stosunkiem średnicy rdzenia do osłony

B. z typem powłoki ochronnej

C. z materiałem użytym do produkcji

D. z rozkładem współczynnika załamania światła

Montaż i konfiguracja lokalny…

Jak brzmi pełny adres do logowania na serwer FTP o nazwie http://ftp.nazwa.pl?

A. ftp://ftp.nazwa.pl/

B. http://ftp.nazwa.pl/

C. ftp:\ftp.nazwa.pl/

D. http:\ftp.nazwa.pl/

Eksploatacja i konfiguracja o…

Tabela przedstawia specyfikację techniczną

| Wyświetlacz | TFT LCD kolorowy ; 8,4"; 800x600 |

| Pamięć wewnętrzna | 1000 wyników pomiaru |

| Porty | 2xUSB, RJ-45 Fast Speed Ethernet |

| Długości fali | 1310/1550 nm |

| Dynamika (1310/1550 nm) | 32/30 dB |

| Strefa martwa zdarzeniowa | 2,5 m |

| Strefa martwa tłumieniowa | 8 m |

| Liniowość tłumieniowa | ±0,03 dB/dB |

| Częstotliwość próbkowania | od 4 cm |

| Dokładność obliczenia dystansu | ± (1 m + 0,0005% x odległość +odstęp próbkowania) |

| Zakres pomiaru odległości | do 260 km |

| Czas odświeżania | od 0,1 s |

A. reflektometru optycznego.

B. miernika tłumienia optycznego.

C. spawarki światłowodowej do spawania włókien wielodomowych.

D. obcinarki światłowodów jedno i wielomodowych.

Eksploatacja i konfiguracja o…

Szybką transmisję informacji w niewielkich pakietach o stałej długości 53 bajtów zapewnia sprzętowa implementacja komutacji

A. komórek

B. kanałów

C. łączy

D. ramek

Montaż i konfiguracja lokalny…

Gdy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, wyświetla się następujący komunikat: Żądanie polecenia ping nie może odnaleźć hosta www.onet.pl. Proszę sprawdzić nazwę i spróbować ponownie. Natomiast wpisując w wierszu poleceń komendę ping 213.180.141.140 (adres IP dla serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny takiego zjawiska?

A. Niewłaściwy adres IP hosta

B. Niewłaściwie skonfigurowana brama domyślna

C. Błędny adres IP serwera DNS

D. Błędnie skonfigurowana maska podsieci

Montaż i konfiguracja lokalny…

Wskaź na prawidłowe przyporządkowanie usługi warstwy aplikacji z domyślnym numerem portu, na którym działa.

A. SMTP – 80

B. DHCP – 161

C. IMAP – 8080

D. DNS – 53

Montaż i konfiguracja lokalny…

Wykonanie komendy net use Z:\M92.168.20.2\data /delete

spowoduje

net use Z:\M92.168.20.2\data /deleteA. przyłączenie zasobów z hosta 192.168.20.2 do dysku Z:

B. przyłączenie folderu data do dysku Z.

C. odłączenie folderu data od dysku Z:

D. odłączenie zasobów z hosta 192.168.20.2 od dysku Z

Eksploatacja i konfiguracja o…

Wybierz najkorzystniejszą taryfę dla klienta kontaktującego się jedynie za pomocą SMS-ów, których wysyła średnio 1 000 w miesiącu.

| Taryfa | Taryfa A | Taryfa B | Taryfa C | Taryfa D |

| Abonament | 25 zł | 55 zł | 75 zł | 180 zł |

| W abonamencie: darmowe godziny lub wiadomości | 0,5 lub 200 | 1,5 lub 400 | 2 lub 600 | 5 lub 1500 |

| Minuta | 0,66 zł | 0,60 zł | ||

| SMS | 0,20 zł | 0,20 zł | ||

A. Taryfa B

B. Taryfa C

C. Taryfa D

D. Taryfa A

Eksploatacja i konfiguracja o…

Sygnał zajętości ma tę samą częstotliwość co sygnał zgłoszenia, ale jest emitowany w regularnych odstępach podczas nadawania?

A. emisja 500 ms, cisza 500 ms

B. emisja 150 ms, cisza 150 ms

C. emisja 1000 ms, cisza 4000 ms

D. emisja 50 ms, cisza 50 ms

Montaż i konfiguracja lokalny…

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

A. driver.

B. router.

C. hub.

D. switch.

Eksploatacja i konfiguracja o…

Usługa dodatkowa w systemie ISDN oznaczona skrótem CFNR (Call Forwarding No Reply) pozwala na przekierowanie połączenia w momencie, gdy abonent, do którego dzwonimy,

A. ma aktywowaną usługę DND.

B. jest nieosiągalny.

C. nie odpowiada.

D. jest zajęty.

Eksploatacja i konfiguracja o…

W badanym systemie transmisji, wartość stopy błędów wynosi 0,000001. Ile maksymalnie błędnych bitów może wystąpić podczas przesyłania danych z prędkością 2 Mb/s?

A. 20 bitów

B. 2 bity

C. 200 bitów

D. 22 bity

Eksploatacja i konfiguracja o…

Zgodnie z zasadą Kotielnikowa-Shannona częstotliwość próbkowania powinna wynosić

A. przynajmniej dwukrotność górnej częstotliwości przenoszonego pasma

B. dokładnie dwukrotność górnej częstotliwości przenoszonego pasma

C. przynajmniej dwukrotność dolnej częstotliwości przenoszonego pasma

D. dokładnie dwukrotność dolnej częstotliwości przenoszonego pasma

Montaż i konfiguracja lokalny…

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

A. 100 m

B. 2000 m

C. 500 m

D. 1500 m

Eksploatacja i konfiguracja o…

Jakie polecenie należy wykorzystać w trakcie aktualizacji określonych dystrybucji systemu Linux?

A. apt-get search

B. apt-get download

C. apt-get update

D. apt-get install

Montaż i konfiguracja lokalny…

Wskaż właściwy adres hosta?

A. 192.168.192.0/18

B. 128.129.0.0/9

C. 192.169.192.0/18

D. 128.128.0.0/9

Eksploatacja i konfiguracja o…

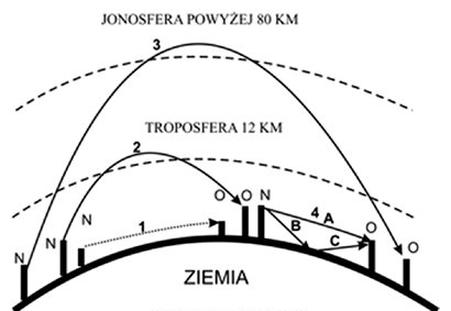

Na rysunku pokazano cztery metody propagacji fali elektromagnetycznej w otoczeniu Ziemi pomiędzy nadajnikiem (N) i odbiornikiem (O). Prawidłowy opis pod rysunkiem powinien być następujący:

A. 1 - fala przestrzenna, 2 — fala jonosferyczna, 3 — fala troposferyczna, 4 — fala powierzchniowa.

B. 1 - fala powierzchniowa, 2 — fala troposferyczna, 3 — fala jonosferyczna, 4 — fala przestrzenna.

C. 1 - fala troposferyczna, 2 — fala powierzchniowa, 3 — fala jonosferyczna, 4 — fala przestrzenna.

D. 1 - fala jonosferyczna, 2 — fala troposferyczna, 3 — fala powierzchniowa, 4 — fala przestrzenna.

Montaż i konfiguracja lokalny…

Rezultatem wykonania komendy arp -a 192.168.1.1

w systemie MS Windows jest przedstawienie

arp -a 192.168.1.1A. sprawdzenia połączenia z komputerem o wskazanym IP

B. parametrów TCP/IP interfejsu sieciowego

C. wykazu aktywnych zasobów sieciowych

D. fizycznego adresu urządzenia o wskazanym IP

Montaż i konfiguracja lokalny…

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

A. HTTPS

B. DNS

C. SMTP

D. NNTP

Montaż i konfiguracja lokalny…

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

A. przesyłanie ramek z różnych wirtualnych sieci lokalnych w jednym łączu

B. zablokowanie wszystkich nadmiarowych połączeń na danym porcie

C. konfigurację agregacji portów, co zwiększa przepustowość między przełącznikami

D. zwiększenie przepustowości dzięki wykorzystaniu dodatkowego portu

Eksploatacja i konfiguracja o…

Metoda, w której podczas trwania połączenia ustanawia się odrębne łącze zarezerwowane na cały okres połączenia, nazywa się komutacją

A. pakietów

B. komórek

C. ramek

D. kanałów

Montaż i konfiguracja lokalny…

Urządzenie sieciowe, które umożliwia dostęp do zasobów w sieci lokalnej innym urządzeniom wyposażonym w bezprzewodowe karty sieciowe, to

A. koncentrator

B. panel krosowy

C. punkt dostępu

D. przełącznik

Montaż i konfiguracja lokalny…

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma

| ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10 |

A. adres IP 10.0.0.100, maskę /22, bramę 10.0.0.10

B. adres IP 10.0.0.10, maskę /24, bramę 10.0.0.255

C. adres IP 10.0.0.10, maskę /16, bramę 10.0.0.100

D. adres IP 10.0.0.100, maskę /24, bramę 10.0.0.10

Montaż i konfiguracja lokalny…

Firma Dyn, której serwery DNS zostały zaatakowane, potwierdziła, że część ataku … miała miejsce dzięki różnym urządzeniom podłączonym do sieci. Ekosystem kamer, czujników oraz kontrolerów, określany ogólnie jako "Internet rzeczy", został wykorzystany przez przestępców jako botnet − sieć zainfekowanych maszyn. Do tej pory tę funkcję pełniły głównie komputery. Jakiego rodzaju atak jest opisany w tym cytacie?

A. flooding

B. mail bombing

C. DDOS

D. DOS

Eksploatacja i konfiguracja o…

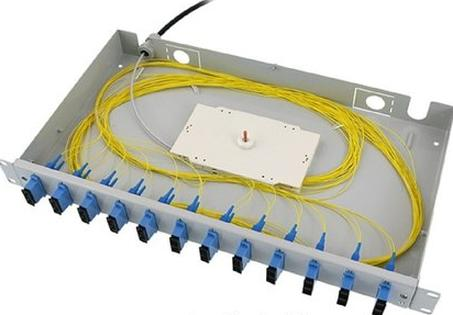

Na rysunku przedstawiono

A. przełącznicę optyczną.

B. centralę cyfrową.

C. przełącznik zarządzalny.

D. ruter brzegowy.

Montaż i konfiguracja lokalny…

Ustanawianie zaszyfrowanych połączeń pomiędzy hostami w publicznej sieci Internet, wykorzystywane w sieciach VPN (Virtual Private Network), to

A. mapowanie

B. mostkowanie

C. tunelowanie

D. trasowanie

Eksploatacja i konfiguracja o…

Jakie procesy obejmuje kompandorowanie?

A. Zakodowanie sygnałów w analogowo-cyfrowych przetwornikach

B. Proces filtracji sygnałów w nadajniku

C. Proces filtracji sygnałów w odbiorniku

D. Kompresję sygnału w nadajniku oraz rozwinięcie sygnału do jego pierwotnej postaci w odbiorniku

Eksploatacja i konfiguracja o…

Który z protokołów służy do wymiany informacji o ścieżkach pomiędzy różnymi systemami autonomicznymi?

A. BGP (Border Gateway Protocol)

B. EIGRP (Enhanced Interior Gateway Routing Protocol)

C. OSPF (Open Shortest Path First)

D. RIP (Routing Information Protocol)

Eksploatacja i konfiguracja o…

W europejskiej plezjochronicznej strukturze cyfrowej PDH sygnał E3 powstaje w wyniku zwielokrotnienia

A. 2 sygnałów E2

B. 8 sygnałów E2

C. 4 sygnałów E2

D. 6 sygnałów E2

Montaż i konfiguracja lokalny…

Planowanie wykorzystania przestrzeni dyskowej komputera do przechowywania i udostępniania informacji, takich jak pliki i aplikacje dostępne w sieci oraz ich zarządzanie, wymaga skonfigurowania komputera jako

A. serwer DHCP

B. serwer terminali

C. serwer plików

D. serwer aplikacji

Montaż i konfiguracja lokalny…

Aby aktywować FTP na systemie Windows, konieczne jest zainstalowanie roli

A. serwera sieci Web (IIS)

B. serwera DNS

C. serwera DHCP

D. serwera Plików

Eksploatacja i konfiguracja o…

W odpowiedzi na zgłoszenie połączenia przez użytkownika, sygnalizowane podniesieniem słuchawki, centrala przesyła do użytkownika sygnał potwierdzający, który jest oznaką

A. poza szczeliną

B. poza pasmem

C. w szczelinie

D. w paśmie

Montaż i konfiguracja lokalny…

Za pomocą polecenia netstat w systemie Windows można zweryfikować

A. ścieżkę połączenia z wybranym adresem IP

B. zapisy w tablicy routingu komputera

C. aktywną komunikację sieciową komputera

D. parametry interfejsów sieciowych komputera

Eksploatacja i konfiguracja o…

Który protokół jest używany do przesyłania głosu w systemach VoIP?

A. FTP

B. RTP

C. TCP

D. SIP

Eksploatacja i konfiguracja o…

Podczas konwersji sygnału cyfrowego na analogowy stosuje się modulację QAM, co oznacza

A. kluczowanie amplitudowe

B. kluczowanie fazowe

C. kluczowanie częstotliwościowe

D. kwadraturową modulację amplitudy