Filtrowanie pytań

Montaż i konfiguracja lokalny…

A. WPA2-PSK(AES)

B. WEP 128

C. WEP 64

D. WPA-PSK(TKIP)

Eksploatacja i konfiguracja o…

Który parametr linii długiej określa pole elektryczne pomiędzy przewodami tej linii?

A. Upływność na jednostkę długości linii

B. Indukcyjność na jednostkę długości linii

C. Pojemność na jednostkę długości linii

D. Rezystancja na jednostkę długości linii

Eksploatacja i konfiguracja o…

Jakie urządzenie umożliwia pomiar wartości parametru BER w łączach ISDN?

A. Miernik bitowej stopy błędów

B. Multimetr cyfrowy

C. Reflektometr TDR

D. Szukacz par przewodów

Eksploatacja i konfiguracja o…

Która z poniższych informacji wskazuje na właściwe połączenie modemu ADSL z komputerem za pomocą kabla USB?

A. Dioda PWR świeci się stałym zielonym światłem

B. Dioda ADSL świeci się stałym zielonym światłem

C. Dioda LINK świeci się stałym czerwonym światłem

D. Dioda LINK świeci się stałym zielonym światłem

Eksploatacja i konfiguracja o…

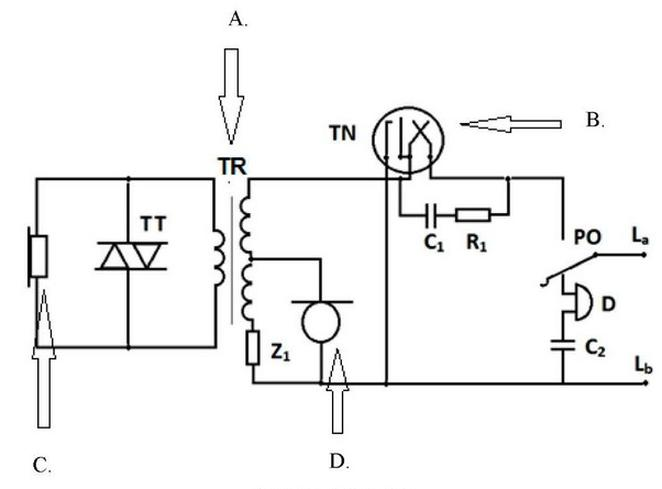

Element przetwarzający sygnały elektryczne na falę akustyczną na schemacie aparatu telefonicznego oznaczono literą

A. D.

B. C.

C. A.

D. B.

Eksploatacja i konfiguracja o…

Aby zweryfikować początkową poprawność funkcjonowania urządzeń wejścia/wyjścia w komputerze podczas uruchamiania, wykorzystuje się procedury oznaczone skrótem literowym

A. IDE

B. ECC

C. ACPI

D. POST

Eksploatacja i konfiguracja o…

Standard IEEE 802.15.1, powszechnie znany jako Bluetooth, wykorzystuje fale radiowe w zakresie częstotliwości

A. 0,6 GHz

B. 4,8 GHz

C. 1,2 GHz

D. 2,4 GHz

Montaż i konfiguracja lokalny…

Powyżej przedstawiono fragment pliku konfiguracyjnego usługi serwerowej w systemie Linux. Jest to usługa authoritative;

ddns-update-style ad-hoc;

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.2 192.168.1.100;

option domain-name "egzamin.edu.pl";

option netbios-name-servers 192.168.1.1;

option domain-name-servers 194.204.159.1, 194.204.152.34;

default-lease-time 90000;

option routers 192.168.1.1;

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.1.255;

}

A. TFTP

B. DHCP

C. DDNS

D. SSH2

Eksploatacja i konfiguracja o…

Rekonstrukcja sygnału analogowego na podstawie próbek, realizująca w określonym interwale stały poziom sygnału odpowiadający aktualnej wartości próbki oraz utrzymująca go do momentu nadejścia następnej próbki, określana jest mianem metody

A. schodkowej

B. kolejnych przybliżeń

C. bezpośredniego porównania

D. całkowej

Montaż i konfiguracja lokalny…

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

A. współosiowy

B. typ U/UTP

C. światłowodowy

D. typ U/FTP

Eksploatacja i konfiguracja o…

Część centrali telefonicznej odpowiedzialna za przetwarzanie przychodzących informacji sygnalizacyjnych, na podstawie których ustanawiane są połączenia, to

A. urządzenie sterujące

B. pole komutacyjne

C. zespół obsługowy

D. zespół połączeniowy

Eksploatacja i konfiguracja o…

Czym charakteryzuje się zapis YTKSY 5x2x0,5 umieszczony na izolacji kabla?

A. Kabel pięcioparowy o średnicy żył 2,5 mm

B. Kabel pięciożyłowy o średnicy żył 0,5 mm

C. Kabel pięcioparowy o średnicy żył 0,5 mm

D. Kabel pięciożyłowy o średnicy żył 2,5 mm

Eksploatacja i konfiguracja o…

Licencja umożliwiająca darmowe udostępnianie oprogramowania zawierającego elementy reklamowe to

A. adware

B. trialware

C. shareware

D. freeware

Eksploatacja i konfiguracja o…

Funkcja BIOS-u First/Second/Third/Boot Device (Boot Seąuence) umożliwia określenie kolejności, w jakiej będą odczytywane

A. nośników, z których będzie uruchamiany system operacyjny

B. nośników, z których uruchamiany będzie sterownik pamięci

C. danych z pamięci flesz, z których system operacyjny będzie uruchamiany

D. danych z dysku, z którego będzie startował system operacyjny

Eksploatacja i konfiguracja o…

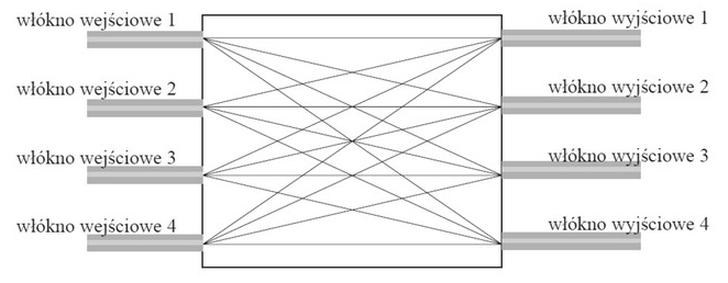

Rysunek przedstawia sieć optyczną połączoną w strukturę

A. pierścienia.

B. pasywnej gwiazdy.

C. aktywnej magistrali.

D. magistrali.

Eksploatacja i konfiguracja o…

Zysk anteny, który wskazuje, o ile decybeli poziom sygnału przewyższa poziom sygnału anteny izotropowej, podawany jest w jednostkach

A. dBm

B. dBc

C. dBi

D. dBW

Eksploatacja i konfiguracja o…

Moc sygnału na wejściu łącza wynosi 500 mW, a na jego wyjściu 50 mW. Ile wynosi tłumienność łącza?

A. 20 dB

B. 40 dB

C. 10 dB

D. 30 dB

Eksploatacja i konfiguracja o…

Aby zrealizować telekomunikacyjną sieć abonencką w budynku wielorodzinnym, konieczne jest użycie kabla

A. YTKSY 10x2x0.5

B. YTDY 8x1x0.5

C. XzTKMX 5x2x0.5

D. YDY 8x1x0.5

Eksploatacja i konfiguracja o…

W cyfrowych systemach teletransmisyjnych o plezjochronicznej hierarchii europejskiej symbol E4 wskazuje na system o przepustowości

A. 34,368 Mb/s

B. 8,448 Mb/s

C. 139,264 Mb/s

D. 564,992 Mb/s

Eksploatacja i konfiguracja o…

Gdy poziom sygnału użytkowego wynosi 0, a poziom szumów to -40 dB, jaki jest odstęp sygnału od szumu (SNR)?

A. - 40 dB

B. 40 dB

C. 0 dB

D. 20 dB

Eksploatacja i konfiguracja o…

Aby umożliwić wymianę informacji sygnalizacyjnych między centralami różnych operatorów, konieczny jest aktualnie system sygnalizacji

A. S11

B. R1

C. R2

D. SS7

Eksploatacja i konfiguracja o…

Jakie protokoły routingu są wykorzystywane do zarządzania ruchem pomiędzy systemami autonomicznymi AS (Autonomous System)?

A. OSPF

B. RIPv2

C. BGP

D. RIPv1

Eksploatacja i konfiguracja o…

Jaki filtr tłumi składowe widma sygnału o wysokich częstotliwościach, a jednocześnie przepuszcza składowe o niskich częstotliwościach?

A. Górnoprzepustowy

B. Dolnoprzepustowy

C. Pasmowoprzepustowy

D. Pasmozaporowy

Eksploatacja i konfiguracja o…

Szyb telekomunikacyjny (rękaw) służy do transportu kabli

A. od serwera do komputera klienckiego

B. do gniazd abonenckich

C. od stacji nadawczej do stacji odbiorczej

D. między piętrami

Eksploatacja i konfiguracja o…

Sygnalizacja w określonym paśmie polega na transmetacji sygnałów prądu przemiennego o specyficznych częstotliwościach, które mieszczą się w zakresie

A. od 300 MHz do 3400 MHz

B. od 300 kHz do 3400 kHz

C. od 300 kHz do 3400 MHz

D. od 300 Hz do 3400 Hz

Montaż i konfiguracja lokalny…

W systemie Windows narzędzie do zarządzania skryptami wiersza poleceń, które pozwala na przeglądanie lub zmianę konfiguracji sieciowej komputera, który jest włączony, to

A. netstat

B. nslookup

C. ipconfig

D. netsh

Eksploatacja i konfiguracja o…

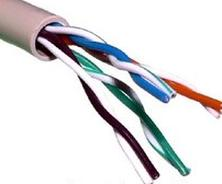

Skretka przedstawiona na rysunku, zgodnie z normą ISO/IEC 11801:2002, jest oznaczana symbolem

A. S/UTP

B. U/UTP

C. F/UTP

D. U/FTP

Eksploatacja i konfiguracja o…

Z jakiego surowca wykonane są żyły kabli telekomunikacyjnych przeznaczonych do stacji oraz miejscowych, a także skrętek symetrycznych w lokalnych sieciach komputerowych?

A. Włókno szklane

B. Stal

C. Aluminium

D. Miedź

Eksploatacja i konfiguracja o…

W jaki sposób generowany jest obraz na wyświetlaczu LCD?

A. Obraz jest nanoszony na bęben półprzewodnikowy przy pomocy lasera, który powoduje przeładowanie wybranych miejsc do dodatniego potencjału

B. Źródło światła generuje światło, które po odbiciu od powierzchni dociera do linii z elementami światłoczułymi

C. Działo elektronowe emituje strumień elektronów, który następnie jest kierowany w konkretne miejsce ekranu pokrytego luminoforem

D. Pod wpływem przyłożonego pola elektrycznego do warstwy ciekłokrystalicznej zachodzi zmiana płaszczyzny polaryzacji światła przechodzącego przez tę warstwę

Eksploatacja i konfiguracja o…

Która z komercyjnych licencji jest przeznaczona dla większych przedsiębiorstw, instytucji edukacyjnych, takich jak szkoły i uniwersytety, oraz organów rządowych?

A. Licencja publiczna

B. Licencja zbiorowa

C. Licencja OEM

D. Licencja dla osoby fizycznej

Eksploatacja i konfiguracja o…

Który rodzaj komutacji umożliwia przesyłanie informacji metodą bezpołączeniową?

A. Komutacja komórek

B. Komutacja ramek

C. Komutacja łączy

D. Komutacja pakietów

Montaż i konfiguracja lokalny…

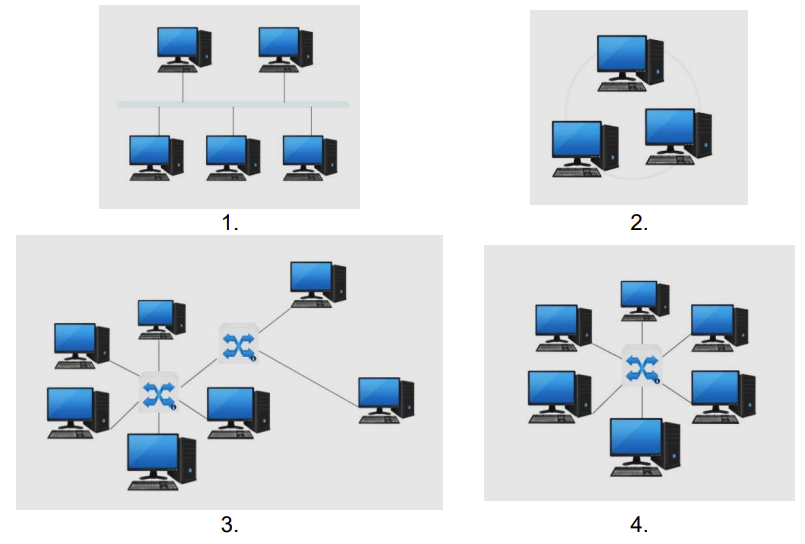

Na którym rysunku przedstawiono topologię gwiazdy?

A. 2.

B. 3.

C. 1.

D. 4.

Eksploatacja i konfiguracja o…

Urządzenie generujące wibracje o kształcie trójkątnym, prostokątnym lub sinusoidalnym określa się mianem generatora

A. sygnałowego

B. funkcyjnego

C. LC

D. Wiena

INF.08 Pytanie 634

Eksploatacja i konfiguracja o…

Komenda diagnostyczna w systemie Windows, która pokazuje ścieżkę - sekwencję węzłów sieci IP, jaką pokonuje pakiet do celu to

A. ping

B. tracert

C. ipconfig

D. route

Eksploatacja i konfiguracja o…

Jakie zastosowanie ma oprogramowanie CAD w procesie?

A. administracji relacyjnymi bazami danych

B. analizy wydajności podzespołów komputera

C. projektowania wspomaganego komputerowo

D. organizacji plików oraz folderów na dysku

Eksploatacja i konfiguracja o…

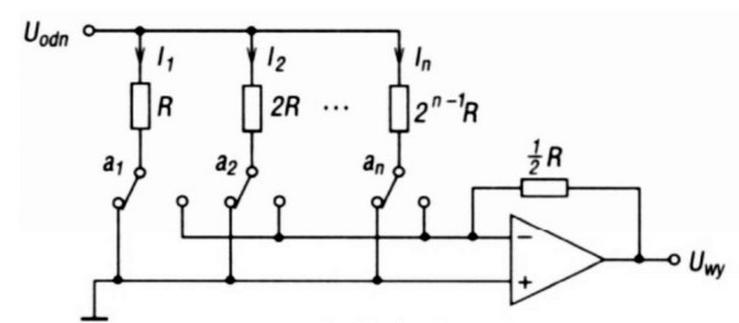

Na rysunku przedstawiono schemat przetwornika

A. C/A o przetwarzaniu napięciowym.

B. C/A o przetwarzaniu prądowym.

C. A/C przetwarzającego metodą bezpośredniego porównania.

D. A/C przetwarzającego metodą kompensacji wagowej.

Eksploatacja i konfiguracja o…

Przyrząd przedstawiony na rysunku jest stosowany do pomiaru

A. poziomu sygnału radiowego.

B. mocy optycznej.

C. długości kabla UTP.

D. mocy pola elektromagnetycznego.

Montaż i konfiguracja lokalny…

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

A. 150 Mb/s

B. 11 Mb/s

C. 54 Mb/s

D. 108 Mb/s

Eksploatacja i konfiguracja o…

Zakończenie sieciowe NT dysponuje dwoma złączami S/T. Najbardziej ekonomiczną opcją podłączenia trzech terminali (telefonów) ISDN do NT będzie

A. połączenie jednego z gniazd S/T z trzema terminalami w trybie szeregowym

B. podłączenie do jednego z gniazd S/T dwóch terminali w trybie równoległym (tworząc tzw. szynę S0), a do drugiego pozostały terminal

C. połączenie jednego z gniazd S/T z dwoma terminalami w konfiguracji szeregowej, a do drugiego gniazda podłączenie pozostałego terminala

D. zakup i podłączenie centrali ISDN

Montaż i konfiguracja lokalny…

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

A. Zarządza grupami multicastowymi w sieciach działających na protokole IP

B. Wysyła informacje zwrotne dotyczące problemów w sieci

C. Nadzoruje przepływ pakietów w obrębie systemów autonomicznych

D. Określa adres MAC na podstawie adresu IP