Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. włączenia naliczania sekundowego

B. wyboru najkorzystniejszej ścieżki połączeniowej

C. wyświetlania numeru dzwoniącego

D. zablokowania numeru dzwoniącego

Montaż i konfiguracja lokalny…

Jakie oprogramowanie odpowiada za funkcję serwera DNS w systemie Linux?

A. vsftpd

B. apache

C. samba

D. bind

Eksploatacja i konfiguracja o…

W systemach cyfrowych plezjochronicznych teletransmisji hierarchii europejskiej symbol E2 wskazuje na system o przepływności

A. 139,264 Mb/s

B. 564,992 Mb/s

C. 34,368 Mb/s

D. 8,448 Mb/s

Montaż i konfiguracja lokalny…

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje ruch, a następnie

A. oczekuje na żeton pozwalający na nadawanie

B. po zauważeniu ruchu w sieci czeka, aż medium stanie się wolne

C. wysyła prośbę o rozpoczęcie transmitowania

D. czeka na przydzielenie priorytetu transmisji przez koncentrator

Eksploatacja i konfiguracja o…

Podczas montażu sieci teleinformatycznej, gdy pracownik wierci otwory w ścianach, powinien on mieć

A. fartuch bawełniany

B. buty z gumową podeszwą

C. kask ochronny

D. okulary ochronne

Eksploatacja i konfiguracja o…

Relacja między rezystancją promieniowania anteny a sumą rezystancji promieniowania oraz rezystancji strat anteny określa

A. zysk energetyczny anteny

B. zysk kierunkowy anteny

C. wzmocnienie anteny

D. sprawność anteny

INF.08 Pytanie 687

Eksploatacja i konfiguracja o…

Które z wymienionych haseł odpowiada wymaganiom dotyczącym kompleksowości?

A. Ag@ta

B. Kler0wnik

C. m@rcelina

D. !@#$4567

Montaż i konfiguracja lokalny…

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown

Address: 192.168.0.1

Non-authoritative answer:

Name: microsoft.com

Addresses: 104.215.148.63

13.77.161.179

40.76.4.15

40.112.72.205

40.113.200.201

A. nslookup microsoft.com

B. tracert microsoft.com

C. netstat -f

D. ipconfig /displaydns

Eksploatacja i konfiguracja o…

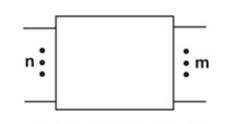

Na rysunku przedstawiono symbol graficzny

A. przetwornika A/C.

B. multipleksera.

C. komutatora.

D. przerzutnika.

Eksploatacja i konfiguracja o…

Jak określa się procedurę weryfikującą podstawowe komponenty oraz urządzenia systemu BIOS (Basic Input/Output System) po ponownym uruchomieniu komputera?

A. CMOS (Complementary Metal Oxide Semiconductor)

B. S.M.A.R.T. (Self Monitoring, Analysis and Reporting Technology)

C. POST (Post On Self Test)

D. RAID (Redundant Array of Independent Disks)

Eksploatacja i konfiguracja o…

Jaką liczbę bitów przypisano do adresu sieci w adresacji IPv4 z maską 255.255.128.0?

A. 17 bitów

B. 10 bitów

C. 16 bitów

D. 8 bitów

Montaż i konfiguracja lokalny…

Która z kombinacji: protokół – warstwa, w której dany protokół działa, jest poprawnie zestawiona według modelu TCP/IP?

A. ICMP - warstwa aplikacji

B. IGMP - warstwa Internetu

C. RARP – warstwa transportowa

D. DHCP – warstwa dostępu do sieci

Eksploatacja i konfiguracja o…

Który z programów wchodzących w skład pakietu Microsoft Office umożliwia tworzenie slajdów, które w atrakcyjny sposób łączą kolorowy tekst z fotografiami, ilustracjami, rysunkami, tabelami, wykresami oraz filmami?

A. MS Excel

B. MS Access

C. MS Power Point

D. MS Word

Eksploatacja i konfiguracja o…

Która edycja protokołu SNMP (Simple Network Management Protocol) umożliwia autoryzację oraz zabezpieczoną komunikację?

A. SNMPv3

B. SNMPv2c

C. SNMPv2u

D. SNMPv1

Eksploatacja i konfiguracja o…

Który typ przetwornika A/C charakteryzuje się prostą konstrukcją oraz analizuje różnice między kolejnymi próbkami?

A. Przetwornik z kolejno zbliżającymi się wartościami

B. Przetwornik porównania bezpośredniego

C. Przetwornik delta

D. Przetwornik z wagową kompensacją

Eksploatacja i konfiguracja o…

Który z adresów IPv4 należy do grupy C?

A. 219.82.91.20

B. 189.93.85.30

C. 232.75.92.10

D. 125.91.83.40

Eksploatacja i konfiguracja o…

Modem z technologią xDSL został podłączony do linii abonenckiej. Kontrolka sygnalizująca prawidłowe podłączenie modemu do linii abonenckiej nie świeci. Na podstawie informacji zawartych w tabeli określ przyczynę zaistniałej sytuacji.

| Dioda | Sygnalizacja stanu pracy modemu za pomocą diod LED |

|---|---|

| SIEĆ | Dioda świeci się – podłączone zasilanie modemu. Dioda nie świeci się – brak zasilania modemu. |

| LINIA | Dioda świeci się – prawidłowo podłączona linia telefoniczna. Dioda nie świeci się – źle podłączona linia telefoniczna. |

| SYNCH | Dioda miga – modem synchronizuje się z siecią. Dioda świeci się – modem zsynchronizował się z siecią. |

| ETH | Dioda miga – transmisja danych przez modem. Dioda świeci się – brak transmisji danych przez modem. |

A. Źle podłączona linia telefoniczna.

B. Brak transmisji danych.

C. Modem synchronizuje się.

D. Brak zasilania modemu.

Montaż i konfiguracja lokalny…

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?

A. Łącza danych

B. Transportowej

C. Sieciowej

D. Fizycznej

Eksploatacja i konfiguracja o…

Jak brzmi nazwa protokołu typu point-to-point, używanego do zarządzania tunelowaniem w warstwie 2 modelu ISO/OSI?

A. IPSec (Internet Protocol Security, IP Security)

B. PPPoE (Point-to-Point Protocol over Ethernet)

C. Telnet

D. SSL (Secure Socket Layer)

Eksploatacja i konfiguracja o…

Którą sekwencją klawiszy ustawia się w telefaksie tonowy sposób wybierania?

| Funkcja | Kod funkcji | Możliwości wyboru |

|---|---|---|

| Zmiana długości nagrania dla wiadomości przychodzących (tylko model KX-FP218) | [#][1][0] | [0] "TYLKO POWIT.": Urządzenie odtwarza powitanie, ale nie nagrywa żadnych wiadomości przychodzących. [1] "1 MINUTA": 1 minuta [2] "2 MINUTY": 2 minuty [3] "3 MINUTY" (domyślnie): 3 minuty |

| Drukowanie raportu transmisji | [#][0][4] | [0] "WYŁĄCZONY": Raporty transmisji nie będą drukowane. [1] "WŁĄCZONY": Raport transmisji będzie drukowany po każdej transmisji. [2] "BŁĄD" (domyślnie): Raport transmisji będzie drukowany tylko wtedy, jeżeli transmisja była nieudana. |

| Ustawienie sposobu wybierania | [#][1][3] | Jeżeli nie udaje się uzyskać połączenia, zmień ustawienie sposobu wybierania. [1] "IMPULSOWE": Wybieranie impulsowe. [2] "TONOWE" (domyślnie): Wybieranie tonowe. |

| Ustawianie dzwonka | [#][1][7] | [1] "TON 1" (domyślnie) [2] "TON 2" [3] "TON 3" |

A. # 1 2 3

B. # 1 0 2

C. # 1 7 2

D. # 1 3 2

Montaż i konfiguracja lokalny…

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

A. DHCPNACK

B. DHCPREQUEST

C. DHCPDISCOVER

D. DHCPACK

Eksploatacja i konfiguracja o…

Co to jest QPSK w kontekście modulacji?

A. kwadraturowa amplitudy

B. prosta, pulsowo - kodowa

C. kluczowana częstotliwości

D. kwadraturowa fazy

Montaż i konfiguracja lokalny…

Który komponent serwera w formacie rack można wymienić bez potrzeby demontażu górnej pokrywy?

A. Moduł RAM

B. Karta sieciowa

C. Chip procesora

D. Dysk twardy

Eksploatacja i konfiguracja o…

Na rysunku przedstawiono fragment specyfikacji modemu

A. VDSL z wbudowanym modułem do korzystania z telefonii internetowej.

B. VDSL z wbudowanym modułem do korzystania z telefonii analogowej.

C. DSL z wbudowanym modułem do korzystania z telefonii internetowej.

D. DSL z wbudowanym modułem do korzystania z telefonii analogowej.

Eksploatacja i konfiguracja o…

Na podstawie dokumentacji technicznej modemu analogowego można stwierdzić, że komunikuje się on z komputerem w sposób

Właściwości modemu- Obsługiwane protokoły: ITU-T V.90, V.34, V.32.

- Konfiguracja za pomocą komend AT przesyłanych z komputera przez złącze RS-232.

- Automatyczne rozpoznawanie prędkości transmisji przez port RS-232.

- Zasilanie stałym napięciem 12V, typowym dla systemów alarmowych.

- Komunikacja z użytkownikiem za pomocą wmontowanego brzęczyka oraz diod LED.

- Obsługiwane protokoły: ITU-T V.90, V.34, V.32.

- Konfiguracja za pomocą komend AT przesyłanych z komputera przez złącze RS-232.

- Automatyczne rozpoznawanie prędkości transmisji przez port RS-232.

- Zasilanie stałym napięciem 12V, typowym dla systemów alarmowych.

- Komunikacja z użytkownikiem za pomocą wmontowanego brzęczyka oraz diod LED.

A. szeregowy, a szybkość transmisji danych do abonenta nie przekracza 56 kbps

B. równoległy, a szybkość transmisji danych do abonenta nie przekracza 56 kbps

C. równoległy, a szybkość transmisji danych do abonenta nie przekracza 14,4 kbps

D. szeregowy, a szybkość transmisji danych do abonenta nie przekracza 14,4 kbps

Eksploatacja i konfiguracja o…

Który z wymienionych algorytmów szyfrowania nie korzysta z kluczy szyfrowania i jest wykorzystywany w sieciach VPN?

A. TEA (Tiny Encryption Algorithm)

B. DES (Data Encryption Standard)

C. AES (Advanced Encryption Standard)

D. RSA (Rivest-Shamir-Adleman cryptosystem)

Eksploatacja i konfiguracja o…

Jaką przepływność ma kanał H12 w sieci ISDN?

A. 8448 kb/s

B. 384 kb/s

C. 64 kb/s

D. 1920 kb/s

Montaż i konfiguracja lokalny…

Dwie stacje robocze w tej samej sieci nie mogą się nawzajem komunikować. Która z poniższych okoliczności może być prawdopodobną przyczyną tego problemu?

A. Różne bramy domyślne stacji roboczych

B. Identyczne adresy IP stacji roboczych

C. Tożsame nazwy użytkowników

D. Inne systemy operacyjne stacji roboczych

Eksploatacja i konfiguracja o…

W obrębie sieci WLAN możemy wyróżnić następujące rodzaje topologii:

A. magistrali i pierścienia

B. pierścienia i gwiazdy

C. gwiazdy i kraty

D. szyny i drzewa

Montaż i konfiguracja lokalny…

Moduł SFP, który jest wymienny i zgodny z normami, odgrywa jaką rolę w urządzeniach sieciowych?

A. zasilania rezerwowego

B. dodatkowej pamięci operacyjnej

C. konwertera mediów

D. interfejsu do diagnostyki

Eksploatacja i konfiguracja o…

Jaki akronim odnosi się do technologii pakietowej, która jednocześnie obsługuje HSDPA i HSUPA, umożliwiając transfer danych z prędkością do 14,4 Mb/s przy pobieraniu oraz do 5,76 Mb/s przy wysyłaniu?

A. GSM (Global System for Mobile Communications)

B. HSPA (3,5G) (High Speed Packet Access)

C. GPRS (2G) (General Packet Radio Service)

D. LTE (Long Term Evolution)

Eksploatacja i konfiguracja o…

Jaką prędkość transmisji oferuje karta sieciowa Gigabit LAN podczas przesyłania danych?

A. 1 000 Gb/s

B. 1 000 Mb/s

C. 1 000 kb/s

D. 1 000 b/s

Eksploatacja i konfiguracja o…

Jakie informacje są zawarte w różnicowej kopii zapasowej?

A. Dane, które zostały dodane od momentu utworzenia ostatniej, jakiejkolwiek kopii zapasowej

B. Określone dane na dysku lub w katalogach

C. Wszystkie dane znajdujące się na dysku

D. Informacje, które zostały zmodyfikowane lub dodane po wykonaniu ostatniej pełnej kopii zapasowej

Montaż i konfiguracja lokalny…

Zestaw zasad do filtrowania ruchu w routerach to

A. MMC (Microsoft Management Console)

B. ACL (Access Control List)

C. ACPI (Advanced Configuration and Power Interface)

D. NNTP (Network News Transfer Protocol)

Eksploatacja i konfiguracja o…

Ile urządzeń komputerowych można połączyć kablem UTP Cat 5e z routerem, który dysponuje 4 portami RJ45, 1 portem RJ11, 1 portem USB oraz 1 portem PWR?

A. 6

B. 5

C. 4

D. 7

Eksploatacja i konfiguracja o…

Funkcjonowanie plotera sprowadza się do drukowania

A. obrazów w technice rastrowej z wykorzystaniem stalowych bolców, które uderzają w papier przy pomocy taśmy barwiącej.

B. tekstów przy użyciu głowicy składającej się z mikrogrzałek na dedykowanym papierze termoczułym.

C. obrazów wektorowych poprzez zmianę pozycji pisaka w kierunku poprzecznym oraz wzdłużnym.

D. tekstów poprzez nanoszenie ich na bęben półprzewodnikowy za pomocą lasera.

Eksploatacja i konfiguracja o…

Jaką wartość ma zysk energetyczny dla anteny izotropowej?

A. 0dBi

B. 0,1 dBi

C. 1dBi

D. 3dBi

Eksploatacja i konfiguracja o…

Jaką rolę pełni serwer Radius (ang. Remote Authentication Dial-In User)?

A. prowadzenie kontroli integralności oraz autentyczności segmentów TCP

B. umożliwienie weryfikacji tożsamości użytkownika zdalnego oraz ustalenie jego uprawnień dostępu i praw w sieci

C. utworzenie kanału komunikacyjnego, który zabezpiecza przed nieuprawnionym dostępem przy pomocy kryptografii

D. gwarantowanie integralności oraz poufności informacji w datagramie IP

Eksploatacja i konfiguracja o…

Sygnał uzyskany poprzez próbkowanie sygnału analogowego, który jest ciągły, nazywamy sygnałem

A. skwantowanym

B. dyskretnym w czasie

C. cyfrowym binarnym

D. o skończonej liczbie poziomów reprezentacji

Eksploatacja i konfiguracja o…

Jak określa się dyspersję spowodowaną różnicami w długościach ścieżek propagacji poszczególnych promieni świetlnych oraz w zróżnicowanych efektywnych prędkościach?

A. Materiałowa

B. Modowa

C. Falowodowa

D. Chromatyczna