Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. 0,4 mA

B. 0,7 mA

C. 0,9 mA

D. 0,6 mA

Eksploatacja i konfiguracja o…

Jaki zakres częstotliwości wykorzystuje modem szerokopasmowy ADSL?

A. od 20 kHz do 1,1 MHz

B. od 20 MHz do 1,1 GHz

C. od 20 Hz do 1,1 THz

D. od 20 Hz do 1,1 kHz

Montaż i konfiguracja lokalny…

Usługi wspierające utrzymanie odpowiedniej kondycji oraz poziomu bezpieczeństwa sieci kontrolowanej przez Serwer Windows to

A. Usługi certyfikatów Active Directory

B. Usługi zasad sieciowych i dostępu sieciowego

C. Usługi wdrażania systemu Windows

D. Usługi zarządzania prawami dostępu w usłudze Active Directory

Eksploatacja i konfiguracja o…

Które z poniższych stwierdzeń na temat komutacji pakietów nie jest poprawne?

A. Uszkodzona trasa zyskuje sprawną alternatywę.

B. Węzeł kieruje pakiet na podstawie informacji z nagłówka.

C. W ruterach występują opóźnienia spowodowane buforowaniem pakietów.

D. Pakiety zawsze przesyłane są tą samą trasą, nawet gdy ta zostanie uszkodzona.

Montaż i konfiguracja lokalny…

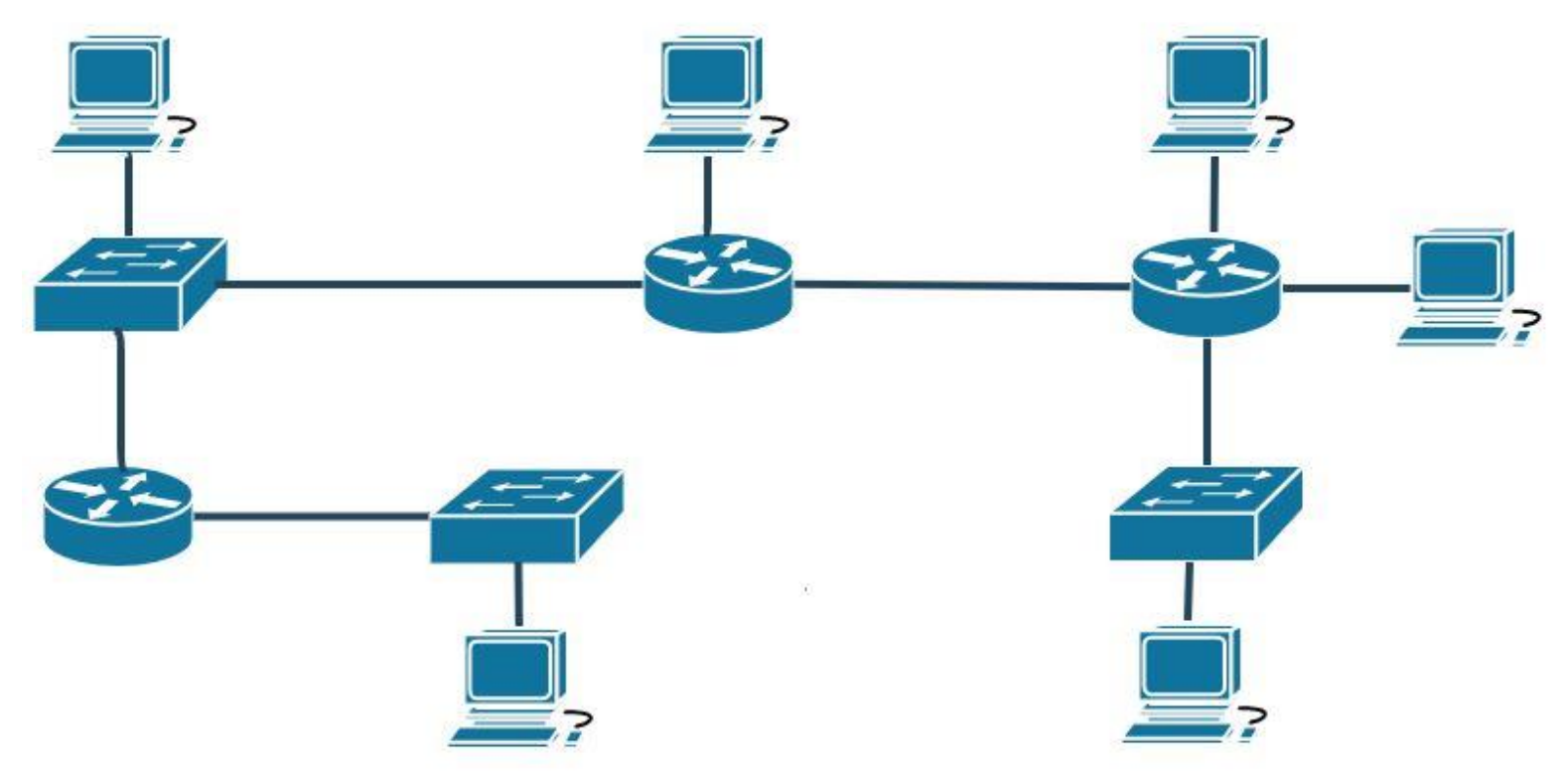

Ile domen rozgłoszeniowych istnieje w sieci o schemacie przedstawionym na rysunku, jeżeli przełączniki pracują w drugiej warstwie modelu ISO/OSI z konfiguracją domyślną?

A. 7

B. 9

C. 5

D. 11

Eksploatacja i konfiguracja o…

Sygnalizacja abonencka z użyciem prądu przemiennego, która korzysta z sygnałów w zakresie częstotliwości 300 ÷ 3400 Hz, to sygnalizacja

A. w paśmie

B. w szczelinie

C. poza szczeliną

D. poza pasmem

Montaż i konfiguracja lokalny…

Do zdalnego administrowania stacjami roboczymi nie używa się

A. programu Wireshark

B. programu TeamViewer

C. pulpitu zdalnego

D. programu UltraVNC

Eksploatacja i konfiguracja o…

Utrata sygnału w torze radiowym to

A. parametr określający zasięg

B. stała tłumienność

C. cykliczny wzrost tłumienności

D. chwilowy wzrost tłumienności

Eksploatacja i konfiguracja o…

Jaką liczbę punktów komutacyjnych posiada pojedynczy komutator prostokątny z pełnym dostępem, mający 8 wejść i 4 wyjścia?

A. 12 punktów komutacyjnych

B. 64 punkty komutacyjne

C. 32 punkty komutacyjne

D. 16 punktów komutacyjnych

Eksploatacja i konfiguracja o…

Aby zabezpieczyć dane oraz system operacyjny komputera podłączonego do Internetu przed złośliwym oprogramowaniem, konieczne jest zainstalowanie na nim

A. najświeższą wersję przeglądarki

B. filtru antyspamowego.

C. oprogramowania antyadware.

D. programu antywirusowego.

Eksploatacja i konfiguracja o…

Sinus maksymalnego dozwolonego kąta pomiędzy promieniem wchodzącym a osią światłowodu wynosi dla światłowodów wielomodowych

A. dyspersja chromatyczna

B. dyspersja modowa

C. apertura numeryczna

D. indeks kroku

Eksploatacja i konfiguracja o…

Który kabel powinno się wybrać do stworzenia sieci teleinformatycznej w obszarze, w którym występują intensywne zakłócenia elektromagnetyczne?

A. 4-parowy UTP Cat 5e

B. Światłowodowy wielomodowy

C. 2-żyłowy nieekranowany TDY

D. 4-parowy UTP Cat 6

Eksploatacja i konfiguracja o…

Aby obliczyć przepływność binarną systemu plezjochronicznego E1, należy

A. pomnożyć częstotliwość próbkowania, liczbę bitów w jednej szczelinie oraz liczbę szczelin czasowych

B. podzielić wartość przepływności binarnej sygnału E4 przez 64

C. podzielić wartość przepływności binarnej sygnału E2 przez 8

D. pomnożyć dolną częstotliwość pasma, liczbę szczelin czasowych oraz liczbę bitów w jednej szczelinie

Eksploatacja i konfiguracja o…

Usługa znana jako CLIRO - Calling Line Identification Restriction Override pozwala na

A. ominięcie blokady wyświetlania numeru abonenta dzwoniącego

B. zawieszenie połączenia

C. blokadę wyświetlania numeru abonenta podłączonego

D. przekierowywanie połączeń na dowolnie wybrany numer

Eksploatacja i konfiguracja o…

Który komponent modemu przetwarza cyfrowe dane z analogowego sygnału pochodzącego z linii telefonicznej?

A. Regenerator

B. Konwerter

C. Demodulator

D. Modulator

Eksploatacja i konfiguracja o…

Największe pasmo transmisji sygnału charakteryzuje się

A. skrętka

B. kabel energetyczny

C. kabel koncentryczny

D. światłowód

Eksploatacja i konfiguracja o…

Jak określa się stację do nadawania i odbierania sygnału, która zapewnia użytkownikom końcowym łączność radiową z siecią telefonii komórkowej GSM?

A. MSC (Mobile switching centre)

B. BTS (base transceiver station)

C. HLR (Home Location Register)

D. VLR (Visitor Location Register)

Eksploatacja i konfiguracja o…

Jaka jest najwyższa prędkość, z jaką modem ADSL2 lub ADSL2+ może przesyłać dane w kierunku up stream, w paśmie do 138 kHz?

A. 512 kb/s

B. 256 kb/s

C. 1500 kbit/s

D. 2048 kbit/s

Eksploatacja i konfiguracja o…

Podczas wykonywania prac budowlanych doszło do uszkodzenia kabla UTP CAT 5e, który stanowi element sieci strukturalnej. Jak powinno się postąpić, aby naprawić tę usterkę?

A. Zlutować końce przerwanych przewodów.

B. Wymienić cały odcinek kabla.

C. Zastosować kostkę elektryczną do połączenia przewodów.

D. Połączyć przerwane końce przewodów.

Montaż i konfiguracja lokalny…

Wynik wykonania którego polecenia widoczny jest na fragmencie zrzutu z ekranu?

| Network Destination | Netmask | Gateway | Interface | Metric |

|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.65 | 50 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 |

| 127.0.0.1 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 127.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 169.254.0.0 | 255.255.0.0 | On-link | 169.254.189.240 | 281 |

| 169.254.189.240 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 169.254.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 192.168.0.0 | 255.255.255.0 | On-link | 192.168.0.65 | 306 |

| 192.168.0.65 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.0.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.56.0 | 255.255.255.0 | On-link | 192.168.56.1 | 281 |

| 192.168.56.1 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 192.168.56.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 127.0.0.1 | 331 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.0.65 | 306 |

| 224.0.0.0 | 240.0.0.0 | On-link | 169.254.189.240 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 255.255.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

A. ipconfig /all

B. ipconfig

C. netstat -r

D. netstat -a

Eksploatacja i konfiguracja o…

Protokół ICMP (Internet Control Message Protocol) nie dostarcza informacji ruterowi lub hostowi o

A. przesyłaniu przez pakiety złośliwego oprogramowania

B. zmianie wcześniej ustalonej trasy przez jeden z pośredniczących routerów

C. braku dostępnej pamięci buforowej do przechowywania datagramu

D. niemożności dostarczenia datagramu do celu

Eksploatacja i konfiguracja o…

Jakie znaczenie ma pojęcie "hotspot"?

A. Port switcha działający w trybie "access"

B. Otwarty dostęp do sieci Internet

C. Domyślna brama rutera

D. Część urządzenia, która najczęściej ulega awarii

Eksploatacja i konfiguracja o…

W łączu abonenckim sygnał tonowy o ciągłej emisji oznacza

A. nieosiągalność numeru

B. zgłoszenie centrali

C. zajętość numeru

D. połączenie oczekujące

Eksploatacja i konfiguracja o…

Który typ zdarzenia w linii miedzianej na ekranie reflektometru TDR jest zobrazowany w sposób pokazany na rysunku?

A. Naciągnięty przewód.

B. Zwarcie.

C. Niepełna przerwa.

D. Rozwarcie.

Montaż i konfiguracja lokalny…

Aby zabezpieczyć system Windows przed nieautoryzowanym dostępem poprzez ograniczenie liczby nieudanych prób logowania, należy ustawić

A. Zasady grup, Opcje zabezpieczeń

B. Zasady grup, Zasady konta

C. Panel Sterowania, Konta użytkowników

D. Panel Sterowania, Zaporę systemu Windows

Eksploatacja i konfiguracja o…

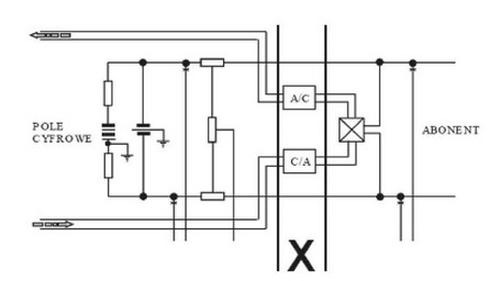

Fragment schematu oznaczony symbolem X na zamieszczonym schemacie abonenckiego zespołu liniowego AZL realizuje

A. zabezpieczenie.

B. nadzór.

C. kodowanie.

D. testowanie.

Montaż i konfiguracja lokalny…

Aby oddzielić komputery w sieci, które posiadają ten sam adres IPv4 i są połączone z przełącznikiem zarządzalnym, należy przypisać

A. niewykorzystane interfejsy do różnych VLAN-ów

B. statyczne adresy MAC komputerów do aktywnych interfejsów

C. statyczne adresy MAC komputerów do niewykorzystanych interfejsów

D. aktywnych interfejsów do różnych VLAN-ów

Montaż i konfiguracja lokalny…

Zadaniem serwera jest rozgłaszanie drukarek w obrębie sieci, kolejka zadań do wydruku oraz przydzielanie uprawnień do korzystania z drukarek?

A. DHCP

B. plików

C. wydruku

D. FTP

Eksploatacja i konfiguracja o…

Charakterystyczną cechą pamięci ROM w routerze jest to, że

A. zawiera pamięć podręczną dla protokołu ARP

B. zachowuje zawartość po wymianie lub ponownym uruchomieniu rutera

C. przechowuje program uruchomieniowy (bootstrap) i kluczowe oprogramowanie systemu operacyjnego

D. przechowuje pliki konfiguracji początkowej oraz ich kopie zapasowe

Eksploatacja i konfiguracja o…

Jak można zweryfikować wersję BIOS aktualnie zainstalowaną na komputerze, nie uruchamiając ponownie urządzenia z systemem Windows 10, wykonując polecenie w wierszu poleceń?

A. systeminfo

B. ipconfig

C. hostname

D. timeout

Montaż i konfiguracja lokalny…

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

A. routing

B. Direct Access oraz VPN (RAS)

C. serwer proxy aplikacji sieci Web

D. przekierowanie HTTP

Eksploatacja i konfiguracja o…

Numeracja DDI (Direct Dial-In) w telefonicznych centralach z linią ISDN polega na tym, że wewnętrzny numer telefonu jest

A. jednocześnie końcówką numeru miejskiego, a dla każdego użytkownika centrali istnieje wspólny numer miejski

B. przypisany do wszystkich użytkowników, a dzięki wybieraniu tonowemu centrala nawiązuje połączenie z numerem wewnętrznym

C. przypisany jednocześnie do kilku użytkowników wewnętrznych centrali telefonicznej

D. jednocześnie końcówką numeru miejskiego, a każdy użytkownik wewnętrzny centrali telefonicznej ma przypisany swój własny numer miejski

Eksploatacja i konfiguracja o…

Złącze DVI-i w komputerze używane jest do podłączenia

A. drukarki

B. głośników

C. monitora

D. joysticka

Eksploatacja i konfiguracja o…

Jak nazywa się procedura, która weryfikuje kluczowe komponenty komputera podczas jego uruchamiania?

A. BIOS

B. S.M.A.R.T.

C. MBR

D. POST

Eksploatacja i konfiguracja o…

W dokumentacji technicznej telefonu ISDN znajduje się informacja, że urządzenie realizuje funkcję CLIP (Calling Line Identification Presentation). Ta funkcja polega na

A. blokowaniu wyświetlania numeru łącza przychodzącego

B. wyświetlaniu numeru telefonu przy połączeniu przychodzącym

C. wyświetlaniu numeru telefonu przy połączeniu wychodzącym

D. blokowaniu wyświetlania numeru łącza inicjującego

Eksploatacja i konfiguracja o…

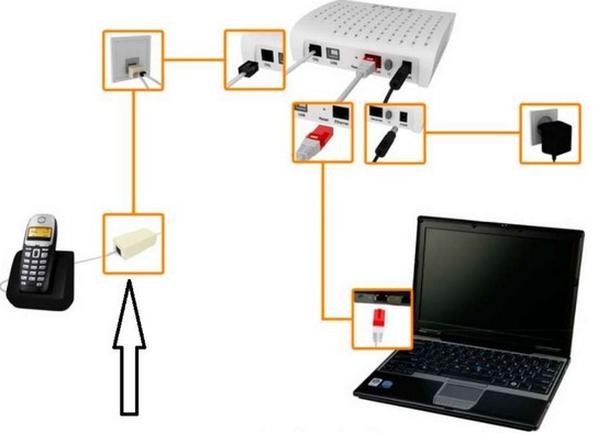

Na rysunku strzałką wskazano filtr

A. selektywny.

B. górnoprzepustowy.

C. szerokopasmowy.

D. dolnoprzepustowy.

Eksploatacja i konfiguracja o…

Podaj komendę systemu operacyjnego Linux, która sprawdza logiczną integralność systemu plików?

A. df

B. regedit

C. chkdsk

D. fsck

Eksploatacja i konfiguracja o…

Która z usług odpowiada za konwersję adresów prywatnych na publiczne oraz na odwrót w granicach sieci LAN i WAN?

A. VPN (Virtual Private Network)

B. IPS (Intrusion Prevention System)

C. DHCP (Dynamic Host Configuration Protocol)

D. NAT (Network Address Translation)

Eksploatacja i konfiguracja o…

Dokonano pomiaru poziomu sygnału na początku oraz na końcu toru przesyłowego. Na początku toru sygnał wynosił 20 dB, a na końcu 5 dB. Jaką wartość ma tłumienność toru?

A. -15 dB

B. -4 dB

C. 15 dB

D. 4 dB

Eksploatacja i konfiguracja o…

Komutacja kanałów to proces polegający na

A. przesyłaniu danych pomiędzy stacjami końcowymi, przy czym wiadomości te mogą być przez pewien czas przechowywane w węzłach sieci przed dalszym przesłaniem

B. tworzeniu na życzenie połączenia pomiędzy dwiema lub większą liczbą stacji końcowych, które jest dostępne dla nich wyłącznie do momentu rozłączenia

C. przesyłaniu informacji, gdzie trasa poszczególnych pakietów jest ustalana indywidualnie

D. wyznaczeniu jednolitej, wirtualnej trasy, która obowiązuje dla wszystkich pakietów w przesyłanej wiadomości