Filtrowanie pytań

Planowana sieć przypisana jest do klasy C. Sieć została podzielona na 4 podsieci, w których każda z nich obsługuje 62 urządzenia. Która z wymienionych masek będzie odpowiednia do realizacji tego zadania?

Która z licencji dotyczy oprogramowania, które jest udostępniane bez opłat, ale posiada funkcjonalność wyświetlania reklam?

W specyfikacji płyty głównej znajduje się informacja, że podstawka pod procesor ma oznaczenie Socket A Type 462. Które procesory mogą być zainstalowane na tej płycie?

Aby obliczyć przepływność strumienia cyfrowego generowanego przez pojedynczą rozmowę telefoniczną, należy pomnożyć liczbę bitów przypadających na jedną próbkę przez

Jakie jest natężenie ruchu telekomunikacyjnego w ciągu doby na jednej linii, jeśli jest ona używana przez 12 h?

Jaką rolę odgrywa parametr boot file name w serwerze DHCP?

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Oblicz codzienny koszt zużycia energii elektrycznej przez komputer, który działa przez 4 godziny w ciągu dnia. Moc, którą pobiera zestaw, wynosi 0,5 kW. Cena za 1 kWh to 0,15 zł?

Który z programów został przedstawiony poniżej?

To najnowsza wersja klienta działającego na różnych platformach, cenionego na całym świecie przez użytkowników, serwera wirtualnej sieci prywatnej, umożliwiającego utworzenie połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie przy użyciu kluczy, a także certyfikatów, nazwy użytkownika oraz hasła, a w wersji dla Windows dodatkowo oferującego karty.

Która usługa sieci ISDN pozwala na natychmiastowe, bezwarunkowe przesyłanie połączeń na inny, wybrany numer wskazany w momencie aktywacji usługi?

Aby zrealizować telekomunikacyjną sieć abonencką w budynku mieszkalnym, powinno się wykorzystać kabel

Standard Transport Layer Security (TLS) stanowi rozwinięcie protokołu

Komputery połączone w sieć mają ustawione we właściwościach protokołu TCP/IP adresy IP i maski, które zamieszczono w tabelce. Jaką strukturę tworzą te komputery?

| Adres IP | Maska |

| 10.1.61.10 | 255.0.0.0 |

| 10.2.61.11 | 255.0.0.0 |

| 10.3.63.10 | 255.0.0.0 |

| 10.4.63.11 | 255.0.0.0 |

| 10.5.63.12 | 255.0.0.0 |

Jaką cechę posiada dysk SSD?

Który z poniższych adresów mógłby pełnić rolę adresu IP bramy domyślnej dla urządzenia o adresie 192.168.30.1/24?

Jaki protokół umożliwia przeglądanie stron www w przeglądarkach internetowych poprzez szyfrowane połączenie?

Protokół SNMP (ang. Simple Network Management Protocol) jest wykorzystywany w modelu TCP/IP na poziomie

Jaki modem powinien być użyty do aktywacji usługi Neostrada z maksymalnymi prędkościami transmisji 2048/256 kbit/s?

Na komputerze z systemem Windows XP może być zainstalowane złośliwe oprogramowanie, prawdopodobnie typu spyware. Jakie polecenie należy wykorzystać, aby sprawdzić zestaw aktywnych połączeń sieciowych?

Jakie jest obciążenie łącza, jeśli wartość Erlanga wynosi 0,25?

W ustawieniach haseł w systemie Windows Server aktywowana jest opcja hasło musi spełniać wymagania dotyczące złożoności. Ile minimalnie znaków powinno mieć hasło użytkownika?

Użytkownik, którego profil jest tworzony przez administratora systemu i przechowywany na serwerze, ma możliwość logowania na każdym komputerze w sieci oraz modyfikacji ustawień. Jak nazywa się ten profil?

Właściwością charakterystyczną lokalnej wirtualnej sieci, znanej jako sieć natywna, jest

Czy zapora systemu Windows jest standardowo aktywna dla

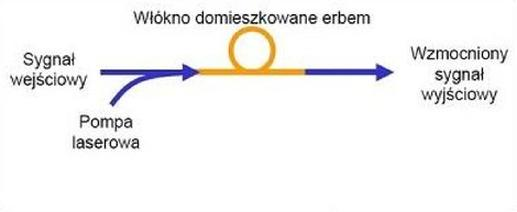

Który wzmacniacz światłowodowy został przedstawiony na rysunku?

Przed przystąpieniem do wymiany karty ISDN w centrali telefonicznej, co należy zrobić?

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Jaki rodzaj wykresu w programie do arkuszy kalkulacyjnych powinno się zastosować, aby zaprezentować procentowy udział poszczególnych wartości w całości?

Które polecenie systemu Windows zostało zastosowane do sprawdzenia połączenia z serwerem DNS?

| 1 | <1 ms | <1 ms | <1 ms | livebox.home [192.168.1.1] |

| 2 | 44 ms | 38 ms | 33 ms | wro-bng1.tpnet.pl [80.50.118.234] |

| 3 | 34 ms | 39 ms | 33 ms | wro-r2.tpnet.pl [80.50.119.233] |

| 4 | 33 ms | 33 ms | 33 ms | 212.244.172.106 |

| 5 | 33 ms | 33 ms | 32 ms | dns2.tpsa.pl [194.204.152.34] |

| Trace complete. | ||||