Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. Power Management Setup

B. Advanced Chipset Features

C. Standard CMOS Features

D. Advanced BIOS Features

Eksploatacja i konfiguracja o…

Sygnał zgłoszenia z centrali jest przesyłany do abonenta jako

A. sygnał tonowy ciągły, o częstotliwości 400 do 450 Hz

B. impulsy o częstotliwości 15 do 25 Hz

C. sygnał tonowy przerywany, o częstotliwości 400 do 450 Hz

D. impulsy o częstotliwości 16 kHz

Eksploatacja i konfiguracja o…

Który adres docelowy IPv6 nie jest kierowany poza pojedynczy węzeł sieci i nie jest przesyłany przez routery?

A. ::1/128

B. ff00::/8

C. ::/128

D. 2001:db8:0:1::1

Eksploatacja i konfiguracja o…

Na podstawie danych zawartych w ofercie cenowej zaproponuj klientowi zakup kserokopiarki o najniższych kosztach rocznej eksploatacji (365 dni). Klient kopiuje dziennie 100 stron.

| Oferta cenowa kserokopiarek | ||||

|---|---|---|---|---|

| Typ kserokopiarki | Kserokopiarka I | Kserokopiarka II | Kserokopiarka III | Kserokopiarka IV |

| Cena zakupu | 2600 zł | 4500 zł | 4000 zł | 3000 zł |

| Koszt tonera | 500 zł | 350 zł | 400 zł | 450 zł |

| Wydajność przy ok. 5% pokryciu powierzchni | 3650 | 3650 | 3650 | 3650 |

A. Kserokopiarka IV

B. Kserokopiarka I

C. Kserokopiarka III

D. Kserokopiarka II

Eksploatacja i konfiguracja o…

Jaką informację niesie komunikat Reboot and Select proper Boot device or Insert Boot Media in selected Boot device and press a key, który pojawia się w trakcie wykonywania procedur POST?

A. Dysk startowy lub plik startowy jest uszkodzony bądź został usunięty

B. Port USB w komputerze uległ uszkodzeniu

C. Napęd CD/DVD nie działa poprawnie

D. Uszkodzona pamięć przenośna została podłączona do portu USB

Eksploatacja i konfiguracja o…

Którego telefonu dotyczy przedstawiona specyfikacja?

| Parametry telefonu: | |

|---|---|

| ■ | menu w języku polskim / angielskim |

| ■ | czytelny, podświetlany wyświetlacz z dwoma krojami czcionek |

| ■ | 12 programowalnych klawiszy z sygnalizacją LED |

| ■ | wygodne klawisze z ABS – klikowe |

| ■ | różne rodzaje dzwonków – sygnały dla połączeń przychodzących z zewnątrz, z sieci firmowej i bramofonu |

| ■ | nawigacja podobna do aparatów komórkowych, klawisze nawigacyjne |

| ■ | poruszanie się po menu za pomocą klawiszy „do przodu", „wstecz", „góra", „dół" |

| ■ | kontekstowe działanie klawiszy (+, –) – głośniej / ciszej |

| ■ | sygnalizacja stanu numerów wewnętrznych i linii miejskich |

| ■ | optyczna sygnalizacja dzwonienia i nieodebranych połączeń |

| ■ | podręczny spis połączeń wykonywanych, odebranych i nieodebranych |

| ■ | blokada telefonu (indywidualny zamek kodowy) |

| ■ | dostęp do dwóch książek telefonicznych (publicznej i prywatnej) oraz spisu numerów wewnętrznych |

| ■ | konfiguracja jako interkom (np. do sekretarki) |

| ■ | możliwość sterowania trybami pracy centrali |

| ■ | funkcja „domofon" (przypisany dzwonek, domofon, otwieranie drzwi) |

| ■ | zasilanie z centrali |

| ■ | możliwość dołączenia 5 konsol rozszerzających |

| ■ | słuchawki nagłowne – obsługa lub współpraca |

| ■ | połączenie z centralą jedną parą przewodów |

A. Telefonu komórkowego.

B. Telefonu systemowego.

C. Telefonu analogowego.

D. Telefonu VoIP.

Eksploatacja i konfiguracja o…

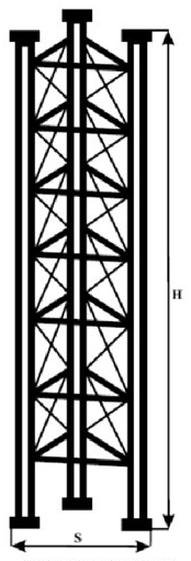

Na rysunku pokazano element konstrukcji stosowany do budowy masztów telekomunikacyjnych

A. rurowych.

B. słupowych.

C. kratownicowych.

D. linowych.

Eksploatacja i konfiguracja o…

Koncentrator (ang. hub) jest urządzeniem

A. łączącym komputery w topologii gwiazdy

B. dzielącym sieć lokalną na osobne domeny kolizji

C. dzielącym sieć lokalną na podsieci

D. łączącym komputery w topologii pierścienia

Montaż i konfiguracja lokalny…

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

A. Transmission Control Protocol (TCP)

B. Internet Group Management Protocol (IGMP)

C. Interior Gateway Protocol (IGP)

D. Internet Message Access Protocol (IMAP)

Eksploatacja i konfiguracja o…

W jakim medium transmisji sygnał jest najmniej narażony na zakłócenia radioelektryczne?

A. W kablu światłowodowym

B. W skrętce komputerowej nieekranowanej

C. W skrętce komputerowej ekranowanej

D. W kablu koncentrycznym

Eksploatacja i konfiguracja o…

Jakie oznaczenie jest przypisane do kabla światłowodowego?

A. XzTkMXpw

B. YTKSYekW

C. J-H(St)H

D. Z-XOTktsd

Eksploatacja i konfiguracja o…

W jakich jednostkach wyraża się zysk energetyczny anteny w porównaniu do dipola półfalowego?

A. dB

B. dBc

C. dBd

D. dBi

Eksploatacja i konfiguracja o…

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

A. zawieszenie połączenia

B. zestawianie połączenia

C. rozmowa

D. preselekcja

Eksploatacja i konfiguracja o…

Jak definiuje się dokładność przetwornika C/A?

A. różnica między zmierzoną a przewidywaną wartością napięcia wejściowego

B. iloraz wartości napięcia wejściowego zmierzonej do przewidywanej

C. różnica pomiędzy zmierzoną a zakładaną wartością napięcia wyjściowego

D. iloczyn wartości napięcia wyjściowego zmierzonej oraz przewidywanej

Eksploatacja i konfiguracja o…

Linia idealna, w której nie występują straty, posiada

A. nieskończoną rezystancję i nieskończoną upływność

B. zerową rezystancję i zerową upływność

C. nieskończoną rezystancję i zerową upływność

D. zerową rezystancję i nieskończoną upływność

Eksploatacja i konfiguracja o…

Czy kompresja cyfrowa sygnału prowadzi do

A. wzrostu ilości danych i zmniejszenia przepływności tego sygnału

B. redukcji ilości danych oraz obniżenia przepływności tego sygnału

C. wzrostu ilości danych oraz zwiększenia przepływności tego sygnału

D. redukcji ilości danych i wzrostu przepływności tego sygnału

Eksploatacja i konfiguracja o…

Głównym zadaniem pola komutacyjnego w systemie telekomunikacyjnym jest

A. organizacja zasobów systemu telekomunikacyjnego

B. umożliwienie nawiązywania połączeń pomiędzy łączami prowadzącymi do węzła komutacyjnego

C. zapewnienie ciągłości działania węzła komutacyjnego

D. umożliwienie podłączenia łączy sygnalizacyjnych dla sygnalizacji wspólnokanałowej

Eksploatacja i konfiguracja o…

Który typ licencji umożliwia korzystanie z w pełni funkcjonalnego oprogramowania bez opłat jedynie przez określony czas lub liczbę uruchomień?

A. Trial

B. GNU GPL

C. Freeware

D. Demo

Eksploatacja i konfiguracja o…

Jakie polecenie pozwala na wyświetlenie oraz modyfikację tabeli translacji adresów IP do adresów MAC?

A. ping

B. nslookup

C. arp

D. traceroute

Eksploatacja i konfiguracja o…

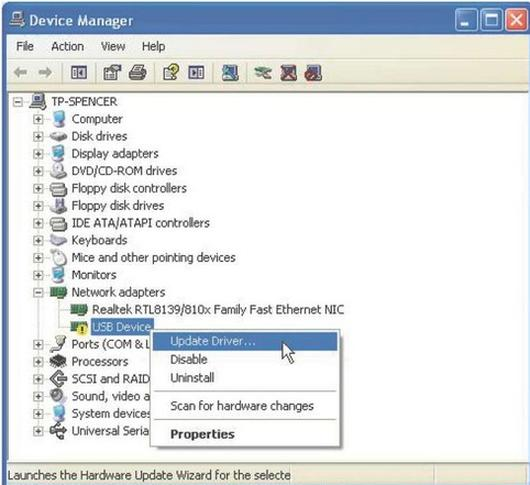

Zrzut ekranowy przedstawiony na rysunku prezentuje uruchamianie

A. aktualizacji nowej pamięci USB.

B. odinstalowania sterownika karty sieciowej.

C. odinstalowania instalacji nowej pamięci USB.

D. aktualizacji sterownika karty sieciowej.

Eksploatacja i konfiguracja o…

Rysunek przedstawia kartę interfejsu rutera posiadającą porty

A. tylko Gigabit Ethernet miedziane.

B. Gigabit Ethernet miedziane i optyczne.

C. Fast Ethernet miedziane i optyczne.

D. tylko Fast Ethernet miedziane.

Montaż i konfiguracja lokalny…

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

A. 255.255.255.192

B. 255.255.255.240

C. 255.255.255.128

D. 255.255.255.224

Eksploatacja i konfiguracja o…

Jakie medium transmisyjne jest stosowane w sieciach LAN do przesyłania danych z prędkością 1Gbps na odległość przekraczającą 500 m?

A. Kabel RG-58

B. Kabel UTP Cat 6

C. Światłowód jednomodowy

D. Fale radiowe 2,4 GHz

Eksploatacja i konfiguracja o…

Regenerator (repeater) to element sieciowy służący do

A. przywracania zniekształconym impulsom ich pierwotnej formy

B. dzielenia lokalnej sieci na oddzielne domeny kolizji

C. konwertowania danych cyfrowych na analogowe sygnały elektryczne

D. łączenia sieci kablowej z bezprzewodową

Eksploatacja i konfiguracja o…

Sterowniki w systemie operacyjnym komputera są instalowane w celu zapewnienia

A. zwiększenia wydajności transmisji danych pomiędzy procesorem a koprocesorem

B. sprawnego działania systemu operacyjnego

C. obserwacji pracy procesora

D. prawidłowego funkcjonowania urządzenia, którego dotyczy sterownik

Eksploatacja i konfiguracja o…

Na podstawie fragmentu instrukcji konfiguracji telefonu ISDN określ, którą kombinację klawiszy należy wcisnąć, aby wpisać pod numerem telefonu (wielkość liter bez znaczenia) słowo Ola.

| Przycisk | Pierwsze naciśnięcie | Znaki alfanumeryczne, duże litery | Znaki alfanumeryczne, małe litery |

|---|---|---|---|

| 1 | cyfra 1 | - . ? ! , : ; 1 ' " | - . ? ! , : ; 1 ' " |

| 2 | cyfra 2 | A B C 2 Ą Ć Â Á | a b c 2 ą ć â á |

| 3 | cyfra 3 | D E F 3 Ę | d e f 3 ę ê |

| 4 | cyfra 4 | G H I 4 Ź | g h i 4 Ë |

| 5 | cyfra 5 | J K L 5 Ł | j k l 5 ł |

| 6 | cyfra 6 | M N O 6 Ń Ó Ô | m n o 6 ń ó ô |

| 7 | cyfra 7 | P Q R S 7 Ś Š | p q r s 7 ś ß s |

| 8 | cyfra 8 | T U V 8 Ü | t u v 8 ü |

| 9 | cyfra 9 | W X Y Z 9 Ż Ź | w x y z 9 ó ż ź |

| 0 | cyfra 0 | + 0 | + 0 |

| * | znak * | * ( ) = % @ & $ | * ( ) = % @ & $ |

| # | znak # | spacja # | spacja # |

A. Sześć razy cyfrę 6, trzy razy cyfrę 5, raz cyfrę 1.

B. Sześć razy cyfrę 6, trzy razy cyfrę 4, raz cyfrę 1.

C. Trzy razy cyfrę 6, trzy razy cyfrę 5, raz cyfrę 2.

D. Trzy razy cyfrę 6, trzy razy cyfrę 4, raz cyfrę 2.

Eksploatacja i konfiguracja o…

Wskaż komponent sieci GSM, który nie uczestniczy w nawiązywaniu połączeń pomiędzy abonentami tej sieci, korzystającymi z klasycznych usług.

A. SCP (Service Control Point)

B. HLR (Home Location Register)

C. VLR (Visitor Location Register)

D. MSC (Mobile Switching Centre)

Montaż i konfiguracja lokalny…

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

L2 Features • MAC Address Table: 8K

• Flow Control

• 802.3x Flow Control

• HOL Blocking Prevention

• Jumbo Frame up to 10,000 Bytes

• IGMP Snooping

• IGMP v1/v2 Snooping

• IGMP Snooping v3 Awareness

• Supports 256 IGMP groups

• Supports at least 64 static multicast addresses

• IGMP per VLAN

• Supports IGMP Snooping Querier

• MLD Snooping

• Supports MLD v1/v2 awareness

• Supports 256 groups

• Fast Leave

• Spanning Tree Protocol

• 802.1D STP

• 802.1w RSTP • Loopback Detection

• 802.3ad Link Aggregation

• Max. 4 groups per device/8 ports per group (DGS-1210-08P)

• Max. 8 groups per device/8 ports per group (DGS-1210-

16/24/24P)

• Max. 16 groups per device/8 ports per group (DGS-1210-48P)

• Port Mirroring

• One-to-One, Many-to-One

• Supports Mirroring for Tx/Rx/Both

• Multicast Filtering

• Forwards all unregistered groups

• Filters all unregistered groups

• LLDP, LLDP-MED

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

A. Przełącznik.

B. Ruter.

C. Zapora sieciowa.

D. Koncentrator.

Montaż i konfiguracja lokalny…

W Active Directory, zbiór składający się z jednej lub wielu domen, które dzielą wspólny schemat oraz globalny katalog, określa się mianem

A. lasem

B. liściem

C. siatką

D. gwiazdą

Eksploatacja i konfiguracja o…

Jaką przepustowość ma kanał typu D w ISDN PRA?

A. 16 Mbps

B. 64 Mbps

C. 16 kbps

D. 64 kbps

Montaż i konfiguracja lokalny…

Adres IP (ang. Internet Protocol Address) to

A. logiczny adres komputera.

B. indywidualny numer produkcyjny urządzenia.

C. jedyną nazwą symboliczną urządzenia.

D. fizyczny adres komputera.

Eksploatacja i konfiguracja o…

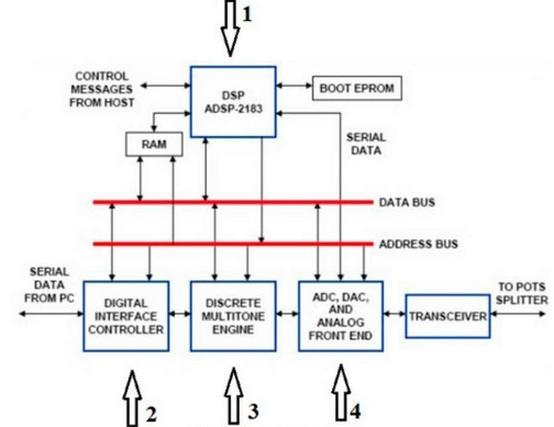

Którą cyfrą na schemacie blokowym modemu ADSL oznaczono procesor sygnałowy?

A. 3

B. 4

C. 1

D. 2

Montaż i konfiguracja lokalny…

Poniżej przedstawiono wynik polecenia ipconfig /all Jaką bramę domyślną ma diagnozowane połączenie?

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Karta Intel(R) PRO/1000 MT Desktop Adapter #2

Physical Address. . . . . . . . . : 08-00-27-69-1E-3D

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::d41e:56c7:9f70:a3e5%13(Preferred)

IPv4 Address. . . . . . . . . . . : 70.70.70.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.0.0.0

IPv4 Address. . . . . . . . . . . : 172.16.0.100(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 70.70.70.70

DHCPv6 IAID . . . . . . . . . . . : 319291431

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-28-11-7D-57-08-00-27-EB-E4-76

DNS Servers . . . . . . . . . . . : 8.8.8.8

NetBIOS over Tcpip. . . . . . . . : Enabled

A. fe80::d41e:56c7:9f70:a3e5%13

B. 70.70.70.70

C. 172.16.0.100

D. 08-00-27-69-1E-3D

Eksploatacja i konfiguracja o…

Który prefiks protokołu IPv6 jest zarezerwowany dla adresów globalnych?

A. 2000::/3

B. FE80::/10

C. FC00::/7

D. ::/128

Eksploatacja i konfiguracja o…

W technologii xDSL, usługa POTS korzysta z naturalnego pasma przenoszenia w kanale o szerokości

A. 6 kHz

B. 2 kHz

C. 4 kHz

D. 8 kHz

INF.08 Pytanie 1036

Eksploatacja i konfiguracja o…

Który element osprzętu komputerowego został przedstawiony na zdjęciu?

A. Karta sieciowa.

B. Bramka VoIP.

C. Analogowy modem komputerowy.

D. Karta modemu ISDN.

Montaż i konfiguracja lokalny…

Urządzenie sieciowe typu most (ang. Bridge) działa w:

A. osiemnej warstwie modelu OSI

B. nie ocenia ramki pod względem adresu MAC

C. jest urządzeniem klasy store and forward

D. pierwszej warstwie modelu OSI

Eksploatacja i konfiguracja o…

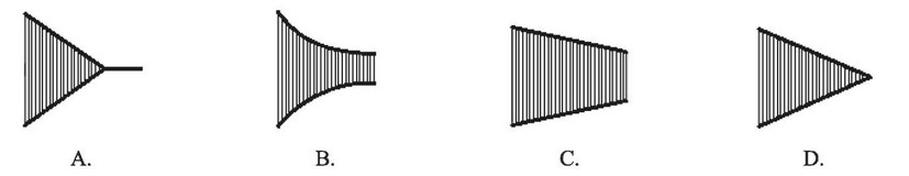

Który z rysunków przedstawia sygnał zmodulowany o współczynniku głębokości modulacji m=1 (m=100%)?

A. B.

B. D.

C. C.

D. A.

Eksploatacja i konfiguracja o…

Jaką cechę ma kod, w którym dwubitowe sekwencje danych są reprezentowane przez jeden z czterech dostępnych poziomów amplitudy?

A. NRZ-M

B. CMI

C. Manchester

D. 2B1Q

Eksploatacja i konfiguracja o…

Jaką maksymalną wartość tłumienności światłowodu jednomodowego dla długości fali 1310 nm podaje norma G.652.C?

A. 0,4 dB/km

B. 0,1 dB/km

C. 1,0 dB/km

D. 2,0 dB/km