Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. wadliwej klawiatury

B. braku sygnału na klawiaturze

C. sytuacji, w której jeden z przycisków mógł zostać wciśnięty i jest zablokowany

D. braku połączenia komputera z klawiaturą

Eksploatacja i konfiguracja o…

Do wyznaczenia tłumienia włókna światłowodowego metodą odcięcia stosuje się

A. źródło światła oraz miernik mocy optycznej

B. generator i poziomoskop

C. reflektometr TDR

D. reflektometr OTDR

Montaż i konfiguracja lokalny…

Firma zamierza stworzyć lokalną sieć komputerową, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart Wi-Fi. Połączenie z Internetem zapewnia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z wymienionych urządzeń sieciowych jest wymagane, aby sieć mogła prawidłowo funkcjonować i uzyskać dostęp do Internetu?

A. Przełącznik 16 portowy

B. Przełącznik 8 portowy

C. Wzmacniacz sygnału bezprzewodowego

D. Access Point

Eksploatacja i konfiguracja o…

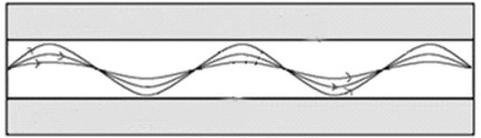

Rysunek przedstawia przebieg promieni świetlnych we włóknie światłowodowym

A. jednomodowym skokowym.

B. wielomodowym gradientowym.

C. jednomodowym gradientowym.

D. wielomodowym skokowym.

Montaż i konfiguracja lokalny…

Standardowa sekwencja przetwarzania zasad grupowych w systemie Windows jest następująca:

A. jednostka organizacyjna – domena – lokacja – lokalny komputer

B. lokacja – domena – jednostka organizacyjna – lokalny komputer

C. domena – lokacja – jednostka organizacyjna – lokalny komputer

D. lokalny komputer – lokacja – domena – jednostka organizacyjna

Eksploatacja i konfiguracja o…

Jakim materiałem jest liniowo związane napięcie elektryczne z natężeniem prądu elektrycznego?

A. Szkło

B. Miedź

C. Krzem

D. Polietylen

Eksploatacja i konfiguracja o…

Rozdzielenie jednego strumienia danych na wiele kanałów fizycznych to

A. Code Division Multiplexing

B. routing

C. Wavelength Division Multiplexing

D. splitting

Eksploatacja i konfiguracja o…

Jaką rolę odgrywa filtr dolnoprzepustowy w układzie próbkującym?

A. Ogranicza najniższą częstotliwość próbkowania sygnału

B. Usuwa z widma sygnału częstości przekraczające częstotliwość Nyquista

C. Modyfikuje rozkład natężenia sygnału w zależności od częstotliwości składników

D. Poprawia formę przebiegu sygnału analogowego na wejściu

Eksploatacja i konfiguracja o…

Po naciśnięciu którego przycisku aparat telefoniczny z tonowym wybieraniem numerów DTMF (Double Tone Mode Frequency) wygeneruje sygnał o tonie, którego składowe mają częstotliwości 852 Hz i 1336 Hz?

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

|---|---|---|---|---|

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

A. Przycisku 0

B. Przycisku 8

C. Przycisku 1

D. Przycisku 5

Montaż i konfiguracja lokalny…

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

A. do 100 MHZ

B. do 16 MHz

C. do 100 kHz

D. do 1 MHz

Eksploatacja i konfiguracja o…

Którą z podanych opcji w menu głównym BIOS-u AMI (American Megatrends Inc) należy wybrać, aby skonfigurować datę systemową?

A. Power Management Setup

B. Integrated Peripherals

C. Advanced BIOS Features

D. Standard CMOS Features

Eksploatacja i konfiguracja o…

Który nośnik, biorąc pod uwagę jego pojemność, najlepiej nadaje się do przechowywania kopii zapasowej dysku twardego o wielkości powyżej 1 TB?

A. FIashdrive

B. Płyta BluRay

C. Płyta DVD

D. Dysk zewnętrzny

Eksploatacja i konfiguracja o…

Jaką rozdzielczość ma przetwornik A/C, który konwertuje próbkę sygnału na jedną z 1024 wartości liczbowych?

A. 12 bitów

B. 8 bitów

C. 6 bitów

D. 10 bitów

Montaż i konfiguracja lokalny…

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

A. Regeneratora

B. Rutera

C. Koncentratora

D. Mostu

Montaż i konfiguracja lokalny…

Parametr NEXT wskazuje na zakłócenie wywołane oddziaływaniem pola elektromagnetycznego

A. jednej pary kabla wpływającej na drugą parę kabla

B. jednej pary kabla oddziałującej na inne pary kabla

C. wszystkich par kabla nawzajem na siebie oddziałujących

D. pozostałych trzech par kabla wpływających na badaną parę

Eksploatacja i konfiguracja o…

Zmierzone amplitudy sygnału okresowego o stałej częstotliwości na początku oraz na końcu toru transmisyjnego wyniosły odpowiednio U1=100 mV i U2=10 mV. Jakie tłumienie charakteryzuje ten tor dla danej częstotliwości?

A. 20 dB

B. 10 dB

C. 1 dB

D. 2 dB

Montaż i konfiguracja lokalny…

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

A. /22

B. /24

C. /23

D. /25

Eksploatacja i konfiguracja o…

Technik instaluje wewnętrzny system telefoniczny w małej firmie. Urządzenia telefoniczne powinien podłączyć do zacisków centrali abonenckiej oznaczonych

A. LM1, LM2

B. LW1-LW8

C. BRA-S1-BRA-S8

D. USB1, USB2

Eksploatacja i konfiguracja o…

Jaką trasę należy ustawić, aby zapewnić najwyższą wiarygodność informacji o ścieżkach uzyskanych przez ruter?

A. Trasę bezpośrednio podłączoną

B. Trasę statyczną

C. Trasę dynamiczną z protokołem BGP

D. Trasę dynamiczną z protokołem OSPF

Eksploatacja i konfiguracja o…

Modulacja PCM (Pulse Code Modulation) jest wykorzystywana do przedstawiania

A. sygnału mowy w analogowych systemach telekomunikacyjnych

B. sygnałów binarnych w systemach cyfrowych

C. sygnałów binarnych w radiokomunikacji

D. sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych

Eksploatacja i konfiguracja o…

Który z algorytmów wykorzystuje protokół OSPF do obliczenia najkrótszej ścieżki do docelowej sieci?

A. Algorytm Dijkstry

B. Algorytm DUAL

C. Algorytm Bellmana-Forda

D. Algorytm Multi path

Montaż i konfiguracja lokalny…

Na ilustracji przedstawiono symbol

A. punktu dostępowego.

B. rutera.

C. bramki VoIP.

D. przełącznika.

Montaż i konfiguracja lokalny…

Organizacja zajmująca się standaryzacją na poziomie międzynarodowym, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

A. TIA/EIA (Telecommunications Industry Association/Electronic Industries Association)

B. ISO (International Organization for Standardization)

C. IEEE (Institute of Electrical and Electronics Engineers)

D. EN (European Norm)

Eksploatacja i konfiguracja o…

Jakie jest impedancja wejściowa standardowego dipola półfalowego?

A. 75 Ω

B. 600 Ω

C. 300 Ω

D. 150 Ω

Eksploatacja i konfiguracja o…

Metoda filtrowania datagramów, stosowana do ochrony sieci lokalnej przed nieautoryzowanym dostępem z zewnątrz, to

A. firewall

B. modem

C. switch

D. hub

Eksploatacja i konfiguracja o…

Klient centrali zgłasza wysoką wartość zakłóceń pochodzących z telefonu, takich jak: przydźwięk, przesłuchy oraz szumy. Jednym ze sposobów na określenie miejsca uszkodzenia jest wykonanie pomiaru

A. rezystancji izolacji żył kabla

B. impedancji falowej linii

C. impedancji wejściowej aparatu

D. średnicy żył kabla

Montaż i konfiguracja lokalny…

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

A. /release

B. /displaydns

C. /renew

D. /flushdns

Montaż i konfiguracja lokalny…

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

A. punkt dostępu

B. modem

C. regenerator

D. koncentrator

Eksploatacja i konfiguracja o…

Reflektometr TDR (Time Domain Reflectometer) służy do

A. mierzenia prędkości transmisji sygnałów

B. analizy natężenia ruchu telekomunikacyjnego

C. lokalizowania uszkodzeń w przewodach z żyłami miedzianymi

D. lokalizowania uszkodzeń w włóknach światłowodowych

Eksploatacja i konfiguracja o…

Funkcja używana w cyfrowych centralach telefonicznych, która umożliwia dzwonienie bezpośrednio na numery wewnętrzne bez konieczności angażowania osoby pośredniczącej, oznaczana jest skrótem

A. MSN

B. DDI

C. ACT

D. AOC

Eksploatacja i konfiguracja o…

Której metody kodowania dotyczy podany opis?

| Na początku sygnał przyjmuje stan odpowiadający jego wartości binarnej, w środku czasu transmisji bitu następuje zmiana sygnału na przeciwny. Dla zera poziom zmienia się z niskiego na wysoki, dla jedynki – z wysokiego na niski. Konwencja ta została wprowadzona przez G. E. Thomasa w 1949 roku. |

A. B8ZS

B. Manchester

C. AMI

D. Pseudoternary

Eksploatacja i konfiguracja o…

Aby ustalić wartość parametru BER, należy zmierzyć liczbę błędnie odebranych bitów dla sygnałów cyfrowych w łączu ISDN. Pomiar ten musi trwać 24 godziny i powinien być przeprowadzony przy użyciu

A. oscyloskopu cyfrowego

B. reflektometru TDR

C. miernika bitowej stopy błędów

D. woltomierza

Eksploatacja i konfiguracja o…

Zgodnie z przepisami ministra pracy i polityki społecznej, minimalna odległość pracownika od monitora ekranowego CRT powinna wynosić

A. od 75 cm do 1m

B. od 30 do 40 cm

C. od 40 do 75 cm

D. od 10 do 30 cm

Eksploatacja i konfiguracja o…

Jak działa macierz RAID1 wykorzystana w serwerze?

A. przechowuje dane na dwóch (lub większej liczbie) fizycznych dyskach, z tym że drugi (lub kolejne) dysk stanowi odbicie lustrzane pierwszego dysku

B. łączy dwa lub więcej fizycznych dysków w jeden logiczny, a dane są rozdzielane pomiędzy dyskami

C. przechowuje dane paskowane na kilku dyskach, a sumy kontrolne są rozdzielane na różne części, które każda są magazynowane na innym dysku

D. przechowuje dane paskowane na wielu dyskach, przy czym ostatni z dysków jest wykorzystywany do przechowywania sum kontrolnych

Eksploatacja i konfiguracja o…

Jak określa się metodę ataku na systemy teleinformatyczne, która polega na udawaniu innego elementu systemu informatycznego poprzez sfałszowanie oryginalnego adresu IP w nagłówku pakietu?

A. MAC flooding

B. Sniffing

C. Spoofing

D. E-mail spamming

Eksploatacja i konfiguracja o…

Który wtyk należy zastosować przy podłączeniu aparatu telefonicznego POTS aby były wykorzystane wszystkie styki wtyku do transmisji sygnału?

A. D.

B. A.

C. C.

D. B.

Eksploatacja i konfiguracja o…

W protokole IPv4 adres 162.1.123.0 zalicza się do

A. klasy E

B. klasy B

C. klasy C

D. klasy D

Eksploatacja i konfiguracja o…

Urządzenie ADSL umożliwia dostęp do internetu dla abonentów

A. cyfrowy symetryczny

B. cyfrowy asymetryczny

C. analogowy symetryczny

D. analogowy asymetryczny

Eksploatacja i konfiguracja o…

Do której metody łączenia włókien światłowodów należy zastosować urządzenie pokazane na rysunku?

A. Mechanicznego łączenia.

B. Łączenia za pomocą złączek światłowodowych.

C. Spawania termicznego.

D. Łączenia za pomocą adaptera.

Eksploatacja i konfiguracja o…

Celem wizowania anten kierunkowych jest

A. dopasowanie falowe do impedancji kabla

B. określenie kierunku transmisji, żeby uzyskać maksymalną moc sygnału

C. dopasowanie falowe do impedancji nadajnika oraz odbiornika

D. korygowanie współczynnika fali stojącej