Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. 30 dB

B. 40 dB

C. 10 dB

D. 20 dB

Montaż i konfiguracja lokalny…

Kabel skrętkowy, w którym każda para przewodów ma oddzielne ekranowanie folią, a wszystkie przewody są umieszczone w ekranie z folii, jest oznaczany symbolem

A. S/UTP

B. S/FTP

C. F/FTP

D. F/UTP

Montaż i konfiguracja lokalny…

Przy projektowaniu sieci przewodowej, która ma maksymalną prędkość transmisji wynoszącą 1 Gb/s, a maksymalna długość między punktami sieci nie przekracza 100 m, jakie medium transmisyjne powinno być zastosowane?

A. kabel koncentryczny o średnicy ¼ cala

B. kabel UTP kategorii 5e

C. fale radiowe o częstotliwości 2,4 GHz

D. fale radiowe o częstotliwości 5 GHz

Eksploatacja i konfiguracja o…

Na podstawie fragmentu instrukcji konfiguracji telefonu ISDN określ, którą kombinację klawiszy należy wcisnąć, aby wpisać pod numerem telefonu (wielkość liter bez znaczenia) słowo Ola.

| Przycisk | Pierwsze naciśnięcie | Znaki alfanumeryczne, duże litery | Znaki alfanumeryczne, małe litery |

|---|---|---|---|

| 1 | cyfra 1 | - . ? ! , : ; 1 ' " | - . ? ! , : ; 1 ' " |

| 2 | cyfra 2 | A B C 2 Ą Ć Â Á | a b c 2 ą ć â á |

| 3 | cyfra 3 | D E F 3 Ę | d e f 3 ę ê |

| 4 | cyfra 4 | G H I 4 Ź | g h i 4 Ë |

| 5 | cyfra 5 | J K L 5 Ł | j k l 5 ł |

| 6 | cyfra 6 | M N O 6 Ń Ó Ô | m n o 6 ń ó ô |

| 7 | cyfra 7 | P Q R S 7 Ś Š | p q r s 7 ś ß s |

| 8 | cyfra 8 | T U V 8 Ü | t u v 8 ü |

| 9 | cyfra 9 | W X Y Z 9 Ż Ź | w x y z 9 ó ż ź |

| 0 | cyfra 0 | + 0 | + 0 |

| * | znak * | * ( ) = % @ & $ | * ( ) = % @ & $ |

| # | znak # | spacja # | spacja # |

A. Sześć razy cyfrę 6, trzy razy cyfrę 4, raz cyfrę 1.

B. Sześć razy cyfrę 6, trzy razy cyfrę 5, raz cyfrę 1.

C. Trzy razy cyfrę 6, trzy razy cyfrę 4, raz cyfrę 2.

D. Trzy razy cyfrę 6, trzy razy cyfrę 5, raz cyfrę 2.

Eksploatacja i konfiguracja o…

Który z poniższych opisów odnosi się do telefonicznej łącznicy pośredniej?

A. Zajmuje się komutacją wyłącznie linii miejskich.

B. Pozwala na zarządzanie procesami łączeniowymi bezpośrednio z telefonu abonenta.

C. Obsługuje jedynie komutację linii wewnętrznych.

D. Zawiera układy rejestrujące, które przechowują dane dotyczące połączeń.

Montaż i konfiguracja lokalny…

Standardowa sekwencja przetwarzania zasad grupowych w systemie Windows jest następująca:

A. lokacja – domena – jednostka organizacyjna – lokalny komputer

B. domena – lokacja – jednostka organizacyjna – lokalny komputer

C. lokalny komputer – lokacja – domena – jednostka organizacyjna

D. jednostka organizacyjna – domena – lokacja – lokalny komputer

Eksploatacja i konfiguracja o…

Jak długo trwa ramka STM-1 w technologii SDH przy przepływności 155 Mbit/s?

A. 512 µs

B. 1024 µs

C. 2018 µs

D. 125 µs

Montaż i konfiguracja lokalny…

W którym rejestrze systemu Windows znajdziemy informacje o błędzie spowodowanym brakiem synchronizacji czasu systemowego z serwerem NTP?

A. Ustawienia.

B. Zabezpieczenia.

C. Aplikacja.

D. System.

Eksploatacja i konfiguracja o…

Jaką przepustowość ma kanał typu D w ISDN PRA?

A. 16 kbps

B. 16 Mbps

C. 64 kbps

D. 64 Mbps

Eksploatacja i konfiguracja o…

Rysunek przedstawia złącze światłowodowe typu

A. LC

B. E200

C. SC/APC

D. ST

Eksploatacja i konfiguracja o…

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

A. LT, NT2

B. TE2, TE1 oraz TA

C. ET i LT

D. TE2, TE1 oraz ET

Eksploatacja i konfiguracja o…

Technologia umożliwiająca automatyczną identyfikację oraz instalację sprzętu to

A. PnP

B. AGP

C. NMI

D. HAL

Montaż i konfiguracja lokalny…

Mechanizm limitów dyskowych, pozwalający zarządzać wykorzystaniem przez użytkowników zasobów dyskowych, jest określany jako

A. quota

B. spool

C. management

D. release

Eksploatacja i konfiguracja o…

Serwery SIP (ang. Session Initiation Protocol) są stosowane do nawiązywania połączeń w technologii

A. UMTS

B. VoIP

C. PSTN

D. ISDN

Eksploatacja i konfiguracja o…

Średni czas dostępu to miara czasu

A. uruchamiania dysku twardego

B. wyszukiwania danych na dysku twardym

C. wyszukiwania informacji w wyszukiwarce internetowej

D. uruchamiania systemu operacyjnego

Eksploatacja i konfiguracja o…

Jakie parametry jednostkowe długiej linii bezstratnej mają wartość równą 0?

A. Upływność i indukcyjność

B. Pojemność i indukcyjność

C. Rezystancja i upływność

D. Rezystancja i pojemność

Eksploatacja i konfiguracja o…

Tabela przedstawia specyfikację techniczną

| Wyświetlacz | TFT LCD kolorowy ; 8,4"; 800x600 |

| Pamięć wewnętrzna | 1000 wyników pomiaru |

| Porty | 2xUSB, RJ-45 Fast Speed Ethernet |

| Długości fali | 1310/1550 nm |

| Dynamika (1310/1550 nm) | 32/30 dB |

| Strefa martwa zdarzeniowa | 2,5 m |

| Strefa martwa tłumieniowa | 8 m |

| Liniowość tłumieniowa | ±0,03 dB/dB |

| Częstotliwość próbkowania | od 4 cm |

| Dokładność obliczenia dystansu | ± (1 m + 0,0005% x odległość +odstęp próbkowania) |

| Zakres pomiaru odległości | do 260 km |

| Czas odświeżania | od 0,1 s |

A. reflektometru optycznego.

B. miernika tłumienia optycznego.

C. obcinarki światłowodów jedno i wielomodowych.

D. spawarki światłowodowej do spawania włókien wielodomowych.

Eksploatacja i konfiguracja o…

Algorytm rotacyjny (Round Robin) polega na przydzieleniu na każdy dzień tygodnia jednego dysku do zapisywania kopii zapasowej. Dyski mają oznaczenia: poniedziałek, wtorek, środa, czwartek, piątek, sobota, niedziela. Każdego dnia na przypisany dysk jest zapisywana pełna kopia wszystkich danych przeznaczonych do kopiowania. Jaki jest maksymalny czas, w jakim zaprezentowana metoda tworzenia kopii zapasowych pozwala na odzyskanie danych?

A. Kwartału

B. Tygodnia

C. Dnia

D. Miesiąca

Eksploatacja i konfiguracja o…

Jak nazywa się proces, który przetwarza sygnały o przepływności 64 kbit/s w jeden sygnał zbiorczy o przepływności 2,048 Mbit/s?

A. regenerator

B. krotnica

C. rozgałęźnik

D. wzmacniak

Eksploatacja i konfiguracja o…

Wartość rezystancji jednostkowej, symetrycznej pary linii długiej przedstawionej w formie schematu zastępczego, zależy m.in. od

A. stanu izolacji przewodów

B. średnicy przewodów

C. typy izolacji przewodów

D. pojemności pomiędzy przewodami

INF.08 Pytanie 1181

Eksploatacja i konfiguracja o…

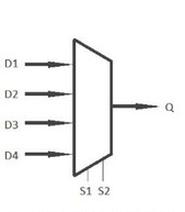

Na rysunku przedstawiono symbol graficzny

A. demultipleksera z dwoma wejściami sterującymi, czterema wejściami danych.

B. multipleksera z dwoma wejściami sterującymi, czterema wejściami danych.

C. demultipleksera z czterema wejściami sterującymi, dwoma wejściami danych.

D. multipleksera z czterema wejściami sterującymi, dwoma wejściami danych.

Eksploatacja i konfiguracja o…

Aby zweryfikować początkową poprawność funkcjonowania urządzeń wejścia/wyjścia w komputerze podczas uruchamiania, wykorzystuje się procedury oznaczone skrótem literowym

A. ECC

B. ACPI

C. IDE

D. POST

Montaż i konfiguracja lokalny…

Moduł SFP, który jest wymienny i zgodny z normami, odgrywa jaką rolę w urządzeniach sieciowych?

A. dodatkowej pamięci operacyjnej

B. interfejsu do diagnostyki

C. konwertera mediów

D. zasilania rezerwowego

Eksploatacja i konfiguracja o…

Jakie kryterium musi zostać spełnione, aby współczynnik odbicia linii długiej wynosił zero?

A. Impedancja wejściowa jest równa impedancji wyjściowej

B. Impedancja wejściowa ma wartość 0

C. Impedancja wyjściowa wynosi 0

D. Impedancja wejściowa przewyższa impedancję wyjściową

Eksploatacja i konfiguracja o…

Która z wymienionych cech nie jest typowa dla komutacji pakietów?

A. Wysoka efektywność przepustowości sieci

B. Odporność na awarie w sieci

C. Każdy pakiet ma niezależne trasowanie

D. Weryfikacja poprawności pakietu odbywa się jedynie w urządzeniu końcowym

Eksploatacja i konfiguracja o…

Adres MAC oraz identyfikator producenta karty graficznej są elementami adresu

A. IPX

B. IP

C. MAC

D. URL

Eksploatacja i konfiguracja o…

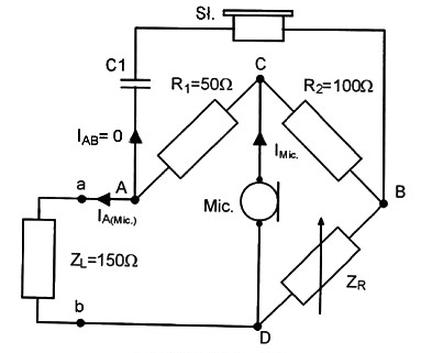

W warunkach zrównoważenia mostka (1AB=0) układu anty lokalnego, impedancja równoważnika ZR wynosi

A. 600 Ω

B. 300 Ω

C. 1200 Ω

D. 800 Ω

INF.08 Pytanie 1188

Eksploatacja i konfiguracja o…

Którego z urządzeń dotyczy dokumentacja techniczna?

| Parametr | Opis |

|---|---|

| Technologia pracy | HSPA+, HSUPA, HSDPA, UMTS, EDGE, GPRS, GSM |

| Szybkość transmisji | do 28,8 Mbps do użytkownika do 5,76 Mbps od użytkownika |

| Wspierane systemy operacyjne | Windows 2000, XP, Vista, Windows 7, Mac OS |

| Wymiary | 84 mm x 27 mm x 12 mm |

A. Rutera.

B. Przełącznika.

C. Modemu.

D. Regeneratora.

Montaż i konfiguracja lokalny…

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od gniazda abonenckiego do lokalnego punktu dystrybucyjnego wynosi 10 m. Jaki będzie szacunkowy koszt nabycia kabla UTP kategorii 5e, przeznaczonego do budowy sieci lokalnej, jeśli cena brutto 1 m kabla UTP kategorii 5e to 1,60 zł?

A. 160,00 zł

B. 800,00 zł

C. 320,00 zł

D. 80,00 zł

Eksploatacja i konfiguracja o…

Jaką wartość ma zysk energetyczny dla anteny izotropowej?

A. 0dBi

B. 3dBi

C. 1dBi

D. 0,1 dBi

Eksploatacja i konfiguracja o…

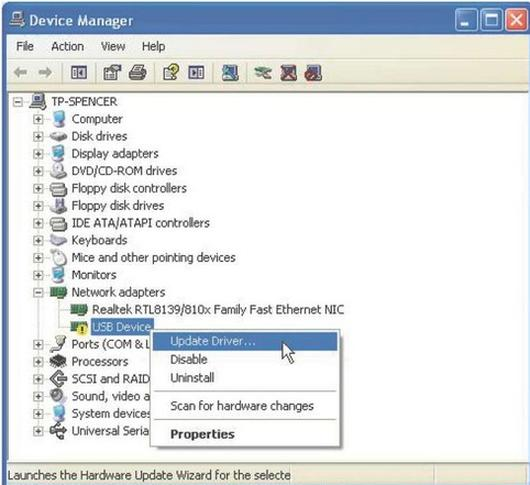

Zrzut ekranowy przedstawiony na rysunku prezentuje uruchamianie

A. odinstalowania instalacji nowej pamięci USB.

B. aktualizacji sterownika karty sieciowej.

C. aktualizacji nowej pamięci USB.

D. odinstalowania sterownika karty sieciowej.

Eksploatacja i konfiguracja o…

Jaka licencja oprogramowania jest związana z urządzeniem?

A. Shareware

B. OEM

C. Freeware

D. GNU

Eksploatacja i konfiguracja o…

Który z poniższych serwerów kieruje użytkowników VoIP do innego serwera?

A. Redirect Server

B. Proxy Server

C. Location Server

D. Registration Server

Eksploatacja i konfiguracja o…

Numeracja DDI (Direct Dial-In) w telefonicznych centralach z linią ISDN polega na tym, że wewnętrzny numer telefonu jest

A. jednocześnie końcówką numeru miejskiego, a dla każdego użytkownika centrali istnieje wspólny numer miejski

B. przypisany jednocześnie do kilku użytkowników wewnętrznych centrali telefonicznej

C. jednocześnie końcówką numeru miejskiego, a każdy użytkownik wewnętrzny centrali telefonicznej ma przypisany swój własny numer miejski

D. przypisany do wszystkich użytkowników, a dzięki wybieraniu tonowemu centrala nawiązuje połączenie z numerem wewnętrznym

Montaż i konfiguracja lokalny…

Adresy IPv6 nie zawierają adresu typu

A. broadcast

B. anycast

C. unicast

D. multicast

Montaż i konfiguracja lokalny…

Urządzenie sieciowe typu most (ang. Bridge) działa w:

A. osiemnej warstwie modelu OSI

B. jest urządzeniem klasy store and forward

C. pierwszej warstwie modelu OSI

D. nie ocenia ramki pod względem adresu MAC

Montaż i konfiguracja lokalny…

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

A. 255.255.255.240

B. 255.255.255.128

C. 255.255.255.224

D. 255.255.255.192

Montaż i konfiguracja lokalny…

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

A. Konwerter mediów

B. Ruter z WiFi

C. Punkt dostępu

D. Przełącznik zarządzalny

Montaż i konfiguracja lokalny…

Aby oddzielić komputery w sieci, które posiadają ten sam adres IPv4 i są połączone z przełącznikiem zarządzalnym, należy przypisać

A. niewykorzystane interfejsy do różnych VLAN-ów

B. aktywnych interfejsów do różnych VLAN-ów

C. statyczne adresy MAC komputerów do aktywnych interfejsów

D. statyczne adresy MAC komputerów do niewykorzystanych interfejsów

Eksploatacja i konfiguracja o…

W jakich mediach transmisyjnych płynie prąd o tym samym natężeniu, lecz w przeciwnych kierunkach?

A. W kablach symetrycznych

B. W światłowodach

C. W falowodach

D. W kablach współosiowych