Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. Komórek

B. Ramek

C. Łączy

D. Pakietów

Eksploatacja i konfiguracja o…

Modulacja PCM (Pulse Code Modulation) jest wykorzystywana do przedstawiania

A. sygnałów binarnych w systemach cyfrowych

B. sygnałów binarnych w radiokomunikacji

C. sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych

D. sygnału mowy w analogowych systemach telekomunikacyjnych

Montaż i konfiguracja lokalny…

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

A. /24

B. /25

C. /23

D. /22

Eksploatacja i konfiguracja o…

Reflektometrem OTDR dokonano pomiaru odcinka włókna światłowodowego, uzyskując na wyświetlaczu obraz jak na rysunku. Na podstawie tego pomiaru można stwierdzić, że tłumienie włókna na odcinku A-B wynosi

A. 14,394 dB

B. 19,108 dB

C. 9,482 dB

D. 4,745 dB

Eksploatacja i konfiguracja o…

W jakiej sytuacji zanik zasilania w sieci elektrycznej użytkownika nie wpłynie na utratę połączenia z Internetem w modemie VDSL?

A. Kiedy modem będzie zasilany przez UPS-a

B. Nigdy, ponieważ modem jest podłączony do linii telefonicznej

C. Gdy modem będzie zasilany przez komputer z UPS-a przy użyciu kabla UTP

D. Nigdy, ponieważ modem ma wbudowane podtrzymanie zasilania

Eksploatacja i konfiguracja o…

Błąd przesunięcia zera w konwerterze A/C definiowany jest przez wartość napięcia

A. wyjściowego, niezbędną do przekształcenia od zerowej wartości słowa wejściowego do kolejnej większej wartości

B. wejściowego, niezbędną do przekształcenia od zerowej wartości słowa wejściowego do kolejnej większej wartości

C. wyjściowego, niezbędną do przekształcenia od zerowej wartości słowa wyjściowego do kolejnej większej wartości

D. wejściowego, niezbędną do przekształcenia od zerowej wartości słowa wyjściowego do kolejnej większej wartości

Montaż i konfiguracja lokalny…

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

A. koncentrator.

B. ruter.

C. most.

D. przełącznik.

Eksploatacja i konfiguracja o…

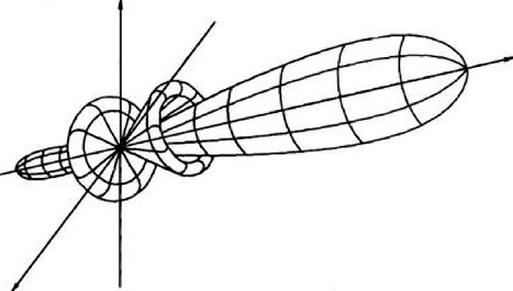

Którą charakterystykę promieniowania anteny przedstawia rysunek?

A. Poziomą.

B. Horyzontalną.

C. Przestrzenną.

D. Wertykalną.

Montaż i konfiguracja lokalny…

Adres sieci 172.16.0.0 zostanie podzielony na równe podsieci, z których każda obsługiwać będzie maksymalnie 510 użytecznych adresów. Ile podsieci zostanie stworzonych?

A. 64

B. 252

C. 128

D. 32

Eksploatacja i konfiguracja o…

Opisz sposób podłączenia telefonu analogowego oraz modemu ADSL do linii telefonicznej, gdy w gnieździe abonenckim zainstalowano rozdzielacz linii telefonicznej?

A. Wtyk mikrofiltru należy podłączyć do modemu, następnie do mikrofiltru dołączyć przewód telefoniczny i połączyć go z gniazdem rozdzielacza, natomiast telefon podłączyć do drugiego gniazda rozdzielacza

B. Wtyk mikrofiltru należy podłączyć do gniazda rozdzielacza sygnału, telefon podłączyć do mikrofiltru, a modem powinien być podłączony do drugiego gniazda rozdzielacza

C. Wtyk mikrofiltru należy podłączyć do gniazda rozdzielacza sygnału, do niego podłączyć modem, a telefon należy przyłączyć do drugiego gniazda rozdzielacza

D. Wtyk mikrofiltru należy podłączyć do linii, do mikrofiltru podłączyć rozdzielacz sygnału, a do gniazd rozdzielacza podłączyć zarówno modem, jak i telefon

Eksploatacja i konfiguracja o…

W procesie konfigurowania rutera wykonano ciąg poleceń przedstawionych na zrzucie ekranowym.

Do którego portu rutera zostanie skierowany pakiet o adresie docelowym 192.168.2.132/24?

| /ip address |

| add address=10.1.1.2 interface=ether1 |

| add address=172.16.1.1/30 interface=ether2 |

| add address=172.16.2.1/30 interface=ether3 |

| add address=172.16.3.1/30 interface=ether4 |

| /ip route |

| add gateway=10.1.1.1 |

| add dst-address=192.168.1.0/24 gateway=172.16.1.2 |

| add dst-address=192.168.2.0/24 gateway=172.16.2.2 |

| add dst-address=192.168.3.0/24 gateway=172.16.3.2 |

A. ether4

B. ether3

C. ether2

D. ether1

Montaż i konfiguracja lokalny…

Zestaw zasad do filtrowania ruchu w routerach to

A. NNTP (Network News Transfer Protocol)

B. MMC (Microsoft Management Console)

C. ACL (Access Control List)

D. ACPI (Advanced Configuration and Power Interface)

Montaż i konfiguracja lokalny…

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

A. miernika uniwersalnego

B. diodowego testera okablowania

C. analizatora protokołów sieciowych

D. reflektometru optycznego OTDR

Eksploatacja i konfiguracja o…

W kablach telekomunikacyjnych typu skrętka, zjawisko, w którym energia elektryczna przenika z jednej pary do drugiej, nazywane jest

A. propagacją sygnału

B. tłumieniem

C. opóźnieniem

D. przesłuch

Montaż i konfiguracja lokalny…

Jakie znaczenie ma zapis /26 w adresie IPv4 192.168.0.0/26?

A. Liczba bitów o wartości 0 w masce

B. Liczba bitów o wartości 0 w adresie

C. Liczba bitów o wartości 1 w masce

D. Liczba bitów o wartości 1 w adresie

Eksploatacja i konfiguracja o…

Jak określa się kopię zapasową, która zabezpiecza tylko te pliki, które zostały zmienione od ostatniego utworzenia kopii?

A. Różnicowa

B. Przyrostowa

C. Normalna

D. Pełna

Eksploatacja i konfiguracja o…

Emisja sygnału zajętości w łączu abonenckim ma charakterystykę

A. ciągła

B. 100 ±20 ms, przerwa: 4900 ±980 ms

C. 1000 ±100 ms, przerwa: 4000 ±400 ms

D. 500 ±50 ms, przerwa: 500 ±50 ms

Eksploatacja i konfiguracja o…

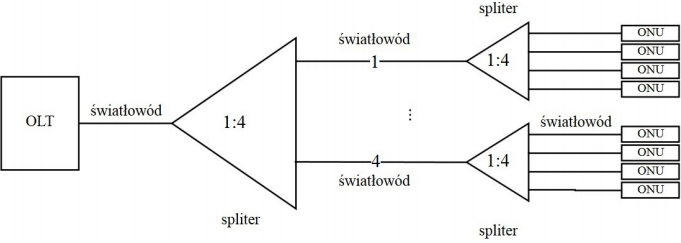

Na rysunku przedstawiono schemat blokowy sieci

A. FOX (Fast Optical Cross-connect).

B. PON (Passive Optical Network).

C. DSL (Digital Subscriber Line).

D. HFC (Hybrid fibre-coaxial).

Eksploatacja i konfiguracja o…

Gdy ruter stosuje mechanizmy równoważenia obciążenia (load balancing), to w tablicy routingu

A. zapisana jest jako jedna trasa, proces routingu odbywa się dla wszystkich pakietów

B. zapisana jest jako jedna trasa, ruter wysyła wszystkie pakiety jedną z nich

C. zapisanych jest kilka optymalnych tras, ruter wysyła pakiety równolegle wszystkimi trasami

D. zapisanych jest kilka optymalnych tras, ruter wysyła wszystkie pakiety jedną z nich

Eksploatacja i konfiguracja o…

W jakim standardzie dane są przesyłane w postaci komórek zawierających nagłówek o długości

5 bajtów oraz pole informacyjne o długości 48 bajtów?

A. ATM (Asynchronous Transfer Mode)

B. DSL (Digital Subscriber Line)

C. PSTN (Public Switched Telephone Network)

D. FR (FrameRelay)

Eksploatacja i konfiguracja o…

Zakładka Advanced Chipset Features lub Chipset Features Setup w BIOS-ie umożliwia

A. ustawienie daty, godziny, rodzaju stacji dyskietek oraz napędów ATA/IDE i SATA

B. konfigurację różnych opcji oszczędzania energii podczas przejścia komputera w stan wstrzymania

C. określenie kolejności nośników, z których będzie uruchamiany system operacyjny

D. wprowadzenie zmian w konfiguracji ustawień pamięci operacyjnej, odświeżania pamięci DRAM lub pamięci karty graficznej

Eksploatacja i konfiguracja o…

Na tor o długości 20 km podano impuls elektryczny. Po jakim czasie impuls dotrze z powrotem po odbiciu od końca toru, gdy średnia prędkość impulsu w tym torze wynosi 20 cm/ns?

A. 100 mikrosekund

B. 2 mikrosekundy

C. 1 mikrosekunda

D. 200 mikrosekund

Eksploatacja i konfiguracja o…

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami DoS, konieczne jest zainstalowanie i odpowiednie skonfigurowanie

A. zapory ogniowej

B. bloku okienek pop-up

C. filtru antyspamowego

D. programu antywirusowego

Montaż i konfiguracja lokalny…

Gdy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, wyświetla się następujący komunikat: Żądanie polecenia ping nie może odnaleźć hosta www.onet.pl. Proszę sprawdzić nazwę i spróbować ponownie. Natomiast wpisując w wierszu poleceń komendę ping 213.180.141.140 (adres IP dla serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny takiego zjawiska?

A. Błędny adres IP serwera DNS

B. Niewłaściwy adres IP hosta

C. Niewłaściwie skonfigurowana brama domyślna

D. Błędnie skonfigurowana maska podsieci

Eksploatacja i konfiguracja o…

Zgodnie z zaleceniem Q.23, wybieranie sygnałami wieloczęstotliwościowymi polega na jednoczesnym przesyłaniu dwóch tonów, z których jeden pochodzi z grupy niższych, a drugi z grupy wyższych częstotliwości, spośród

A. ośmiu, jednego z grupy niższych, a drugiego z grupy wyższych częstotliwości

B. szesnastu, jednego z grupy niższych, a drugiego z grupy wyższych częstotliwości

C. czterech, obu o zbliżonych częstotliwościach

D. szesnastu, obu o zbliżonych częstotliwościach

INF.08 Pytanie 1386

Eksploatacja i konfiguracja o…

Która z klas ruchowych technologii ATM jest przewidziana dla źródeł o niezdefiniowanej szybkości transmisji realizujących nieregularny transfer dużych porcji informacji w miarę dostępności łącza?

A. UBR (Unspecified Bit Rate)

B. CBR (Constant Bit Rate)

C. ABR (Available Bit Rate)

D. GFR (Generic Frame Rate)

Eksploatacja i konfiguracja o…

Jaki modem powinien być użyty w sieciach dostępowych zaprojektowanych w technologii kabli miedzianych w architekturze punkt-punkt, który nie współpracuje z usługą POTS?

A. ISDN

B. VDSL

C. HDSL

D. ADSL

Montaż i konfiguracja lokalny…

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

A. numeru portu przełącznika

B. adresu MAC karty sieciowej komputera

C. nazwa komputera w sieci lokalnej

D. znacznika ramki Ethernet 802.1Q

Eksploatacja i konfiguracja o…

Która z licencji dotyczy oprogramowania, które jest udostępniane bez opłat, ale posiada funkcjonalność wyświetlania reklam?

A. Freeware

B. Beerware

C. Adware

D. Donationware

Eksploatacja i konfiguracja o…

Jaki protokół służy do przesyłania formatów PCM, GSM, MP3 (audio) oraz MPEG i H263 (wideo)?

A. RTP

B. PPoE

C. HELO

D. SSL

Eksploatacja i konfiguracja o…

Jakie oznaczenie jest przypisane do kabla światłowodowego?

A. YTKSYekW

B. XzTkMXpw

C. Z-XOTktsd

D. J-H(St)H

Eksploatacja i konfiguracja o…

Tabela przedstawia parametry

| ITEM | DOWNSTREAM (RECEIVER) | UPSTREAM (TRANSMITTER) | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| Frequency Range | 88MHz ~ 860MHz | 5MHz ~ 42MHz | |||||||||

| Channel Bandwidth | DOCSIS: 6MHz | 200K, 400K, 800K, 1.6M, 3.2MHz | |||||||||

| Modulation | 64QAM/256QAM | QPSK/16QAM | |||||||||

| Symbol Rate | 5.057/5.361 Msymbols/sec | 160, 320, 640, 1280, 2560 Ksymbols/sec | |||||||||

| Data Rate | 30Mbits/sec (64QAM) 43Mbits/sec (256QAM) | 0.32 ~ 5.12Mbs (QPSK) 0.64 ~ 10.24Mbs (16QAM) | |||||||||

| Input Output Power | -15dBmV ~ +15dBmV | +8dBmV ~ +58dBmV (QPSK) +8dBmV ~ +55dBmV (16QAM) | |||||||||

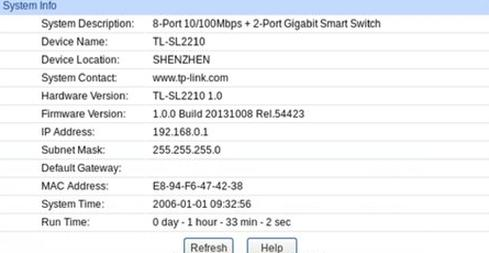

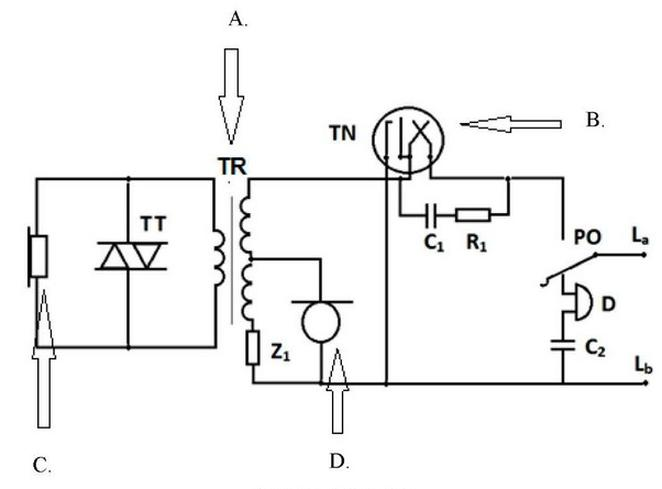

| Carrier To Noise Ratio @BER<10 -8 64QAM: 23.5dB, 256QAM: 30dB | RF Cable Interface | 75Ω F-type female connector | PC Host Interface | Ethernet or USB cable | Power Dissipation | < 6 Watts | A. przełącznika sieciowego. B. modemu kablowego. C. krosownicy. D. centrali telefonicznej. Eksploatacja i konfiguracja o… System SS7 służy do realizacji sygnalizacjiA. impulsowej dla abonentów B. tonowej dla abonentów C. międzycentralowej w sieciach cyfrowych D. międzycentralowej w sieciach analogowych Eksploatacja i konfiguracja o… Standard DDR (ang. Double Data Rate) dla komputerów osobistych określaA. interfejsy zewnętrzne B. pamięć operacyjną C. złącza płyty głównej D. dyski twarde Eksploatacja i konfiguracja o… Która z metod komutacji przydziela kanał rozmówny na czas trwania połączenia?A. Komutacja pakietów B. Komutacja komórek C. Komutacja ramek D. Komutacja łączy Eksploatacja i konfiguracja o… Sygnał zgłoszenia z centrali jest przesyłany do abonenta jakoA. sygnał tonowy przerywany, o częstotliwości 400 do 450 Hz B. impulsy o częstotliwości 16 kHz C. sygnał tonowy ciągły, o częstotliwości 400 do 450 Hz D. impulsy o częstotliwości 15 do 25 Hz Montaż i konfiguracja lokalny… Standard Transport Layer Security (TLS) stanowi rozwinięcie protokołuA. Session Initiation Protocol (SIP) B. Security Shell (SSH) C. Network Terminal Protocol (telnet) D. Secure Socket Layer (SSL) Eksploatacja i konfiguracja o… Jaki styk w łączu ISDN BRA służy do połączenia sieci dostępowej między końcem łącza dostawcy a centralą abonenta?A. V B. S C. T D. U Eksploatacja i konfiguracja o… Który adres należy nadać interfejsowi karty sieciowej komputera, aby zalogować się do przełącznika o parametrach przedstawionych na rysunku? A. 192.168.0.1/24 B. 192.168.0.255/24 C. 198.168.1.0/24 D. 192.168.0.254/24 Eksploatacja i konfiguracja o… Element przetwarzający sygnały elektryczne na falę akustyczną na schemacie aparatu telefonicznego oznaczono literą A. B. B. A. C. C. D. D. | ||||