Filtrowanie pytań

Montaż i konfiguracja lokalny…

A. Rutera

B. Koncentratora

C. Regeneratora

D. Mostu

Montaż i konfiguracja lokalny…

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

A. umożliwiająca jednoczesne łączenie przełączników przy użyciu wielu łącz

B. pozwalająca na równoczesne przesyłanie danych z wybranego portu do innego portu

C. pozwalająca ograniczyć przepustowość na wyznaczonym porcie

D. umożliwiająca zdalne połączenie z urządzeniem

Eksploatacja i konfiguracja o…

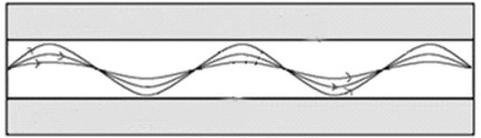

Rysunek przedstawia przebieg promieni świetlnych we włóknie światłowodowym

A. wielomodowym gradientowym.

B. jednomodowym gradientowym.

C. wielomodowym skokowym.

D. jednomodowym skokowym.

Eksploatacja i konfiguracja o…

Jakie jest impedancja wejściowa standardowego dipola półfalowego?

A. 75 Ω

B. 600 Ω

C. 150 Ω

D. 300 Ω

Eksploatacja i konfiguracja o…

Przyrząd przedstawiony na rysunku jest stosowany do

A. detekcji występujących w sieci zakłóceń i błędów okablowania telefonicznego.

B. pomiaru rezystancji izolacji kabla miedzianego.

C. lokalizacji trasy kabla i jego ewentualnego punktu przerwania.

D. pomiaru rezystancji pętli abonenckiej.

Eksploatacja i konfiguracja o…

Jakie polecenie należy użyć, aby otrzymać listę zainstalowanych pakietów w systemie Linux?

A. apt-get search

B. apt-get update

C. apt-get download

D. apt-get install

INF.08 Pytanie 1407

Eksploatacja i konfiguracja o…

Aby ustawić telefon IP do działania w podłączonej sieci, adres nie jest konieczny

A. serwera SIP

B. IP (stały lub z DHCP)

C. bramy sieciowej

D. fizyczny MAC

Eksploatacja i konfiguracja o…

Który z poniższych protokołów pozwala na ustanawianie bezpiecznych połączeń?

A. HTTP

B. SSL

C. Telnet

D. PKCS#7

Eksploatacja i konfiguracja o…

Jaką rolę odgrywa parametr boot file name w serwerze DHCP?

A. Określa nazwę pliku na partycji rozruchowej komputera MBR (Master Boot Record)

B. Określa nazwę pliku konfiguracyjnego serwera DHCP (Dynamic Host Configuration Protocol)

C. Określa nazwę pliku, w którym mają być rejestrowane zdarzenia związane z uruchomieniem serwera DHCP

D. Określa nazwę pliku z oprogramowaniem do załadowania przez PXE (Preboot Execution Environment)

Eksploatacja i konfiguracja o…

Jakie są maksymalne prędkości transmisji danych do abonenta oraz od abonenta dla modemu działającego z wykorzystaniem podziału częstotliwościowego FDM, według standardu ADSL2+ ITU-T G.992.5 Annex M?

A. Do abonenta - 24 Mbit/s oraz od abonenta - 3,5 Mbit/s

B. Do abonenta - 3,5 Mbit/s oraz od abonenta - 1 Mbit/s

C. Do abonenta - 12 Mbit/s oraz od abonenta - 24 Mbit/s

D. Do abonenta - 1 Mbit/s oraz od abonenta - 12 Mbit/s

Eksploatacja i konfiguracja o…

Jaką techniką komutacji nazywamy metodę, w której droga transmisyjna jest zestawiana i rezerwowana na cały okres trwania połączenia?

A. ramek

B. pakietów

C. kanałów

D. komórek

Eksploatacja i konfiguracja o…

Które urządzenie jest przedstawione na rysunku?

A. Przełącznik światłowodowy.

B. Mufa światłowodowa.

C. Wzmacniacz sygnału.

D. Media konwerter.

Eksploatacja i konfiguracja o…

Aby zabezpieczyć dane oraz system operacyjny komputera podłączonego do Internetu przed złośliwym oprogramowaniem, konieczne jest zainstalowanie na nim

A. oprogramowania antyadware.

B. filtru antyspamowego.

C. najświeższą wersję przeglądarki

D. programu antywirusowego.

Eksploatacja i konfiguracja o…

Jakie kodowanie jest stosowane w łączu ISDN na interfejsie U?

A. CMI

B. HDB3

C. AMI

D. 2B1Q

Eksploatacja i konfiguracja o…

Sprzętowa realizacja komutacji pozwala na szybką transmisję danych w niewielkich paczkach o stałej wielkości 53 bajty?

A. łączy

B. kanałów

C. ramek

D. komórek

Eksploatacja i konfiguracja o…

Kontroler RAID 1 umieszczony na płycie głównej serwera

A. umożliwia odzyskanie danych po awarii jednego z dysków przy użyciu kodów korekcyjnych przechowywanych na dodatkowym dysku

B. zwiększa szybkość zapisu i odczytu z dysku twardego poprzez operowanie na blokach danych

C. zwiększa ochronę danych na dysku twardym poprzez ich replikację na dwóch lub więcej dyskach

D. łączy kilka fizycznych dysków w jeden logiczny dysk poprzez przeplatanie danych między dyskami

INF.08 Pytanie 1417

Eksploatacja i konfiguracja o…

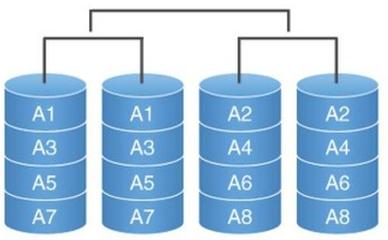

Na rysunku przedstawiono odwzorowanie danych na fizyczne dyski macierzy

A. RAID 10

B. RAID 0

C. RAID 01

D. RAID 1

Eksploatacja i konfiguracja o…

Rutery dostępowe to sprzęt, który

A. stanowią granicę sieci dostawcy usług internetowych wyższego poziomu

B. stanowią granicę sieci dostawcy usług internetowych niższego poziomu

C. są instalowane w sieciach rdzeniowych

D. są używane przez klientów indywidualnych lub w niewielkich przedsiębiorstwach

Eksploatacja i konfiguracja o…

Zanim przystąpimy do wymiany pamięci RAM w komputerze, powinniśmy

A. odłączyć komputer od zasilania

B. zdjąć zasilacz

C. usunąć system operacyjny

D. wyłączyć komputer przyciskiem POWER znajdującym się na panelu przednim

Eksploatacja i konfiguracja o…

Aby dokonać wyboru odpowiedniego sprzętu komputerowego, niezbędne są informacje o jego wydajności. Narzędziem do oceny tej wydajności jest

A. benchmark

B. firewall

C. keyloger

D. sniffer

Eksploatacja i konfiguracja o…

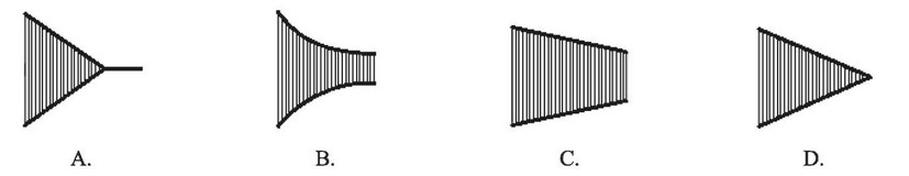

Który z rysunków przedstawia sygnał zmodulowany o współczynniku głębokości modulacji m=1 (m=100%)?

A. A.

B. B.

C. D.

D. C.

Montaż i konfiguracja lokalny…

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

A. Działa jako zabezpieczenie sieci przed atakami.

B. Stanowi część systemu operacyjnego Windows.

C. Jest elementem oprogramowania wielu ruterów.

D. Została zainstalowana na każdym przełączniku.

Eksploatacja i konfiguracja o…

Jakie jednostki są używane do opisu zysku energetycznego anten?

A. dBi

B. GHz/s

C. Mb/s

D. MB/s

Eksploatacja i konfiguracja o…

Na terenie osiedla znajduje się czterech dostawców telewizji kablowej, oferujących również szerokopasmowy dostęp do Internetu i telefonię cyfrową. Korzystając z tabeli wskaż najtańszego dostawcę.

| Dostawca | Pakiet telewizyjny | Internet | Pakiet telefoniczny |

|---|---|---|---|

| D1 | 30 zł | 50 zł | 40 zł |

| D2 | 60 zł | 40 zł | 60 zł |

| D3 | 50 zł | 30 zł | 50 zł |

| D4 | 90 zł | 20 zł | 30 zł |

A. D1

B. D4

C. D2

D. D3

Eksploatacja i konfiguracja o…

W sygnalizacji wykorzystuje się ramki systemu PCM 30/32

A. cyfrowej

B. przemiennym prądem poza pasmem

C. stałym prądem

D. przemiennym prądem w paśmie

Eksploatacja i konfiguracja o…

W protokole IPv4 adres 162.1.123.0 zalicza się do

A. klasy D

B. klasy E

C. klasy C

D. klasy B

Montaż i konfiguracja lokalny…

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

A. /22

B. /24

C. /25

D. /23

Eksploatacja i konfiguracja o…

Jakie urządzenie służy jako dodatkowa ochrona przed porażeniem prądem w systemach zasilania komputerów PC?

A. listwa zabezpieczająca

B. zasilacz UPS

C. ochrona poprzez automatyczne odłączenie zasilania

D. ochronne obniżenie napięcia roboczego

Montaż i konfiguracja lokalny…

Które z komputerów o adresach IPv4 przedstawionych w tabeli należą do tej samej sieci?

|

A. 1 i 2

B. 2 i 4

C. 3 i 4

D. 2 i 3

Eksploatacja i konfiguracja o…

Jak można zmierzyć tłumienność spawu światłowodowego?

A. poziomoskopem

B. oscyloskopem cyfrowym

C. reflektometrem światłowodowym

D. miernikiem mocy optycznej

Eksploatacja i konfiguracja o…

Który element osprzętu światłowodowego przedstawiono na rysunku?

A. Przełącznik światłowodowy.

B. Konektor światłowodowy.

C. Mufę światłowodową.

D. Modułową przełącznicę światłowodową.

Eksploatacja i konfiguracja o…

Technik aktywuje wewnętrzny system telefoniczny w małej firmie. Telefony powinien podłączyć do zacisków centrali abonenckiej oznaczonych

A. USB1, USB2

B. LW1÷LW8

C. LM1, LM2

D. BRA-S1÷BRA-S8

Eksploatacja i konfiguracja o…

Demodulacja to proces odzyskiwania sygnału

A. informacyjnego z sygnału zmodulowanego

B. modulowanego z sygnału informacyjnego

C. informacyjnego z sygnału modulowanego

D. modulowanego z sygnału zmodulowanego

Eksploatacja i konfiguracja o…

Aby przesłać strumień wideo za pomocą jednej linii abonenckiej, należy użyć modemu, który wspiera standard

A. SDSL

B. IDSL

C. ADSL

D. VDSL

Eksploatacja i konfiguracja o…

W jaki sposób oznaczana jest skrętka, która ma nieekranowane pojedyncze pary przewodów oraz wszystkie pary przewodów ekranowane folią i siatką?

A. SF/UTP

B. SF/FTP

C. S/UTP

D. F/FTP

Eksploatacja i konfiguracja o…

Jaki adres IPv6 odnosi się do hosta lokalnego?

A. ::1/129

B. ::1/128

C. ::1/127

D. ::1/126

Eksploatacja i konfiguracja o…

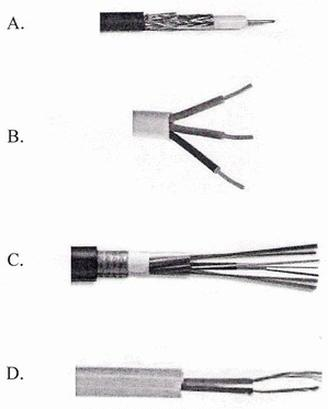

Wskaż kabel do podłączenia analogowego aparatu telefonicznego do gniazda.

A. A.

B. C.

C. D.

D. B.

Eksploatacja i konfiguracja o…

Jaką prędkość transmisji oferuje karta sieciowa Gigabit LAN podczas przesyłania danych?

A. 1 000 Gb/s

B. 1 000 Mb/s

C. 1 000 kb/s

D. 1 000 b/s

Eksploatacja i konfiguracja o…

Jakie jest zadanie zapory sieciowej?

A. szyfrowanie danych przechodzących z zewnętrznej sieci przez zaporę

B. weryfikacja użytkownika podczas logowania do systemu komputerowego

C. zabezpieczanie urządzeń w lokalnej sieci przed atakami z zewnątrz

D. ochrona komputerów w lokalnej sieci przed pożarem

Eksploatacja i konfiguracja o…

Który z protokołów służy jako protokół sygnalizacyjny w technologii VoIP?

A. RSVP

B. RTCP

C. SIP

D. RTP