Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. R2

B. DSSI

C. RI

D. SS7

Eksploatacja i konfiguracja o…

Technik aktywuje wewnętrzny system telefoniczny w małej firmie. Telefony powinien podłączyć do zacisków centrali abonenckiej oznaczonych

A. LM1, LM2

B. USB1, USB2

C. BRA-S1÷BRA-S8

D. LW1÷LW8

Eksploatacja i konfiguracja o…

Urządzenie elektroniczne, które stosuje procesy modulacji oraz demodulacji, a jego rolą jest konwersja danych cyfrowych na analogowe sygnały elektryczne i odwrotnie, to

A. router

B. hub

C. karta sieciowa

D. modem

Eksploatacja i konfiguracja o…

Tester do sieci LAN RJ-45 może być użyty do weryfikacji kabli

A. OTK

B. nieekranowanych UTP oraz ekranowanych STP

C. gradientowych

D. telekomunikacyjnych RG-8

Montaż i konfiguracja lokalny…

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

A. Plan rozmieszczenia sieci LAN

B. Dokumentacja materiałowa

C. Dokumentacja techniczna kluczowych elementów systemu

D. Lista użytych nazw użytkowników oraz haseł

Eksploatacja i konfiguracja o…

Jak odbywa się realizacja zestawień w polu komutacyjnym przy użyciu podziału przestrzennego?

A. Wszystkie połączenia są realizowane poprzez segmentację danych z różnych kanałów na pakiety i ich przesyłanie tą samą trasą

B. Wszystkie połączenia są realizowane przez fizycznie oddzielone ścieżki połączeniowe

C. Wiele połączeń może być zrealizowanych w jednym łączu fizycznym przez przypisanie każdemu kanałowi innej częstotliwości nośnej

D. Wiele połączeń może być zrealizowanych w jednym łączu fizycznym, każdy kanał otrzymuje kolejno ramkę czasową

Eksploatacja i konfiguracja o…

Zanim przystąpimy do wymiany pamięci RAM w komputerze, powinniśmy

A. usunąć system operacyjny

B. odłączyć komputer od zasilania

C. zdjąć zasilacz

D. wyłączyć komputer przyciskiem POWER znajdującym się na panelu przednim

Montaż i konfiguracja lokalny…

Jaką wartość ma domyślna maska dla adresu IP klasy B?

A. 255.255.255.0

B. 255.255.255.255

C. 255.255.0.0

D. 255.0.0.0

Eksploatacja i konfiguracja o…

Jaką prędkość transmisji mają modemy oznaczone symbolem V.32?

A. 300 bps

B. 28 800 bps

C. 31 200 bps

D. 9 600 bps

Eksploatacja i konfiguracja o…

Osoba, która zdobyła program typu FREEWARE,

A. może z niego korzystać bezpłatnie do użytku osobistego.

B. ma prawo używać go w celach testowych jedynie przez rok.

C. musi poinformować właściciela praw autorskich o źródle tej kopii.

D. może z niego swobodnie korzystać, aktualizować oraz sprzedawać.

Eksploatacja i konfiguracja o…

Wartość binarna 1000111110111 zapisana w systemie szesnastkowym to

A. 8F91

B. 4371

C. 01763

D. 11F7

Montaż i konfiguracja lokalny…

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

A. 10Base2

B. 1000Base–TX

C. 100Base–FX

D. 100Base–T

Eksploatacja i konfiguracja o…

Ochrona urządzeń abonenckich przed przepięciami realizowana jest poprzez podłączenie w linię abonencką (przed urządzeniem abonenckim) specjalnego elementu nazywanego

A. bezpiecznikiem przepięciowym

B. ochronnikiem abonenckim

C. odgromnikiem abonenckim

D. uziemiaczem linii

Eksploatacja i konfiguracja o…

Router otrzymał pakiet danych skierowany do hosta z adresem IP 131.104.14.6. Jeśli maska podsieci wynosi 255.255.255.0, to pakiet ten trafi do podsieci

A. 131.0.0.0

B. 131.104.14.0

C. 131 104.14.255

D. 131.104.0.0

Eksploatacja i konfiguracja o…

Jakie polecenie kontrolujące w skrypcie wsadowym spowoduje wyłączenie widoczności realizowanych komend?

A. @echo on

B. @pause

C. @echo off

D. @rem

Montaż i konfiguracja lokalny…

Pierwsze trzy bity adresu IP w postaci binarnej mają wartość 010. Jaki to adres?

A. klasy D

B. klasy C

C. klasy B

D. klasy A

Eksploatacja i konfiguracja o…

Przy użyciu reflektometru OTDR nie jest możliwe zmierzenie wartości we włóknach optycznych

A. tłumienności jednostkowej włókna

B. dyspersji polaryzacyjnej

C. dystansu do zdarzenia

D. strat na złączach, zgięciach

Eksploatacja i konfiguracja o…

Modowa dyspersja to zjawisko, które występuje

A. w światłowodzie jednomodowym

B. w kablu koncentrycznym

C. w kablu symetrycznym

D. w światłowodzie wielomodowym

Eksploatacja i konfiguracja o…

Technologia o wysokiej przepustowości SDH (Synchronous Digital Hierarchy) stanowi rozwinięcie technologii

A. POTS (Plain Old Telephone Service)

B. ISDN (Integrated Services Digital Network)

C. PDH (Plesiochronous Digital Hierarchy)

D. ATM (Asynchronous Transfer Mode)

Eksploatacja i konfiguracja o…

W jaki sposób oznaczana jest skrętka, która ma nieekranowane pojedyncze pary przewodów oraz wszystkie pary przewodów ekranowane folią i siatką?

A. F/FTP

B. SF/UTP

C. SF/FTP

D. S/UTP

Montaż i konfiguracja lokalny…

Który z protokołów przesyła pakiety danych użytkownika bez zapewnienia ich dostarczenia?

A. HTTP

B. TCP

C. UDP

D. ICMP

Eksploatacja i konfiguracja o…

Licencja typu trial to forma licencji na oprogramowanie, która umożliwia

A. zmiany w kodzie źródłowym oraz jego dystrybucję w tej formie

B. bezpłatne korzystanie z programu bez jakichkolwiek ograniczeń

C. używanie programu przez określony czas, po którym przestaje on działać

D. darmowe, nieograniczone rozpowszechnianie aplikacji bez ujawniania kodu źródłowego

Eksploatacja i konfiguracja o…

Jaki zapis nie stanowi adresu IPv6?

A. 2003:dba::1535:43cd

B. 2003:0dba:::::1535:43cd

C. 2003:0dba:0000:0000:0000:0000:1535:43cd

D. 2003:dba:0000:0000:0000:0000:1535:43cd

Eksploatacja i konfiguracja o…

Keyloggery to aplikacje, które

A. służą do generowania silnych haseł w celu zabezpieczenia systemu komputerowego

B. szyfrują i chronią bieżące loginy oraz hasła zapisane w systemie

C. rejestrują sekwencję naciśnięć klawiszy przez użytkownika komputera, co może być wykorzystane do przechwytywania na przykład haseł

D. umożliwiają interakcję klawiatury z komputerem

Montaż i konfiguracja lokalny…

Użycie na komputerze z systemem Windows poleceń ipconfig /release

oraz ipconfig /renew

umożliwia weryfikację działania usługi w sieci

ipconfig /releaseipconfig /renewA. routingu

B. serwera DHCP

C. serwera DNS

D. Active Directory

INF.08 Pytanie 146

Eksploatacja i konfiguracja o…

Który protokół routingu do określenia optymalnej ścieżki nie stosuje algorytmu wektora odległości (distance-vector routing algorithm)?

A. RIP

B. OSPFi

C. EIGRP

D. IGRP

Montaż i konfiguracja lokalny…

W którym rejestrze systemu Windows znajdziemy informacje o błędzie spowodowanym brakiem synchronizacji czasu systemowego z serwerem NTP?

A. Aplikacja.

B. Zabezpieczenia.

C. System.

D. Ustawienia.

Eksploatacja i konfiguracja o…

Jakiego typu komutacja jest stosowana w stacjonarnej telefonii analogowej?

A. Pakietów

B. Ramek

C. Komórek

D. Łączy

Eksploatacja i konfiguracja o…

Jaką minimalną liczbę żył powinien mieć przewód łączący analogowy telefon z gniazdkiem abonenckim?

A. 2 żyły

B. 8 żył

C. 6 żył

D. 4 żyły

Montaż i konfiguracja lokalny…

Aby funkcja rutingu mogła prawidłowo funkcjonować na serwerze, musi być on wyposażony

A. w dodatkowy dysk twardy

B. w dodatkową pamięć RAM

C. w drugą kartę sieciową

D. w szybszy procesor

Eksploatacja i konfiguracja o…

Jaką domyślną wartość ma dystans administracyjny dla tras statycznych?

A. 1

B. 20

C. 5

D. 90

Eksploatacja i konfiguracja o…

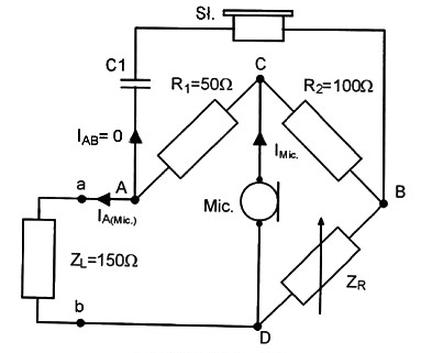

W warunkach zrównoważenia mostka (1AB=0) układu anty lokalnego, impedancja równoważnika ZR wynosi

A. 1200 Ω

B. 800 Ω

C. 600 Ω

D. 300 Ω

Eksploatacja i konfiguracja o…

Cechą charakterystyczną technologii SVC (Switched Virtual Circuit) służącej do transmisji pakietów jest

A. statyczne zestawianie stałych obwodów wirtualnych przez administratora, które pozostają otwarte do momentu, gdy administrator systemu wyda polecenie rozłączenia

B. dynamiczne generowanie na żądanie przełączanych obwodów wirtualnych, które są rozłączane po zakończeniu transmisji

C. dynamiczne wytwarzanie na żądanie przełączanych obwodów wirtualnych, które pozostają otwarte do chwili, aż administrator systemu wyda polecenie ich rozłączenia

D. statyczne zestawianie niezmiennych obwodów wirtualnych, rozłączanych po zakończeniu transmisji

Eksploatacja i konfiguracja o…

Jaki protokół służy do przesyłania formatów PCM, GSM, MP3 (audio) oraz MPEG i H263 (wideo)?

A. RTP

B. SSL

C. HELO

D. PPoE

Eksploatacja i konfiguracja o…

Jak nazywa się element osprzętu światłowodowego przedstawiony na rysunku?

A. Mufa przelotowa.

B. Panel krosowy.

C. Kaseta spawów.

D. Stelaż zapasu kabla.

Montaż i konfiguracja lokalny…

W systemie Ubuntu Server, aby zainstalować serwer DHCP, należy zastosować komendę

A. sudo service isc-dhcp-server install

B. sudo service isc-dhcp-server start

C. sudo apt-get isc-dhcp-server start

D. sudo apt-get install isc-dhcp-server

Eksploatacja i konfiguracja o…

Jaki kodek mowy cechuje się najkrótszym opóźnieniem sygnału oraz oferuje najlepszą jakość połączeń?

A. G.726

B. G.723

C. G.729

D. G.711

Eksploatacja i konfiguracja o…

Prezentacja numeru telefonu inicjującego połączenie w sieciach ISDN oraz GSM jest realizowana dzięki usłudze

A. COLP

B. COLR

C. CLIR

D. CLIP

Eksploatacja i konfiguracja o…

Jak określa się zestaw funkcji realizowanych przez zespół liniowy abonencki?

A. CHILL

B. DBSS

C. BORSCHT

D. SELECT

Eksploatacja i konfiguracja o…

Rysunek przedstawia antenę

A. offsetową.

B. dookólną.

C. kierunkową.

D. paraboliczną.