Filtrowanie pytań

Montaż i konfiguracja lokalny…

A. Transportowej

B. Internetu

C. Łącza danych

D. Aplikacji

Montaż i konfiguracja lokalny…

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?

A. PN-EN 55022

B. PN-EN 50310

C. PN-EN50173

D. PN-EN 50174

Eksploatacja i konfiguracja o…

Na podstawie zrzutu z ekranu programu komputerowego można stwierdzić, że jest on przeznaczony do monitorowania w czasie rzeczywistym pracy

A. karty sieciowej.

B. dysku twardego.

C. pamięci operacyjnej.

D. procesora.

Eksploatacja i konfiguracja o…

Interfejs, który pozwala na bezprzewodowe połączenie myszy z komputerem to

A. IEEE_284

B. RS 232

C. DVI

D. Bluetooth

Eksploatacja i konfiguracja o…

Jak określa się zjawisko, które jest następstwem sprzężeń elektromagnetycznych między parami żył w kablu telekomunikacyjnym?

A. Przenik

B. Propagacja sygnału

C. Opóźnienie

D. Rozpraszanie

Montaż i konfiguracja lokalny…

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

A. zmienić kanał radiowy

B. zmienić hasło

C. zmienić sposób szyfrowania z WEP na WPA

D. skonfigurować filtrowanie adresów MAC

Eksploatacja i konfiguracja o…

W kablach telekomunikacyjnych typu skrętka, zjawisko, w którym energia elektryczna przenika z jednej pary do drugiej, nazywane jest

A. tłumieniem

B. opóźnieniem

C. przesłuch

D. propagacją sygnału

Eksploatacja i konfiguracja o…

Kabel optyczny o symbolu Z-XOTKtsd 16J posiada powłokę zewnętrzną wykonaną

A. z poliamidu

B. z polietylenu

C. z poliuretanu

D. z polwinitu

Montaż i konfiguracja lokalny…

Sieć o adresie IP 172.16.224.0/20 została podzielona na cztery podsieci z maską 22-bitową. Który z poniższych adresów nie należy do żadnej z tych podsieci?

A. 172.16.236.0

B. 172.16.240.0

C. 172.16.232.0

D. 172.16.228.0

Eksploatacja i konfiguracja o…

W systemach operacyjnych z rodziny Windows program chkdsk jest wykorzystywany do

A. usuwania niepotrzebnych plików

B. sprawdzenia integralności systemu plików na dysku

C. przywracania danych usuniętych z dysku

D. lokalizowania plików na dysku

Eksploatacja i konfiguracja o…

Jakie kodowanie jest stosowane w łączu ISDN na interfejsie U?

A. AMI

B. 2B1Q

C. CMI

D. HDB3

INF.08 Pytanie 172

Eksploatacja i konfiguracja o…

Na rysunku przedstawiono ekran konfiguracyjny

A. linii telefonicznej VoIP.

B. konta użytkownika telefonu VoIP.

C. protokołu SIP w centrali telefonicznej.

D. konta VoIP w centrali telefonicznej.

Eksploatacja i konfiguracja o…

Który z poniższych standardów technologii Ethernet umożliwia największą długość połączenia między hostem a aktywnym urządzeniem sieciowym?

A. 10Base-T

B. 10Base-2

C. 100Base-TX

D. 10Base-5

Eksploatacja i konfiguracja o…

Aby zapewnić symetryczną transmisję z maksymalną prędkością 2 Mbit/s przy użyciu tylko jednej pary przewodów miedzianych, jakie urządzenia powinny być wykorzystane w technologii

A. HFC

B. VDSL

C. SDSL

D. ADSL

Eksploatacja i konfiguracja o…

Jaki będzie efekt wykonania, w systemie Windows, pliku wsadowego o podanej składni?

| @echo off DEL c:\KAT1\*.txt pause |

A. Wyświetli wszystkie pliki z rozszerzeniem txt z katalogu bieżącego.

B. Wyświetli wszystkie pliki z rozszerzeniem txt z katalogu KAT1

C. Usunie wszystkie pliki z rozszerzeniem txt z katalogu bieżącego.

D. Usunie wszystkie pliki z rozszerzeniem txt z katalogu KAT1

Eksploatacja i konfiguracja o…

Który typ telefonu powinien być podłączony do wyjścia S/T w centrali abonenckiej?

A. CTS

B. VoIP

C. POTS

D. ISDN

Eksploatacja i konfiguracja o…

Który zapis w formacie "dot-decimal" nie wskazuje na maskę podsieci IPv4?

A. 255.255.0.0

B. 255.255.254.0

C. 255.255.253.0

D. 255.255.192.0

Eksploatacja i konfiguracja o…

Jakie włókno wykorzystywane jest do wzmacniania przewodów telekomunikacyjnych, w tym także światłowodowych?

A. Włókno Kevlar

B. Włókno bakelitowe

C. Włókno ebonitowe

D. Włókno węglowe

Eksploatacja i konfiguracja o…

W digitalnym łączu abonenckim do wymiany informacji pomiędzy stacjami abonenckimi a węzłem komutacyjnym wykorzystuje się sygnalizację

A. R2

B. R1

C. SS7

D. DSS1

Montaż i konfiguracja lokalny…

Atak DDoS (ang. Distributed Denial of Service) na serwer spowoduje

A. zatrzymywanie pakietów danych w sieci.

B. przeciążenie aplikacji dostarczającej określone informacje.

C. zbieranie danych o atakowanej infrastrukturze sieciowej.

D. zmianę pakietów transmisyjnych w sieci.

Eksploatacja i konfiguracja o…

Jaki jest podstawowy cel kodowania liniowego?

A. Redukcja dyspersji sygnału

B. Zwiększenie zabezpieczeń przed dostępem osób trzecich

C. Ochrona sygnału przed przenikami

D. Ulepszenie właściwości transmisyjnych sygnału

Eksploatacja i konfiguracja o…

Jak nazywa się proces, w którym zawartość i-tej szczeliny czasowej z wejściowego strumienia PCM jest umieszczana w j-tej szczelinie czasowej w strumieniu wyjściowym PCM?

A. Komutacja szczelinowa

B. Komutacja kanałowa

C. Komutacja przestrzenna

D. Komutacja czasowa

Eksploatacja i konfiguracja o…

Technologia UUS (User to User Signalling) stanowi przykład usługi w zakresie

A. GSP (Global Positioning System)

B. ISDN (Integrated Services Digital Network)

C. ADSL (Asymmetric Digital Subscriber Line)

D. VoIP (Voice over Internet Protocol)

Eksploatacja i konfiguracja o…

Jaki protokół jest używany do ustawienia modemu ADSL, jeśli użytkownik zawarł umowę z operatorem na usługi internetowe w technologii ADSL i otrzymał od niego login oraz hasło?

A. PPPoE

B. Dynamic IP

C. Bridge LLC

D. Static IP

Eksploatacja i konfiguracja o…

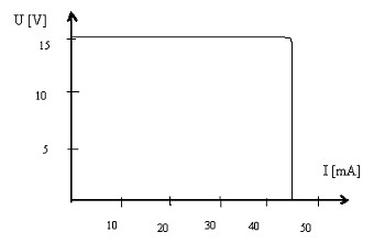

Na rysunku zamieszczono charakterystykę

A. wzmacniacza napięciowego.

B. zasilacza stabilizowanego z układem ograniczającym prąd obciążenia.

C. zasilacza niestabilizowanego.

D. ogranicznika napięcia.

Eksploatacja i konfiguracja o…

Symbol XTKMXpw 5x2x0,6 oznacza rodzaj kabla telekomunikacyjnego?

A. miejscowy 5-cio parowy

B. miejscowy 5-cio żyłowy

C. stacyjny 5-cio żyłowy

D. stacyjny 5-cio parowy

Eksploatacja i konfiguracja o…

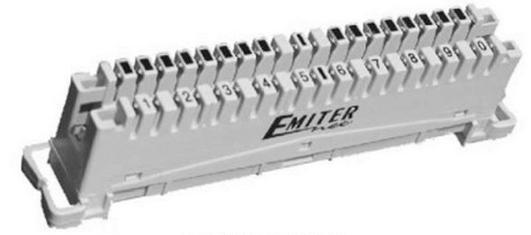

Który element osprzętu telekomunikacyjnego został przedstawiony na rysunku?

A. Łączówka wieloparowa RJ45, zabezpieczona osłoną.

B. Osłona łączówki LSA-PLUS.

C. Osłona złącza kablowego.

D. Łączówka wieloparowa uziemiająca Ft-LSA.

Eksploatacja i konfiguracja o…

Który kabel ma zakończenie w postaci wtyku BNC?

A. Kabel koncentryczny

B. Kabel telefoniczny dwużyłowy

C. Jednomodowy światłowód

D. Kabel kat.5, czteroparowy - skrętka

Eksploatacja i konfiguracja o…

Zwiększenie częstotliwości sygnału w kablach teleinformatycznych wieloparowych

A. może prowadzić do zakłóceń wywołanych przenikami

B. może prowadzić do redukcji zakłóceń wywołanych przenikami

C. nie wpływa na zakłócenia w kablu, jeśli kabel jest ekranowany

D. nie oddziałuje na zakłócenia w kablu, nawet jeżeli kabel nie jest ekranowany

Montaż i konfiguracja lokalny…

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

A. koncentratorem

B. serwerem

C. routerem

D. przełącznikiem

Eksploatacja i konfiguracja o…

Który z parametrów konwertera A/C określa minimalną zmianę sygnału wyjściowego?

A. Nieliniowość całkowa

B. Prędkość przetwarzania

C. Zakres pomiarów

D. Rozdzielczość

Eksploatacja i konfiguracja o…

Dla jakiej długości fali tłumienność światłowodu osiąga najniższą wartość?

A. 850 nm

B. 1 550 nm

C. 950 nm

D. 1 310 nm

Eksploatacja i konfiguracja o…

Rysunek przedstawia złącze w kolorze szarym

A. LSA, rozłączne na 5 par.

B. LC/SC, nierozłączne, 10 portów.

C. LSA, nierozłączne na 10 par.

D. LC/SC, rozłączne, 5 portów.

Montaż i konfiguracja lokalny…

Narzędzie iptables w systemie Linux jest używane do

A. ustawienia zdalnego dostępu do serwera

B. ustawienia karty sieciowej

C. ustawienia zapory sieciowej

D. ustawienia serwera pocztowego

Eksploatacja i konfiguracja o…

Parametry sygnału zmierzone w linii abonenckiej to:

- częstotliwość 15 Hz

- napięcie 90 V ± 15 V

- rytm nadawania: emisja 1,2 s, przerwa 4 s sugerują, że mamy do czynienia z sygnałem

A. zajętości.

B. natłoku.

C. specjalny.

D. wywołania.

Montaż i konfiguracja lokalny…

Firma Dyn, której serwery DNS zostały poddane atakowi, potwierdziła, że część incydentu …. miała miejsce z wykorzystaniem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników oraz kontrolerów, nazywany ogólnie „Internetem rzeczy”, został wykorzystany przez przestępców jako botnet – sieć maszyn-zombie. Dotychczas rolę tę w większości pełniły głównie komputery. Cytat ten opisuje atak typu

A. DDOS

B. mail bombing

C. DOS

D. flooding

Eksploatacja i konfiguracja o…

Aby przesłać strumień wideo za pomocą jednej linii abonenckiej, należy użyć modemu, który wspiera standard

A. VDSL

B. SDSL

C. ADSL

D. IDSL

Montaż i konfiguracja lokalny…

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

A. przypisać adres publiczny jako dodatkowy adres karty sieciowej na każdym hoście

B. dodać drugą kartę sieciową z adresem publicznym do każdego hosta

C. skonfigurować translację NAT na ruterze brzegowym lub serwerze

D. ustawić sieci wirtualne w obrębie sieci lokalnej

Eksploatacja i konfiguracja o…

Technologia umożliwiająca automatyczną identyfikację oraz instalację sprzętu to

A. NMI

B. PnP

C. AGP

D. HAL

Eksploatacja i konfiguracja o…

Jaką liczbę w naturalnym kodzie dwójkowym reprezentuje liczba A3DF5 zapisana w systemie szesnastkowym?

A. 1010 0011 1101 1111 0101

B. 1010 0011 0101 1111 1101

C. 1010 1101 0011 1111 0101

D. 1010 0101 1101 1111 0011