Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. UEFI

B. SCSI

C. HDMI

D. DIMM

Eksploatacja i konfiguracja o…

Którego protokołu składnikiem jest baza danych MIB (Management Information Base)?

A. TFTP (Trivial File Transfer Protocol)

B. SMTP (Simple Mail Transfer Protocol)

C. PPTP (Point-to-Point Tunneling Protocol)

D. SNMP (Simple Network Management Protocol)

Montaż i konfiguracja lokalny…

Do jakiej sieci jest przypisany host o adresie 172.16.10.10/22?

A. 172.16.8.0

B. 172.16.16.0

C. 172.16.12.0

D. 172.16.4.0

Montaż i konfiguracja lokalny…

Co oznacza skrót WAN?

A. prywatną sieć komputerową

B. rozległą sieć komputerową

C. miejską sieć komputerową

D. lokalną sieć komputerową

Eksploatacja i konfiguracja o…

W jaki sposób można ocenić tętno u nieprzytomnej osoby, która doznała porażenia prądem elektrycznym?

A. Za pomocą kciuka na szyi w rejonie krtani

B. Za pomocą kciuka na nadgarstku dłoni

C. Opuszkami palców na nadgarstku dłoni

D. Opuszkami palców na szyi w pobliżu krtani

Eksploatacja i konfiguracja o…

Który rodzaj złącza światłowodowego (kolor niebieski) przedstawia rysunek?

A. SC

B. FC

C. ST

D. E2000

Eksploatacja i konfiguracja o…

Proces uwierzytelniania użytkownika polega na

A. przyznaniu użytkownikowi dostępu do danych.

B. ustaleniu nowej tożsamości użytkownika.

C. potwierdzeniu zadeklarowanej tożsamości użytkownika.

D. szyfrowaniu loginu oraz hasła użytkownika.

Eksploatacja i konfiguracja o…

Serwery SIP (ang. Session Initiation Protocol) są stosowane do nawiązywania połączeń w technologii

A. ISDN

B. UMTS

C. VoIP

D. PSTN

Eksploatacja i konfiguracja o…

Ile maksymalnie urządzeń abonenckich można podłączyć do interfejsu cyfrowego ISDN BRI?

A. 16

B. 32

C. 8

D. 2

Eksploatacja i konfiguracja o…

ADSL pozwala na uzyskanie połączenia z Internetem

A. wąskopasmowy

B. symetryczny

C. równoległy

D. asymetryczny

Eksploatacja i konfiguracja o…

Osobę, która została porażona prądem elektrycznym, jest nieprzytomna, ale oddycha, należy przygotować przed przybyciem lekarza

A. ustawić na brzuchu i przechylić głowę na bok

B. umieścić w ustalonej pozycji bocznej

C. położyć na płaskim podłożu w pozycji na wznak

D. położyć na plecach i podnieść głowę

Eksploatacja i konfiguracja o…

Do jakich celów wykorzystywana jest pamięć ROM w ruterach?

A. do tymczasowego gromadzenia danych

B. do przechowywania tablic rutingu

C. do przechowywania programu umożliwiającego rozruch rutera

D. do tymczasowego gromadzenia zdarzeń systemowych

Eksploatacja i konfiguracja o…

Który z poniższych adresów może być zastosowany do komunikacji w sieci publicznej?

A. 172.168.254.11

B. 172.33.242.1

C. 192.168.200.99

D. 169.254.255.250

Eksploatacja i konfiguracja o…

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

A. dyspersją

B. interferencją

C. propagacją

D. tłumieniem

Montaż i konfiguracja lokalny…

W obiekcie przemysłowym, w którym działają urządzenia elektryczne mogące generować zakłócenia elektromagnetyczne, jako medium transmisyjne w sieci komputerowej powinno się wykorzystać

A. światłowód jednomodowy lub kabel U-UTP kategorii 5e

B. kabel U-UTP kategorii 6 lub fale radiowe 2,4 GHz

C. światłowód jednomodowy lub fale radiowe 2,4 GHz

D. kabel S-FTP kategorii 5e lub światłowód

Eksploatacja i konfiguracja o…

Jakim protokołem zajmującym się weryfikacją prawidłowości połączeń w internecie jest?

A. ICMP (Internet Control Message Protocol)

B. UDP (User Datagram Protocol)

C. SNMP (Simple Network Management Protocol)

D. IP (Internet Protocol)

Eksploatacja i konfiguracja o…

Która z metod polega na tworzeniu na żądanie połączenia między dwiema lub więcej stacjami końcowymi, które pozostaje do ich wyłącznego użytku aż do momentu rozłączenia?

A. Łączy

B. Komórek

C. Pakietów

D. Wiadomości

Eksploatacja i konfiguracja o…

Jaką opcję w menu Setup systemu Phoenix – Award BIOS należy wybrać, aby skonfigurować temperaturę procesora, przy której aktywowane jest ostrzeżenie (warning)?

A. Integrated Peripherals

B. Power Management Setup

C. PnP/PCI Configuration

D. PC Health Status

Eksploatacja i konfiguracja o…

Gdy użytkownik wprowadza adres URL w przeglądarce, jaki protokół jest używany do przetłumaczenia tego adresu na adres IP?

A. HTTP (Hypertext Transfer Protocol)

B. ARP (Address Resolution Protocol)

C. SNMP (Simple Network Management Protocol)

D. DNS (Domain Name System)

Eksploatacja i konfiguracja o…

Program cleanmgr.exe, który jest elementem systemów operacyjnych z rodziny Windows, służy do

A. analizy danych sieciowych i wykrywania złośliwego oprogramowania

B. oczyszczenia pamięci RAM oraz identyfikacji uszkodzonych sektorów

C. usunięcia zbędnych programów zainstalowanych na dysku twardym

D. oczyszczenia dysku twardego oraz pozbywania się niepotrzebnych plików

Eksploatacja i konfiguracja o…

Według obowiązujących norm minimalna rezystancja izolacji każdej żyły kabla XzTKMXpw na długości 1000 m powinna wynosić

A. 100 MΩ

B. 10 MΩ

C. 1 500 MΩ

D. 1 000 MΩ

Montaż i konfiguracja lokalny…

Adres IP serwera, na którym jest zainstalowana domena http://www.wp.pl to 212.77.98.9. Co jest przyczyną sytuacji przedstawionej na zrzucie ekranowym?

C:\>ping 212.77.98.9

Pinging 212.77.98.9 with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Reply from 212.77.98.9: bytes=32 time=30ms TTL=60

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Ping statistics for 212.77.98.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 29ms, Maximum = 30ms, Average = 29ms

C:\>ping www.wp.pl

Ping request could not find host www.wp.pl. Please check the name and try again.

Pinging 212.77.98.9 with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Reply from 212.77.98.9: bytes=32 time=30ms TTL=60

Reply from 212.77.98.9: bytes=32 time=29ms TTL=60

Ping statistics for 212.77.98.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 29ms, Maximum = 30ms, Average = 29ms

C:\>ping www.wp.pl

Ping request could not find host www.wp.pl. Please check the name and try again.

A. Stacja robocza i domena www.wp.pl nie pracują w tej samej sieci.

B. Błędny adres serwera DNS lub brak połączenia z serwerem DNS.

C. Nie ma w sieci serwera o adresie IP 212.77.98.9.

D. Domena o nazwie www.wp.pl jest niedostępna w sieci.

Eksploatacja i konfiguracja o…

Ośmiobitowy przetwornik A/C działający w trybie przetwarzania bezpośredniego ma czas przetwarzania równy 256 µs. Dwunastobitowy przetwornik A/C tego samego rodzaju, zbudowany z tych samych komponentów co przetwornik ośmiobitowy, ma czas przetwarzania wynoszący

A. 4096 µs

B. 384 µs

C. 256 µs

D. 2972 µs

Eksploatacja i konfiguracja o…

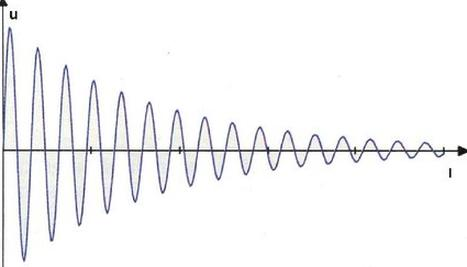

Które zjawisko związane z przesyłaniem sygnałów zostało przedstawione na rysunku?

A. Wzmocnienie.

B. Dyspersja.

C. Szum.

D. Tłumienie.

Eksploatacja i konfiguracja o…

Który element osprzętu światłowodowego został przedstawiony na rysunku?

A. Mufa rozgałęźna.

B. Panel krosowy.

C. Stelaż zapasu kabla.

D. Kaseta spawów.

Montaż i konfiguracja lokalny…

Jak nazywa się adres nieokreślony w protokole IPv6?

A. FE80::/64

B. ::1/128

C. 2001::/64

D. ::/128

Eksploatacja i konfiguracja o…

Często do skonfigurowania systemu operacyjnego Linux niezbędne są określone uprawnienia użytkownika o nazwie

A. admin

B. administrator

C. root

D. supervisor

Eksploatacja i konfiguracja o…

Przedstawiony na rysunku komunikat, który pojawił się na ekranie monitora podczas uruchomienia komputera, informuje o awarii

Hard Disk Error

Please run the Hard Disk Test in System Diagnostics.

Hard Disk # (XXX)

F2 - System Diagnostics

For more information, please visit:

http://www.hp.com/go/techcenter/startup

Please run the Hard Disk Test in System Diagnostics.

Hard Disk # (XXX)

F2 - System Diagnostics

For more information, please visit:

http://www.hp.com/go/techcenter/startup

A. płyty głównej.

B. karty sieciowej.

C. portu szeregowego.

D. dysku twardego.

Eksploatacja i konfiguracja o…

Jakie czynności należy wykonać po instalacji systemu operacyjnego Windows 7, aby zweryfikować, czy sprzęt komputerowy został prawidłowo zainstalowany?

A. Skorzystać z narzędzia msconfig

B. Użyć polecenia testall

C. Wykonać polecenie bcdedit

D. Otworzyć Menadżer urządzeń

Montaż i konfiguracja lokalny…

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, z których jedno prowadzi do najbliższego sąsiada, a dane są przesyłane z jednego komputera do następnego w formie pętli?

A. Drzewo.

B. Pierścień.

C. Gwiazda.

D. Siatka.

Montaż i konfiguracja lokalny…

Jaką metodę należy zastosować, aby chronić dane przesyłane w sieci przed działaniem sniffera?

A. Zmiana hasła konta użytkownika

B. Skanowanie za pomocą programu antywirusowego

C. Szyfrowanie danych w sieci

D. Wykorzystanie antydialera

Montaż i konfiguracja lokalny…

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

A. oprogramowanie antywirusowe

B. firewall

C. skaner sieci

D. skaner Wifi

Eksploatacja i konfiguracja o…

Jaką antenę należy wybrać, aby uzyskać maksymalny zysk energetyczny przy realizacji bezprzewodowej transmisji typu punkt – punkt?

A. Kierunkową

B. Kolinearną

C. Dookólną

D. Izotropową

Montaż i konfiguracja lokalny…

Które urządzenie sieciowe jest widoczne na zdjęciu?

A. Przełącznik.

B. Most.

C. Karta sieciowa.

D. Modem.

Eksploatacja i konfiguracja o…

Instalacja poszczególnych kart na płycie głównej komputera powinna mieć miejsce

A. po włączeniu komputera

B. wyłącznie po zainstalowaniu wyłącznika różnicowo-prądowego

C. po zainstalowaniu odpowiednich sterowników

D. tylko po odłączeniu zasilania

Montaż i konfiguracja lokalny…

Jakie znaczenie ma zapis /26 w adresie IPv4 192.168.0.0/26?

A. Liczba bitów o wartości 0 w masce

B. Liczba bitów o wartości 1 w masce

C. Liczba bitów o wartości 0 w adresie

D. Liczba bitów o wartości 1 w adresie

Eksploatacja i konfiguracja o…

Jakiego rodzaju sygnalizacja jest używana w systemie PCM 30/32?

A. W szczelinie we wspólnym kanale

B. W szczelinie skojarzonej z kanałem

C. Poza szczeliną we wspólnym kanale

D. Poza szczeliną skojarzoną z kanałem

Eksploatacja i konfiguracja o…

Zdjęcie przedstawia kartę

A. modemową.

B. graficzną.

C. sieciową.

D. dźwiękową.

Eksploatacja i konfiguracja o…

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami DoS, konieczne jest zainstalowanie i odpowiednie skonfigurowanie

A. bloku okienek pop-up

B. programu antywirusowego

C. filtru antyspamowego

D. zapory ogniowej

Eksploatacja i konfiguracja o…

Jaką maksymalną wartość powinna mieć tłumienność światłowodu telekomunikacyjnego w trzecim oknie optycznym?

A. 0,050 dB/km

B. 0,025 dB/km

C. 0,005 dB/km

D. 0,250 dB/km