Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. ringcast

B. unicast

C. multicast

D. broadcast

Eksploatacja i konfiguracja o…

Który z programów wchodzących w skład pakietu MS Office pozwala na zbieranie oraz analizowanie danych poprzez tworzenie tabel, kwerend i formularzy?

A. Excel

B. Access

C. Outlook

D. Publisher

Montaż i konfiguracja lokalny…

Który z poniższych adresów jest adresem IP typu prywatnego?

A. 172.30.10.10

B. 220.192.164.10

C. 198.192.15.10

D. 80.80.10.10

Eksploatacja i konfiguracja o…

W systemach Linux/Windows listy kontroli dostępu ACL (Access Control Lists) pozwalają na

A. rozbudowaną kontrolę dostępu do plików opartą o uprawnienia do zapisu, odczytu, wykonania dla dowolnego użytkownika lub grupy

B. podstawową kontrolę dostępu do plików opartą na uprawnieniach do zapisu, odczytu i wykonania

C. odczytywanie danych o czasie dostępu do urządzenia sieciowego

D. zapisywanie danych dotyczących czasu dostępu do urządzeń sieciowych

Eksploatacja i konfiguracja o…

W systemie ISDN łącze abonenckie obrazuje styk

A. T

B. S

C. V

D. U

Montaż i konfiguracja lokalny…

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

A. pozostaje bez zmian

B. ulega zwiększeniu

C. ulega zmniejszeniu

D. przyjmuje przypadkową wartość

Montaż i konfiguracja lokalny…

Podczas analizy ruchu sieciowego z użyciem sniffera zaobserwowano, że urządzenia komunikują się za pośrednictwem portów

20 oraz 21. Można stwierdzić, przy założeniu standardowej konfiguracji, że monitorowanym protokołem jest protokół

A. FTP

B. DHCP

C. SSH

D. SMTP

Eksploatacja i konfiguracja o…

W trakcie uruchomienia cyfrowego terminalu abonenckiego konieczne jest zmierzenie współczynnika BER, który definiuje

A. szerokość całkowitego pasma przetwarzania

B. proporcję liczby bitów uszkodzonych do ogólnej liczby bitów przesyłanych

C. czas powrotu wysyłanych pakietów

D. stopień rozdzielenia całkowitej prędkości transmisji

Eksploatacja i konfiguracja o…

Funkcja MSN pozwala użytkownikowi

A. zdobyć dane o numerze abonenta, do którego kierowane są połączenia, gdy ten ma aktywną usługę COLR

B. zablokować ujawnianie jego pełnego numeru katalogowego stronie, z którą zestawia połączenie

C. uzyskać informacje o numerze dzwoniącym, jeśli ten ma aktywną usługę CLIR

D. przypisać wiele numerów zewnętrznych, gdy do zakończenia sieciowego podłączone jest kilka urządzeń

Eksploatacja i konfiguracja o…

Jakie urządzenie służy jako dodatkowa ochrona przed porażeniem prądem w systemach zasilania komputerów PC?

A. ochronne obniżenie napięcia roboczego

B. ochrona poprzez automatyczne odłączenie zasilania

C. listwa zabezpieczająca

D. zasilacz UPS

Montaż i konfiguracja lokalny…

Jakie polecenie służy do analizy statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych rodziny Windows?

A. netstat

B. route

C. tracert

D. ping

Eksploatacja i konfiguracja o…

Funkcja COLP (Connected Line Identification Presentation) w telefonach ISDN pozwala na

A. zablokowanie prezentacji numeru abonenta, do którego kierowane są połączenia

B. pokazanie numeru abonenta, z którym faktycznie nawiązano połączenie

C. uzyskanie przez abonenta odbierającego informacji o dzwoniącym abonencie

D. zablokowanie ujawniania numeru dzwoniącego abonenta

Eksploatacja i konfiguracja o…

Jeśli linia telefoniczna była zajęta przez 45 minut, jakie jest jej obciążenie?

A. 0,75 Erlanga

B. 0,65 Erlanga

C. 0,55 Erlanga

D. 0,85 Erlanga

Eksploatacja i konfiguracja o…

Co oznacza komunikat w kodzie tekstowym Keybord is locked out – Unlock the key w procesie POST BIOS-u marki Phoenix?

A. Błąd związany ze sterownikiem DMA

B. Błąd dotyczący sterownika klawiatury

C. Należy odblokować zamknięcie klawiatury

D. BIOS ma trudności z obsługą klawiatury

Montaż i konfiguracja lokalny…

Licencja typu TRIAL pozwala na korzystanie z oprogramowania

A. przez określony okres (np. 3 miesiące)

B. przez nieograniczony czas, z możliwością wprowadzenia zmian

C. w ograniczonym zakresie, np. z pominięciem niektórych funkcji

D. wyłącznie do zastosowań niekomercyjnych

Eksploatacja i konfiguracja o…

Z jakiej liczby bitów składa się adres fizyczny karty sieciowej używającej technologii Ethernet?

A. 48 bitów

B. 24 bity

C. 40 bitów

D. 36 bitów

Eksploatacja i konfiguracja o…

Przyrząd TDR-410 jest stosowany do

A. pomiaru rezystancji.

B. lokalizacji uszkodzeń w kablach.

C. lokalizacji trasy kabla.

D. pomiaru indukcyjności.

Eksploatacja i konfiguracja o…

Jak funkcjonuje macierz RAID-5 w serwerze?

A. zapisuje dane paskowane na kilku dyskach, przy czym ostatni dysk jest przeznaczony do przechowywania sum kontrolnych.

B. przechowuje dane równocześnie na dwóch fizycznych dyskach, gdzie drugi dysk stanowi lustrzane odbicie pierwszego.

C. łączy co najmniej dwa fizyczne dyski w jeden logiczny, a dane są rozłożone pomiędzy tymi dyskami.

D. zapisuje dane w formie pasków na kilku dyskach, podczas gdy sumy kontrolne są podzielone na części, z których każda jest zapisane na innym dysku.

Eksploatacja i konfiguracja o…

Orientacja elektrycznego wektora fali radiowej w stosunku do powierzchni ziemi, wynikająca z konstrukcji anteny oraz jej sposobu ustawienia, zwana jest

A. polaryzacją anteny

B. niedopasowaniem częstotliwości anteny

C. multiplexingiem anteny

D. nachyleniem charakterystyki anteny

Eksploatacja i konfiguracja o…

Asynchroniczny układ sekwencyjny to cyfrowy system, w którym stan wyjść zależy

A. wyłącznie od stanu wejść w dowolnym momencie jego funkcjonowania

B. od stanu wejść oraz od wcześniejszych stanów systemu w jakimkolwiek momencie jego działania

C. od stanu wejść oraz od wcześniejszych stanów systemu jedynie w ściśle określonych momentach czasu pracy systemu

D. wyłącznie od stanu wejść w ściśle określonych momentach czasu pracy systemu

Eksploatacja i konfiguracja o…

Który z poniższych protokołów pozwala na ustanawianie bezpiecznych połączeń?

A. Telnet

B. SSL

C. PKCS#7

D. HTTP

Eksploatacja i konfiguracja o…

W oparciu o dane zamieszczone w tabeli wskaż, jaki będzie rachunek za korzystanie z telefonu stacjonarnego i korzystanie z Internetu u usługodawcy telekomunikacyjnego, jeżeli w ostatnim miesiącu rozmawiano 160 minut.

| Nazwa usługi | Opis | Cena brutto |

|---|---|---|

| Internet | 2Mbps | 90,00 zł |

| Abonament telefoniczny | 60 darmowych minut | 50,00 zł |

| Rozmowy do wszystkich sieci | za minutę | 0,17 zł |

A. 167,20 zł

B. 140,00 zł

C. 157,00 zł

D. 117,20 zł

Eksploatacja i konfiguracja o…

Jaką strukturę ma sieć optyczna FDDI (Fiber Distributed Data Interface)?

A. Strukturę pierścienia

B. Strukturę podwójnego pierścienia

C. Strukturę gwiazdy

D. Strukturę gwiazdy rozproszonej

Eksploatacja i konfiguracja o…

Punkt przywracania w systemie Windows to zapisany stan

A. plików systemowych komputera

B. jedynie danych użytkownika i aplikacji

C. całej zawartości danej partycji

D. całej zawartości dysku

Eksploatacja i konfiguracja o…

Który element osprzętu światłowodowego przedstawiono na rysunku?

A. Modułową przełącznicę światłowodową.

B. Mufę światłowodową.

C. Konektor światłowodowy.

D. Przełącznik światłowodowy.

Eksploatacja i konfiguracja o…

Usługa UUS (User to User Signalling) stanowi przykład usługi w obszarze technologii

A. ADSL (Asymmetric Digital Subscriber Line)

B. VoIP (Voice over Internet Protocol)

C. GPS (Global Positioning System)

D. ISDN (Integrated Services Digital Network)

Eksploatacja i konfiguracja o…

Która z licencji oprogramowania pozwala licencjobiorcy na udzielanie licencji innym użytkownikom, pod warunkiem zapisania uprawnienia w jego umowie licencyjnej?

A. Sublicencja

B. Public domain

C. Licencja niewyłączna

D. Licencja wyłączna

Eksploatacja i konfiguracja o…

Urządzenie elektroniczne, które stosuje procesy modulacji oraz demodulacji w celu przekształcenia sygnałów cyfrowych na analogowe i odwrotnie, to

A. karta sieciowa

B. modem

C. router

D. hub

Eksploatacja i konfiguracja o…

Czym jest rejestr stacji własnych HLR (Home Location Register) w systemie GSM 2?

A. bazą danych, która rejestruje informacje o abonentach należących do danej sieci

B. bazą danych, która zawiera informacje o numerze urządzenia końcowego abonenta oraz numerach seryjnych IMEI (International Mobile Equipment Identity)

C. bazą danych, która gromadzi informacje o abonentach przebywających aktualnie w zasięgu konkretnego węzła MSC (Mobile Switching Centre)

D. bazą danych, która przechowuje dane abonentów, na podstawie których realizowane jest uwierzytelnienie oraz przyznanie dostępu do zasobów radiowych abonentowi logującemu się do sieci

Montaż i konfiguracja lokalny…

Protokół pomocniczy do kontroli stosu TCP/IP, który odpowiada za identyfikację oraz przekazywanie informacji o błędach podczas działania protokołu IP, to

A. Routing Information Protocol (RIP)

B. Reverse Address Resolution Protocol (RARP)

C. Internet Control Message Protocol (ICMP)

D. Address Resolution Protocol (ARP)

Eksploatacja i konfiguracja o…

Jaka jest maksymalna liczba przeskoków w protokole RIP, po której pakiety kierowane do następnego rutera będą odrzucane?

A. 1

B. 15

C. 256

D. 120

Eksploatacja i konfiguracja o…

Wskaź na kluczową właściwość protokołów trasowania, które stosują algorytm wektora odległości (ang. distance-vector)?

A. Ruter tworzy logiczną strukturę topologii sieci w formie drzewa, w którym on sam jest "korzeniem".

B. Decyzja dotycząca marszruty opiera się głównie na obciążeniu poszczególnych segmentów.

C. Decyzja dotycząca marszruty zależy od liczby ruterów prowadzących do celu.

D. Rutery przesyłają komunikaty LSA do wszystkich ruterów w danej grupie.

Montaż i konfiguracja lokalny…

Jak jest nazywana transmisja dwukierunkowa w sieci Ethernet?

A. Simplex

B. Full duplex

C. Halfduplex

D. Duosimplex

Eksploatacja i konfiguracja o…

Napis Z-XOTKtsd 12J znajdujący się na osłonie kabla oznacza kabel zewnętrzny, tubowy z suchym uszczelnieniem ośrodka, całkowicie dielektryczny?

A. z osłoną z tworzywa niehalogenowego, złożony z 12 wielomodowych włókien optycznych

B. w osłonie polietylenowej, złożony z 12 jednomodowych włókien optycznych

C. z osłoną z tworzywa niehalogenowego, złożony z 12 jednomodowych włókien optycznych

D. w osłonie polietylenowej, złożony z 12 wielomodowych włókien optycznych

Eksploatacja i konfiguracja o…

Jaki typ licencji przydziela oprogramowanie jedynie do jednego, określonego zestawu komputerowego?

A. OEM

B. BOX

C. CPL

D. GNU GPL

Eksploatacja i konfiguracja o…

Która technika modulacji jest używana do przedstawiania sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych?

A. PAM (Pulse-Amplitude Modulation)

B. ASK (Amplitude-Shift Keying)

C. PCM (Pulse-Code Modulation)

D. FSK (Frequency-Shift Keying)

Eksploatacja i konfiguracja o…

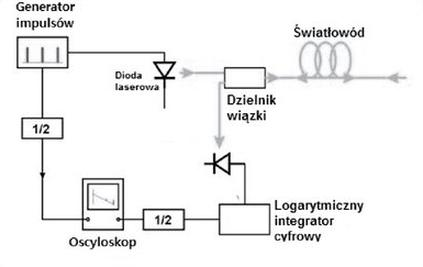

Rysunek przedstawia schemat

A. miernika tłumienia optycznego.

B. miernika mocy optycznej.

C. reflektometru TDR.

D. reflektometru OTDR.

Eksploatacja i konfiguracja o…

W analogowym łączu abonenckim sygnalizacja wybiórcza jest wykorzystywana do przesyłania z urządzenia końcowego do centrali kolejnych cyfr numeru, który ma być wykonany w celu

A. zrealizowania połączenia

B. liczenia impulsów

C. świadczenia usług

D. zestawienia połączenia

Montaż i konfiguracja lokalny…

Którego z elementów dokumentacji lokalnej sieci komputerowej nie uwzględnia dokumentacja powykonawcza?

A. Kosztorysu wstępnego

B. Opisu systemu okablowania

C. Wyników pomiarów oraz testów

D. Norm i wytycznych technicznych

Eksploatacja i konfiguracja o…

Funkcja MSN (Multiple Subscriber Number) w systemie ISDN pozwala na

A. przenoszenie terminala w trakcie rozmowy przez zarówno dzwoniącego, jak i odbierającego.

B. przypisanie abonentowi sieci ISDN wielu różnych numerów publicznych.

C. odrzucanie połączeń przychodzących z przekierowania.

D. rejestrowanie informacji o połączeniach.