Pytanie 1

AES (ang. Advanced Encryption Standard) to?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

AES (ang. Advanced Encryption Standard) to?

W systemie Windows harmonogram zadań umożliwia przydzielenie

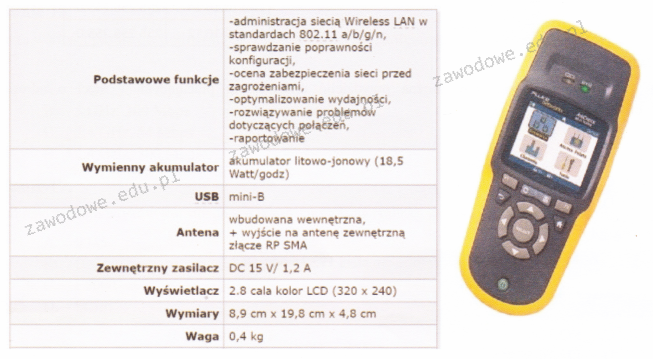

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Ile elektronów jest zgromadzonych w matrycy LCD?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Na ilustracji zobrazowano

Standard IEEE 802.11b dotyczy typu sieci

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Zastosowanie programu Wireshark polega na

Jak nazywa się seria procesorów produkowanych przez firmę Intel, charakteryzująca się małymi wymiarami oraz niskim zużyciem energii, zaprojektowana z myślą o urządzeniach mobilnych?

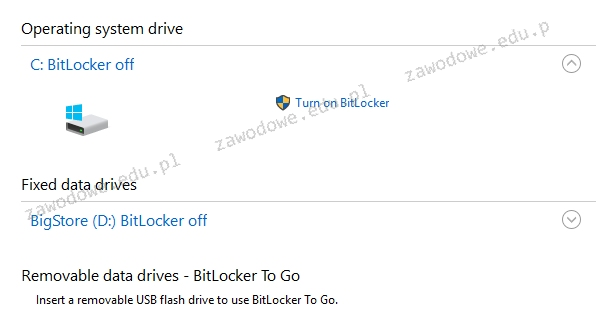

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

SuperPi to aplikacja używana do oceniania

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

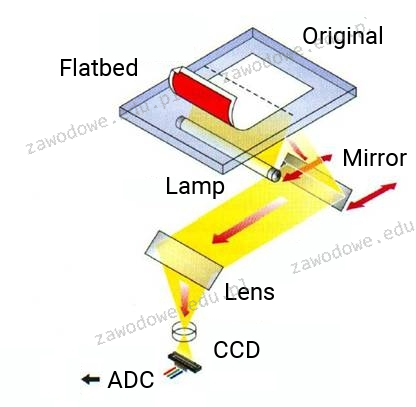

Zaprezentowany schemat ilustruje funkcjonowanie

Do jakiego pomiaru wykorzystywany jest watomierz?

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

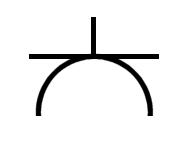

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Brak odpowiedzi na to pytanie.

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

Brak odpowiedzi na to pytanie.

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Brak odpowiedzi na to pytanie.

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

Brak odpowiedzi na to pytanie.

Na zdjęciu widać

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być użyte, aby poprawić zasięg sieci bezprzewodowej w obiekcie?

Brak odpowiedzi na to pytanie.