Pytanie 1

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

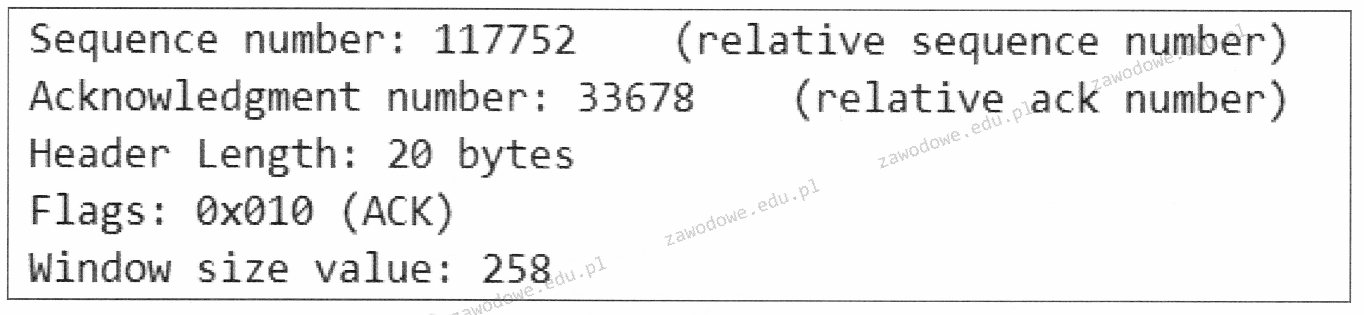

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

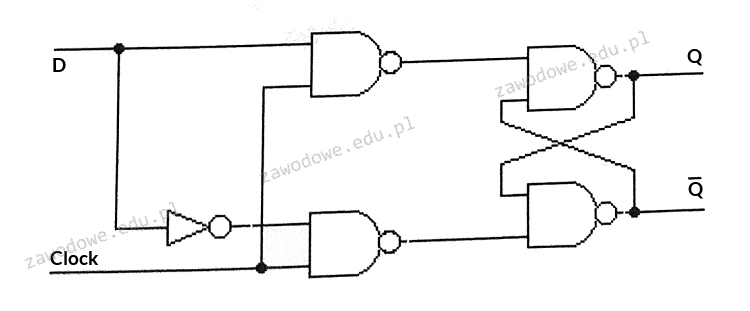

Jak wygląda schemat połączeń bramek logicznych?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Poprawę jakości skanowania można osiągnąć poprzez zmianę

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Aby skanera działał prawidłowo, należy

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

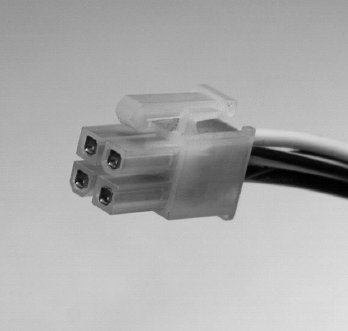

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

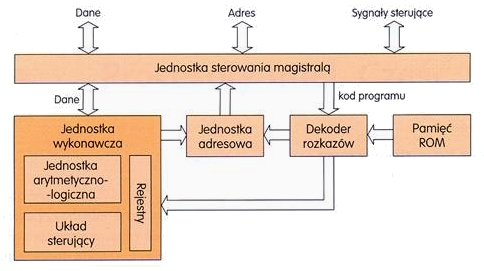

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Na ilustracji zaprezentowano sieć komputerową w układzie

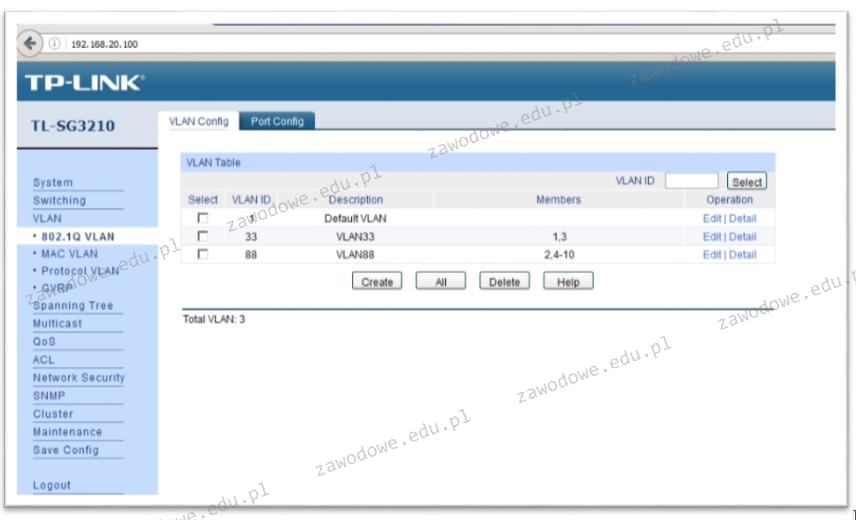

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

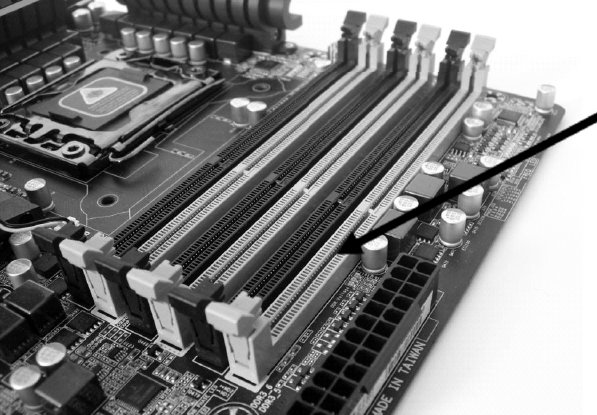

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej