Pytanie 1

Który z protokołów jest wykorzystywany w telefonii VoIP?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów jest wykorzystywany w telefonii VoIP?

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Która norma odnosi się do okablowania strukturalnego?

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

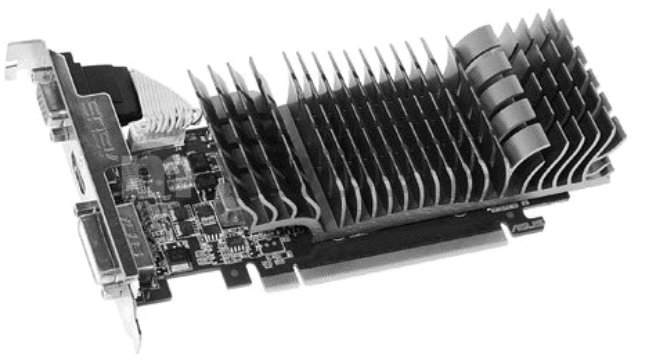

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

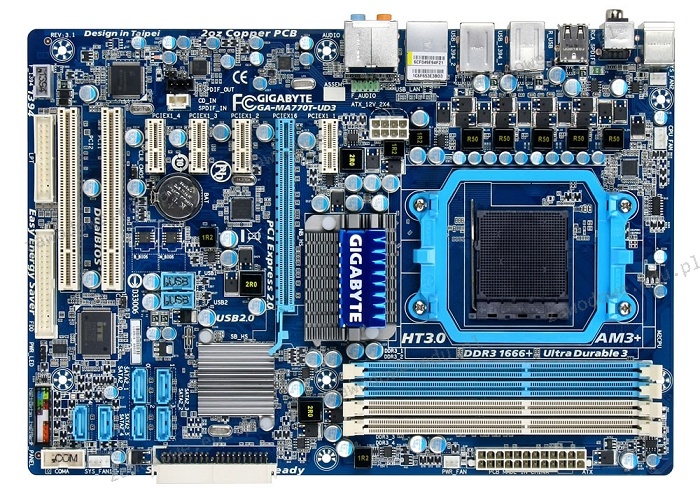

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Ile bitów zawiera adres MAC karty sieciowej?

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma możliwości uruchomienia systemu operacyjnego, ponieważ brakuje dysku twardego oraz napędów optycznych, a system operacyjny uruchamia się z lokalnej sieci. W celu odzyskania utraconej funkcjonalności należy zainstalować w komputerze

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Brak odpowiedzi na to pytanie.

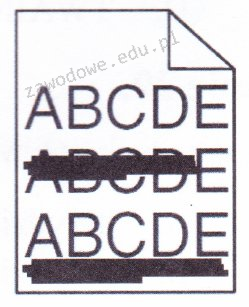

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Brak odpowiedzi na to pytanie.

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

Brak odpowiedzi na to pytanie.

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Brak odpowiedzi na to pytanie.

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

Brak odpowiedzi na to pytanie.

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

Brak odpowiedzi na to pytanie.

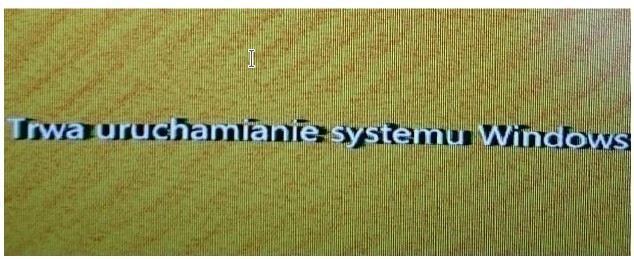

Zgłoszona awaria ekranu laptopa może być wynikiem

Brak odpowiedzi na to pytanie.

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Brak odpowiedzi na to pytanie.

Zapis #102816 oznacza reprezentację w systemie

Brak odpowiedzi na to pytanie.

Schemat ilustruje fizyczną strukturę

Brak odpowiedzi na to pytanie.

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Brak odpowiedzi na to pytanie.

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Brak odpowiedzi na to pytanie.

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Brak odpowiedzi na to pytanie.

Który z podanych adresów należy do kategorii publicznych?

Brak odpowiedzi na to pytanie.

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Brak odpowiedzi na to pytanie.

Jakie funkcje posiada program tar?

Brak odpowiedzi na to pytanie.

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Brak odpowiedzi na to pytanie.

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

Brak odpowiedzi na to pytanie.