Pytanie 1

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Dostarczanie błędnych napięć do płyty głównej może spowodować

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Włączenie systemu Windows w trybie debugowania umożliwia

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Na fotografii ukazana jest pamięć o 168 stykach

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Zjawisko przesłuchu w sieciach komputerowych polega na

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Co oznacza standard 100Base-T?

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Złącze o rozmiarze ferruli 1,25 to jakie?

Na komputerze z zainstalowanymi systemami operacyjnymi Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows, drugi system przestaje się uruchamiać. Aby przywrócić możliwość uruchamiania systemu Linux oraz zachować dane i ustawienia w nim zgromadzone, co należy zrobić?

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Jak wygląda liczba 356 w systemie binarnym?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

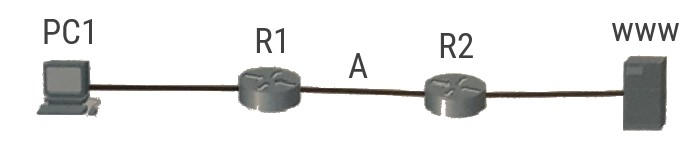

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?