Pytanie 1

Co oznacza skrót CDN w kontekście aplikacji webowych?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Co oznacza skrót CDN w kontekście aplikacji webowych?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Brak odpowiedzi na to pytanie.

Co należy zrobić w sytuacji silnego krwawienia z rany?

Brak odpowiedzi na to pytanie.

Co to jest GraphQL?

Brak odpowiedzi na to pytanie.

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Brak odpowiedzi na to pytanie.

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Brak odpowiedzi na to pytanie.

Jakie jest główne zadanie debuggera w środowisku programowania?

Brak odpowiedzi na to pytanie.

Jakie jest zastosowanie metody fetch() w JavaScript?

Brak odpowiedzi na to pytanie.

Do form komunikacji werbalnej zalicza się

Brak odpowiedzi na to pytanie.

Co oznacza pojęcie MVP w kontekście projektowania aplikacji?

Brak odpowiedzi na to pytanie.

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Brak odpowiedzi na to pytanie.

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Brak odpowiedzi na to pytanie.

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Brak odpowiedzi na to pytanie.

Jakie cechy posiada kod dopełniający do dwóch?

Brak odpowiedzi na to pytanie.

Jakie funkcje realizuje polecenie "git clone"?

Brak odpowiedzi na to pytanie.

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Brak odpowiedzi na to pytanie.

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Brak odpowiedzi na to pytanie.

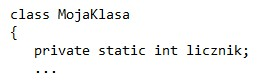

Z podanej definicji pola licznik można wywnioskować, iż

Brak odpowiedzi na to pytanie.

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Brak odpowiedzi na to pytanie.

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Brak odpowiedzi na to pytanie.

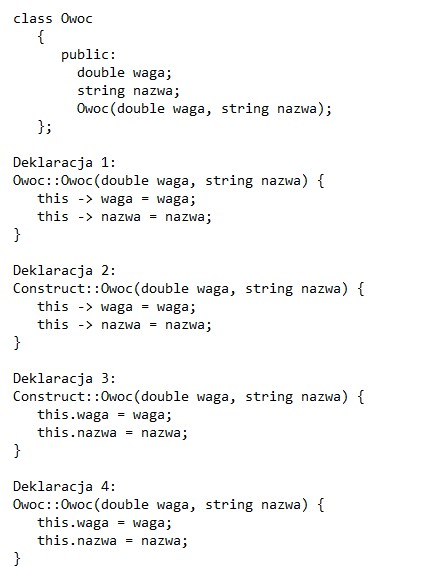

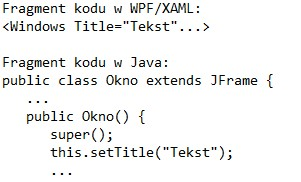

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Brak odpowiedzi na to pytanie.

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Brak odpowiedzi na to pytanie.

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Brak odpowiedzi na to pytanie.

Jakie działanie wykonuje polecenie "git pull"?

Brak odpowiedzi na to pytanie.

Który z poniższych formatów jest najczęściej używany do wymiany danych w aplikacjach webowych?

Brak odpowiedzi na to pytanie.

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

Brak odpowiedzi na to pytanie.

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Brak odpowiedzi na to pytanie.

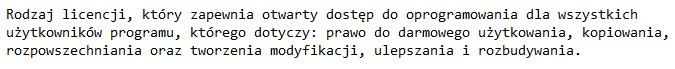

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Brak odpowiedzi na to pytanie.

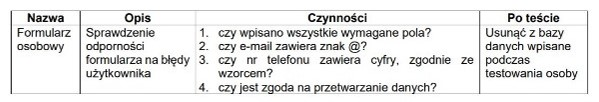

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Brak odpowiedzi na to pytanie.

Który z poniższych języków programowania jest statycznie typowany?

Brak odpowiedzi na to pytanie.

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Brak odpowiedzi na to pytanie.

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Brak odpowiedzi na to pytanie.

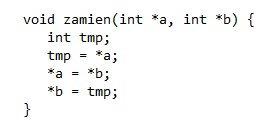

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Brak odpowiedzi na to pytanie.

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Brak odpowiedzi na to pytanie.

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Brak odpowiedzi na to pytanie.

Która z wymienionych reguł należy do netykiety?

Brak odpowiedzi na to pytanie.

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Brak odpowiedzi na to pytanie.

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Brak odpowiedzi na to pytanie.