Pytanie 1

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

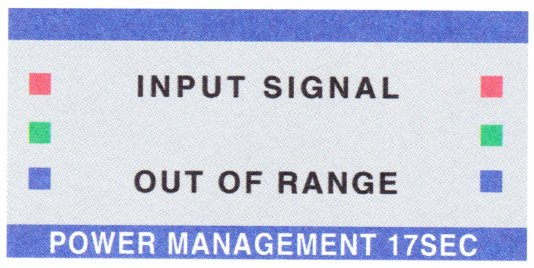

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Jaki port jest ustawiony jako domyślny dla serwera WWW?

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Na zdjęciu przedstawiono

Czym jest skrót MAN w kontekście sieci?

W systemie Linux narzędzie fsck służy do

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

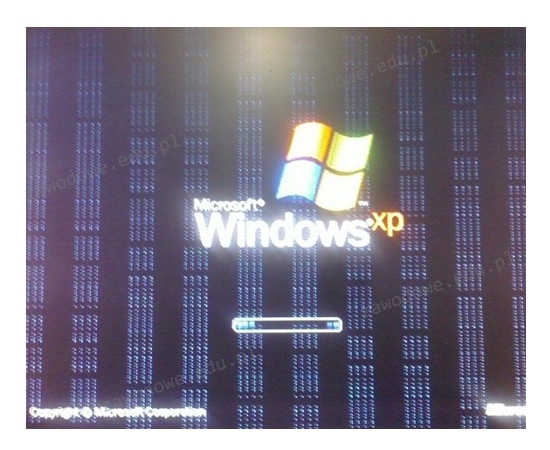

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

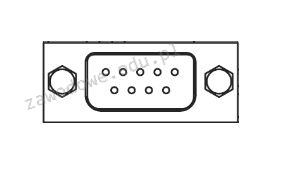

Obrazek ilustruje rodzaj złącza

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

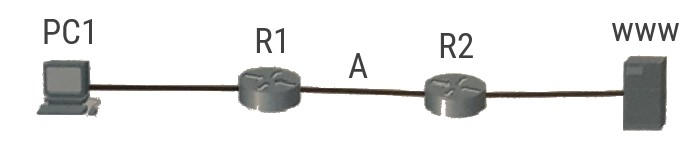

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Złącze o rozmiarze ferruli 1,25 to jakie?

Brak odpowiedzi na to pytanie.

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Brak odpowiedzi na to pytanie.

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Brak odpowiedzi na to pytanie.

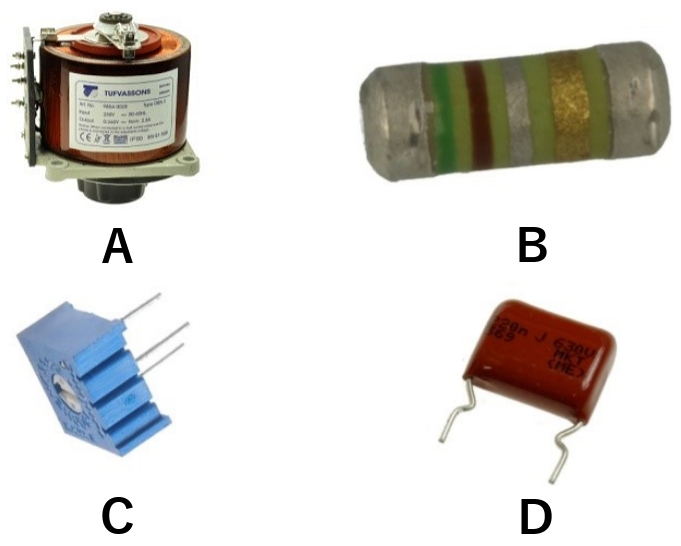

Wskaż ilustrację przedstawiającą kondensator stały?

Brak odpowiedzi na to pytanie.

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Brak odpowiedzi na to pytanie.

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

Brak odpowiedzi na to pytanie.

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Brak odpowiedzi na to pytanie.

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Brak odpowiedzi na to pytanie.

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Brak odpowiedzi na to pytanie.

W systemie Windows, który obsługuje przydziały dyskowe, użytkownik o nazwie Gość

Brak odpowiedzi na to pytanie.

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

Brak odpowiedzi na to pytanie.

W zestawieniu przedstawiono istotne parametry techniczne dwóch typów interfejsów. Z powyższego wynika, że SATA w porównaniu do ATA charakteryzuje się

| Table Comparison of parallel ATA and SATA | ||

|---|---|---|

| Parallel ATA | SATA 1.5 Gb/s | |

| Bandwidth | 133 MB/s | 150 MB/s |

| Volts | 5V | 250 mV |

| Number of pins | 40 | 7 |

| Cable length | 18 in. (45.7 cm) | 39 in. (1 m) |

Brak odpowiedzi na to pytanie.

Administrator pragnie udostępnić w sieci folder C:instrukcje trzem użytkownikom z grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Brak odpowiedzi na to pytanie.

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Brak odpowiedzi na to pytanie.

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Brak odpowiedzi na to pytanie.

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Brak odpowiedzi na to pytanie.

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Brak odpowiedzi na to pytanie.

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Brak odpowiedzi na to pytanie.

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Brak odpowiedzi na to pytanie.

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Brak odpowiedzi na to pytanie.