Pytanie 1

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Jakie jest główne zadanie programu Wireshark?

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

W jakim protokole komunikacyjnym adres nadawcy ma długość 128 bitów?

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Recykling można zdefiniować jako

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Licencja Windows OEM nie zezwala na wymianę

Jaki jest standardowy port dla serwera HTTP?

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Licencja Windows OEM nie umożliwia wymiany

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Które z kont nie jest standardowym w Windows XP?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Jakie jest zadanie programu Wireshark?

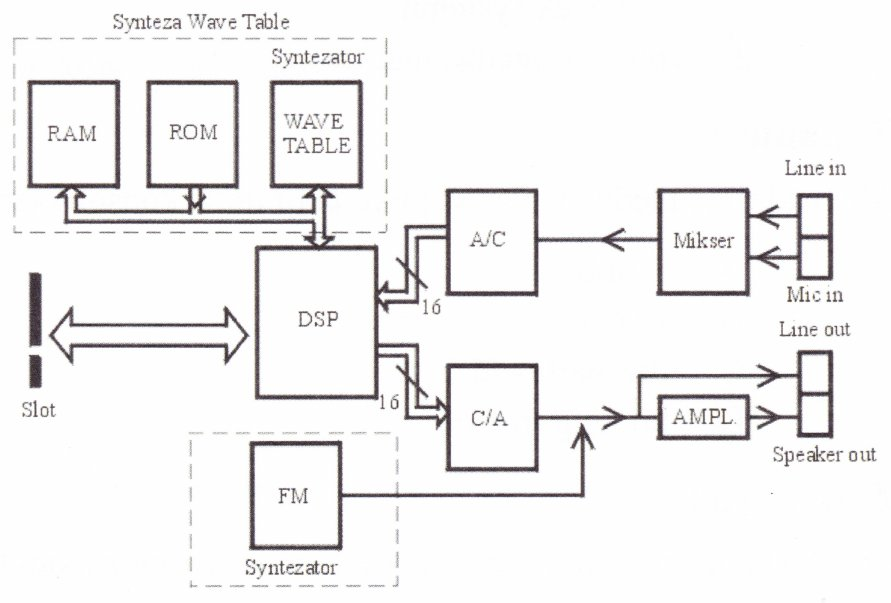

Na ilustracji przedstawiono diagram funkcjonowania

Która z poniższych opcji nie jest usługą katalogową?

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Jaki jest główny cel stosowania maski podsieci?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Ile maksymalnie hostów można przydzielić w sieci o masce 255.255.255.192?