Pytanie 1

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

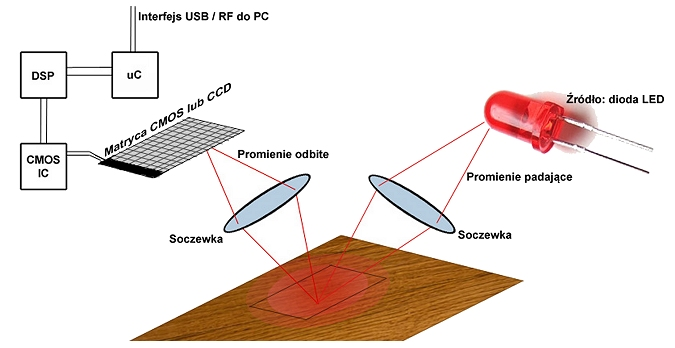

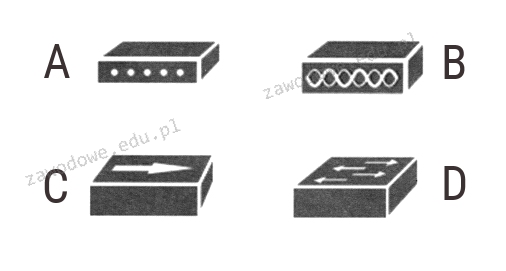

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Zapis #102816 oznacza reprezentację w systemie

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Zanim zainstalujesz sterownik dla urządzenia peryferyjnego, system operacyjny Windows powinien weryfikować, czy sterownik ma ważny podpis

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

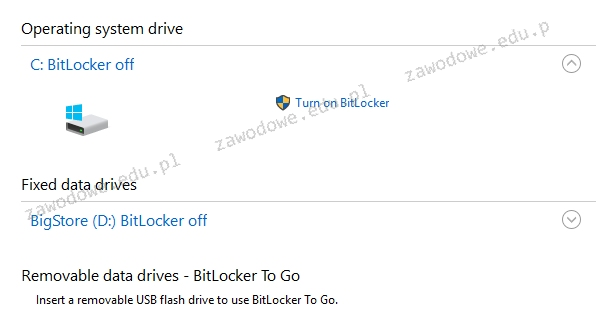

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?

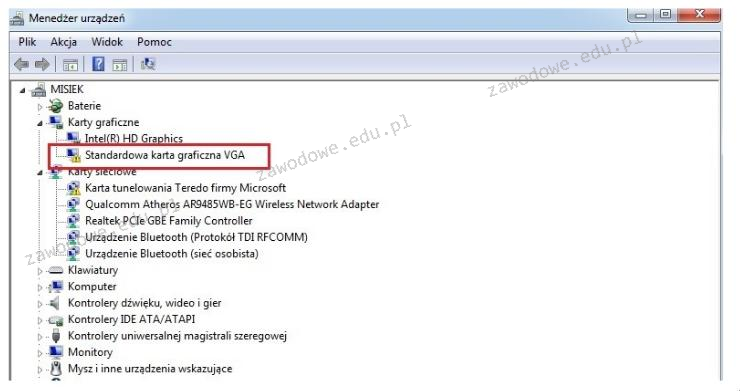

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

Który symbol reprezentuje przełącznik?

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Czym jest MFT w systemie plików NTFS?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

PoE to norma

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?