Pytanie 1

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

Jaką funkcję pełni serwer FTP?

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Co to jest serwer baz danych?

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Która z poniższych opcji nie jest usługą katalogową?

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Oznaczenie CE świadczy o tym, że

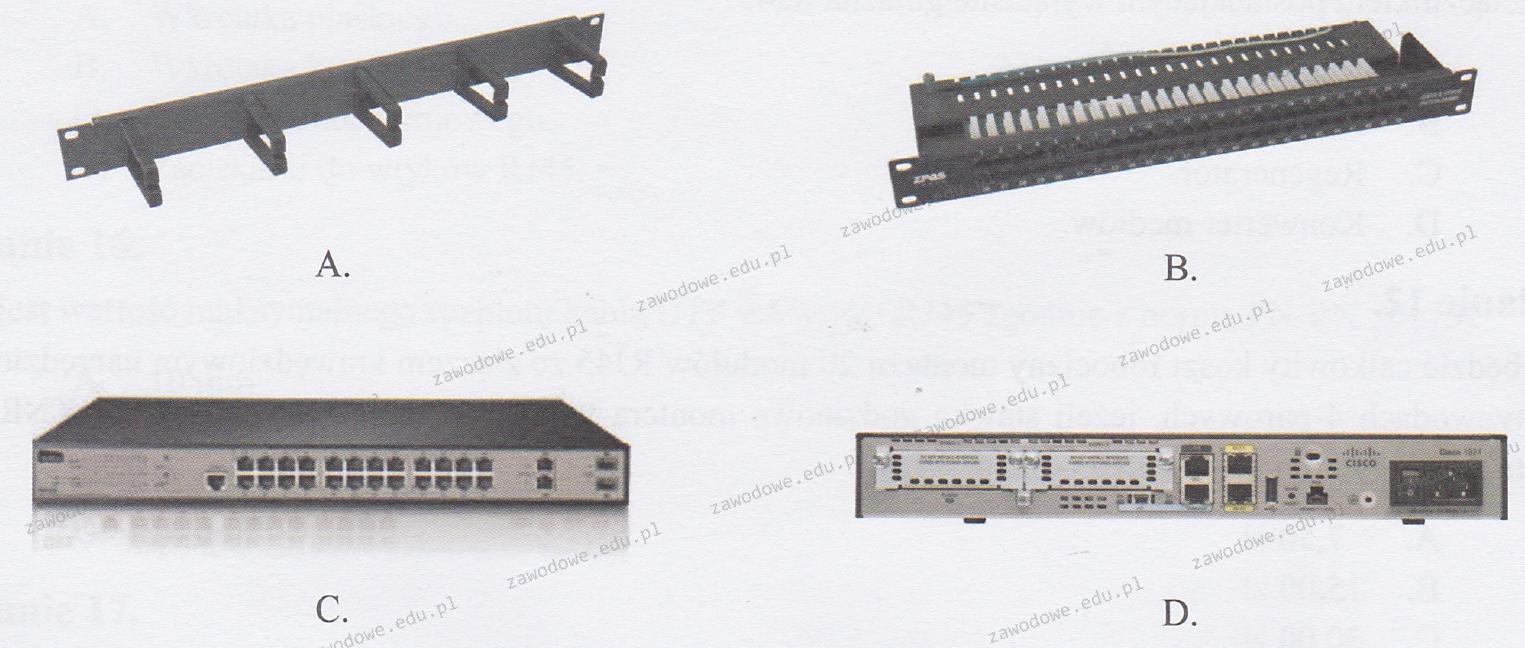

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

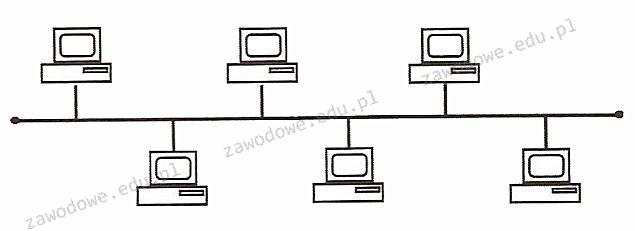

Na ilustracji ukazano sieć o układzie

Jakie urządzenia wykorzystuje się do porównywania liczb w systemie binarnym?

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

Atak typu hijacking na serwer internetowy charakteryzuje się

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Na którym obrazku przedstawiono panel krosowniczy?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

Który z poniższych adresów IPv4 należy do klasy C?

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

Urządzenie pokazane na ilustracji ma na celu

Norma IEEE 802.11 określa typy sieci

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Niekorzystną właściwością macierzy RAID 0 jest

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?