Pytanie 1

Do jakiego celu służy program fsck w systemie Linux?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Do jakiego celu służy program fsck w systemie Linux?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Skrót określający translację adresów w sieciach to

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

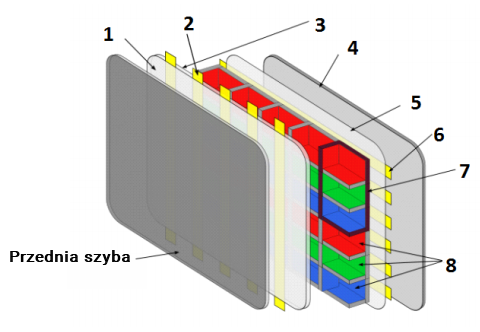

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

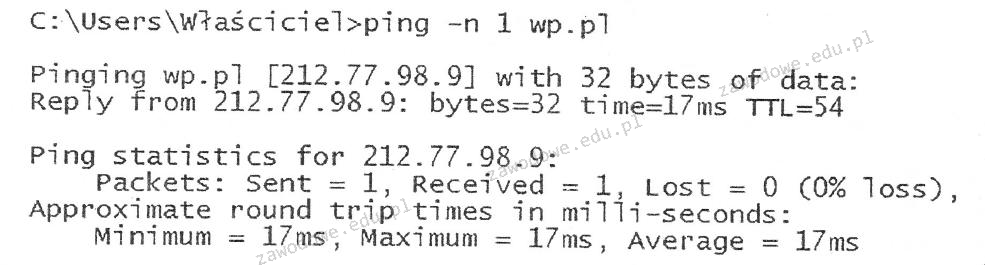

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

Który z poniższych adresów IP należy do grupy C?

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Na ilustracji widoczny jest

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

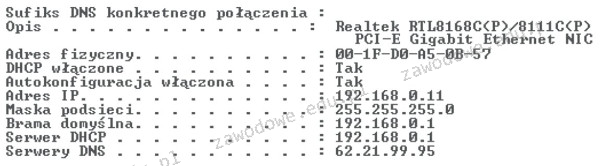

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Liczba 5110 w zapisie binarnym wygląda jak

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Wskaż błędny sposób podziału dysku MBR na partycje

Jakie składniki systemu komputerowego wymagają utylizacji w wyspecjalizowanych zakładach przetwarzania z powodu obecności niebezpiecznych substancji lub pierwiastków chemicznych?

Które z kont nie jest standardowym w Windows XP?

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Transmisja danych typu półduplex to transmisja

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

ACPI to interfejs, który umożliwia

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Do jakiego pomiaru wykorzystywany jest watomierz?

Jakie napięcie zasilające mają pamięci DDR2?

Cookie to plik

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Jakie zastosowanie ma polecenie md w systemie Windows?

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Na ilustracji zaprezentowane jest urządzenie do

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?