Pytanie 1

Rozmiar plamki na ekranie monitora LCD wynosi

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Rozmiar plamki na ekranie monitora LCD wynosi

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

W systemach Microsoft Windows komenda netstat -a pokazuje

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Zamiana koncentratorów na switch'e w sieci Ethernet doprowadzi do

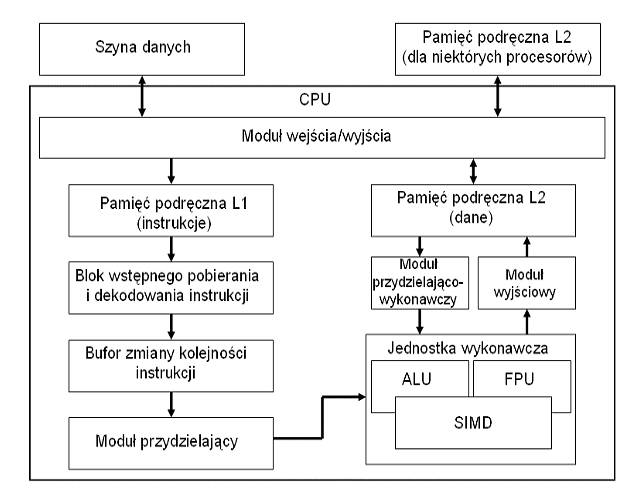

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

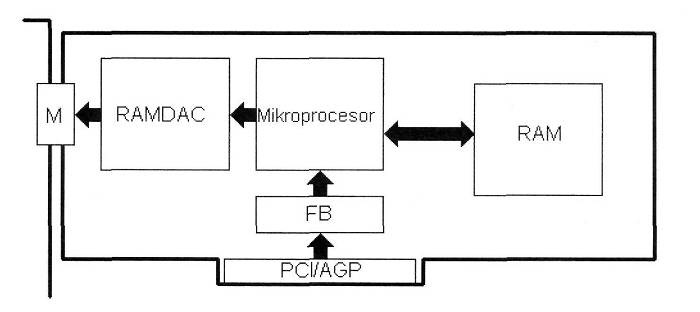

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Pełna maska podsieci z prefiksem /25 to

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

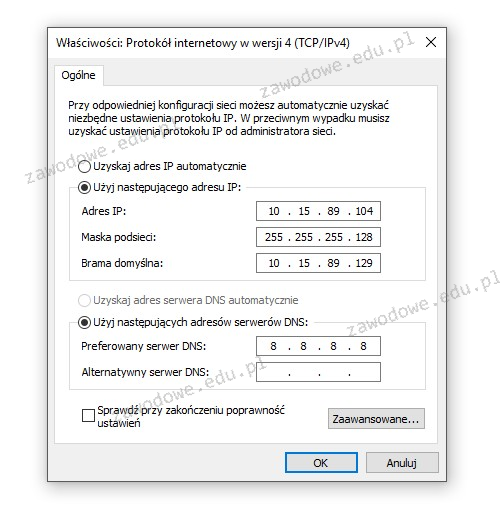

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Jaką długość ma maska sieci dla adresów z klasy B?

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Protokół User Datagram Protocol (UDP) należy do

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

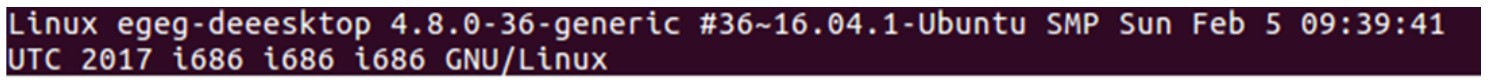

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

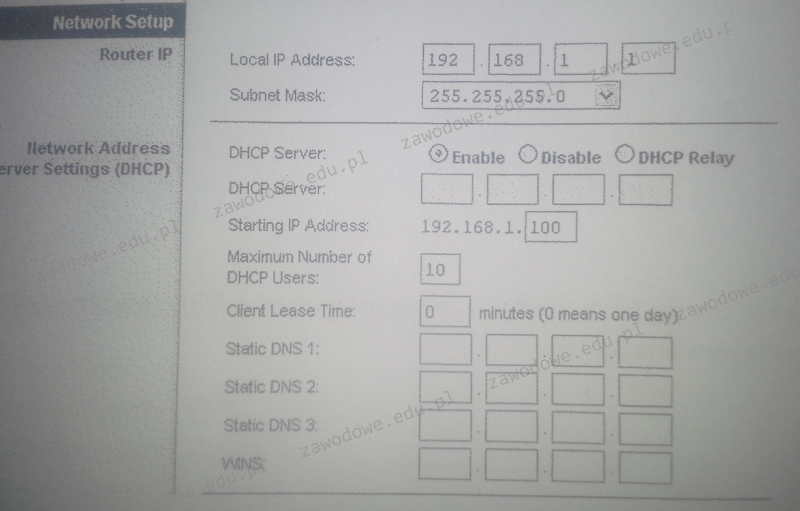

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?